21年长安杯题目https://ks.wjx.top/vj/OJZnAXK.aspx

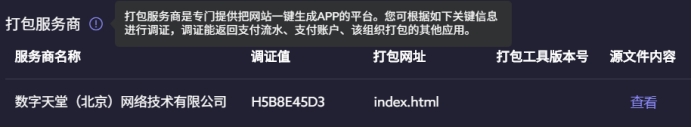

第一二题都可以雷电APP智能分析出来,第三题的应用唯一标识APPID是调证值

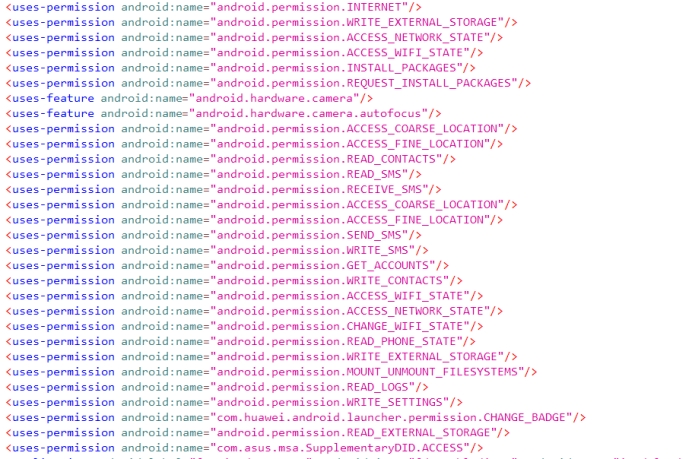

第四题APK具备哪些危险权限,在AndroidManifest.xml上方

弘连的雷电APP分析有可视化

因为是框架编写,所以开代理模式抓包,而且先在通讯录里加几个联系人,否则后面发送内容看不到有通讯录内容

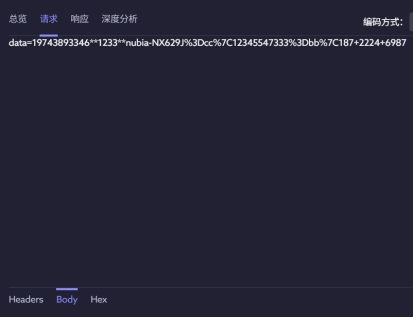

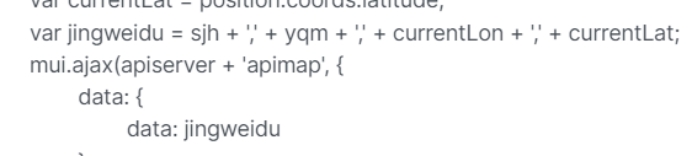

在抓的包的请求BODY里看得到发送了手机号、验证码、通讯录,答案还有一个定位

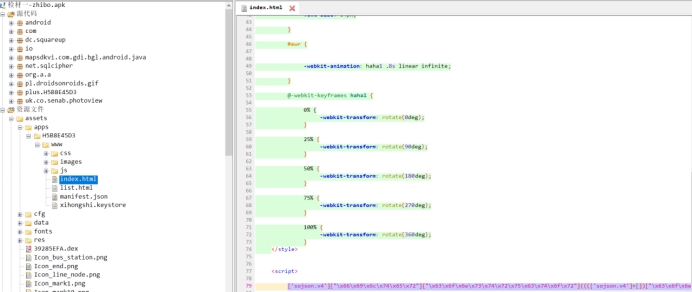

在assets/apps/xxx/www/index.html里能看到sojsonv4,是一种JS加密,上网直接能搜到在线解密

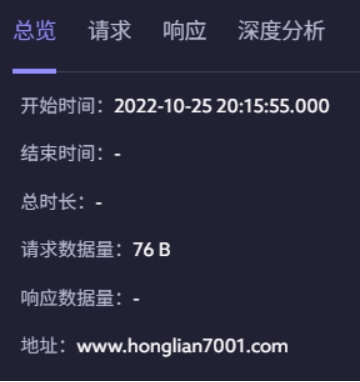

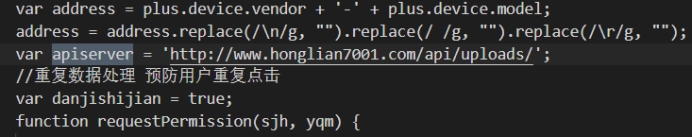

第七题回传地址域名直接看出

第八题apiserver在解密后的代码里搜索apiserver,包括搜索uploads也能找到相关内容

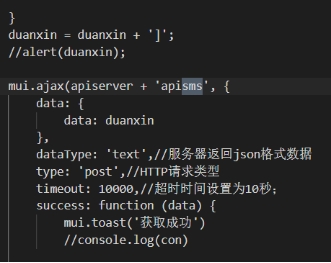

第九题短信回传,一般短信的关键词是sms

所以是apiserver+apisms,即www.honglian7001.com/api/uploads/apisms

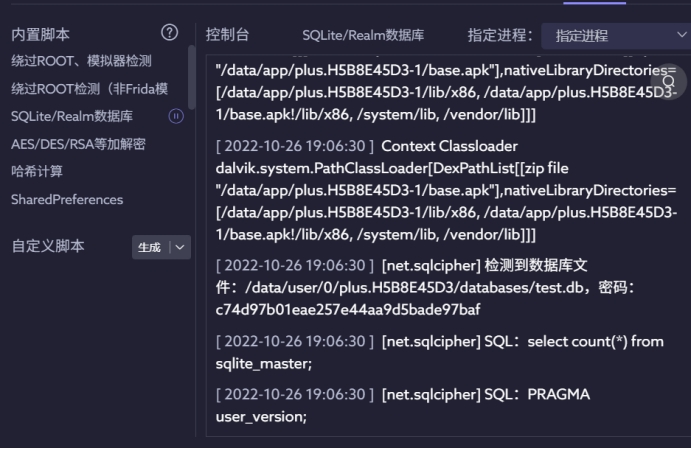

第十、十一题数据库文件,在frida脚本里右上角一定要指定进程,如果选定了马铃薯视频是得不到的,然后左边选数据库开始加载

检材二用火眼证据分析软件可以直接分析出

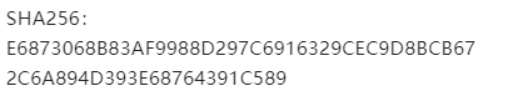

计算hash不能直接算,要把E01文件打开,因为E01也相当于加了层外壳

这次比赛可以XSHELL直连服务器,别忘了在VMWARE里把虚拟网络编辑器的子网IP改成和服务器一样的

进去后记得提权

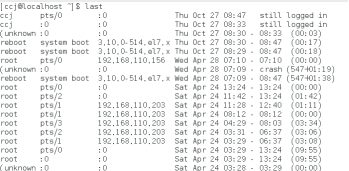

案发时间段登录的服务器IP,last显示用户最近登录信息,直接出来192.168.110.203

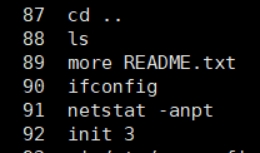

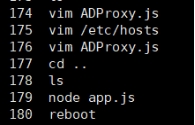

history 命令看到之前的命令

也能看到README.txt 一般这文件是用人家现成的东西才有的,可以打开看看

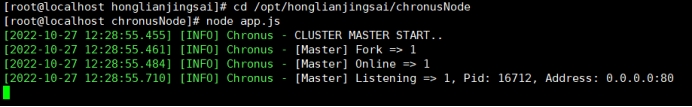

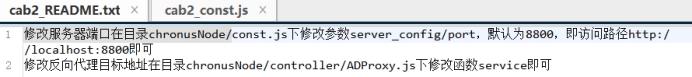

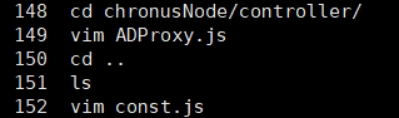

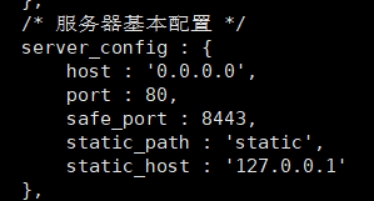

在/opt/honglianjingsai/chronusNode 下面有一个const.js是服务器配置文件,不知道为什么只访问过这一次,能看到端口号为80

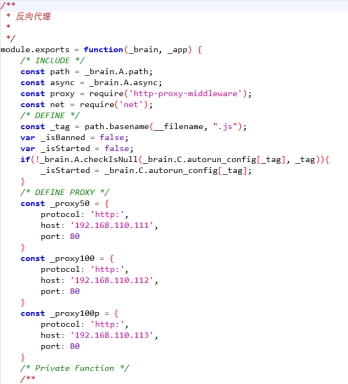

根据第二个看到服务器功能是反向代理,但是负载均衡更精确

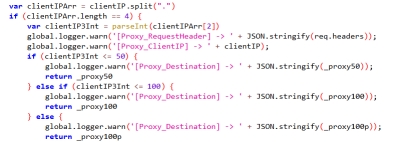

在读代码时看得出对IP的第三位进行判断,不同条件转到不同的服务器上

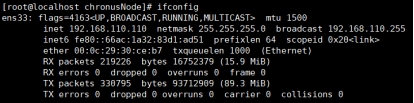

先看服务器IP,是192.168.110.110

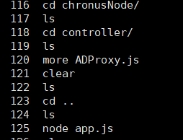

修改反向代理目标地址在目录chronusNode/controller/ADProxy.js 在这个操作后又进行了

所以判断服务的启动命令是node app.js