2024年FIC线上赛wp

容器密码:2024Fic@杭州PoweredbyHL!

手机部分

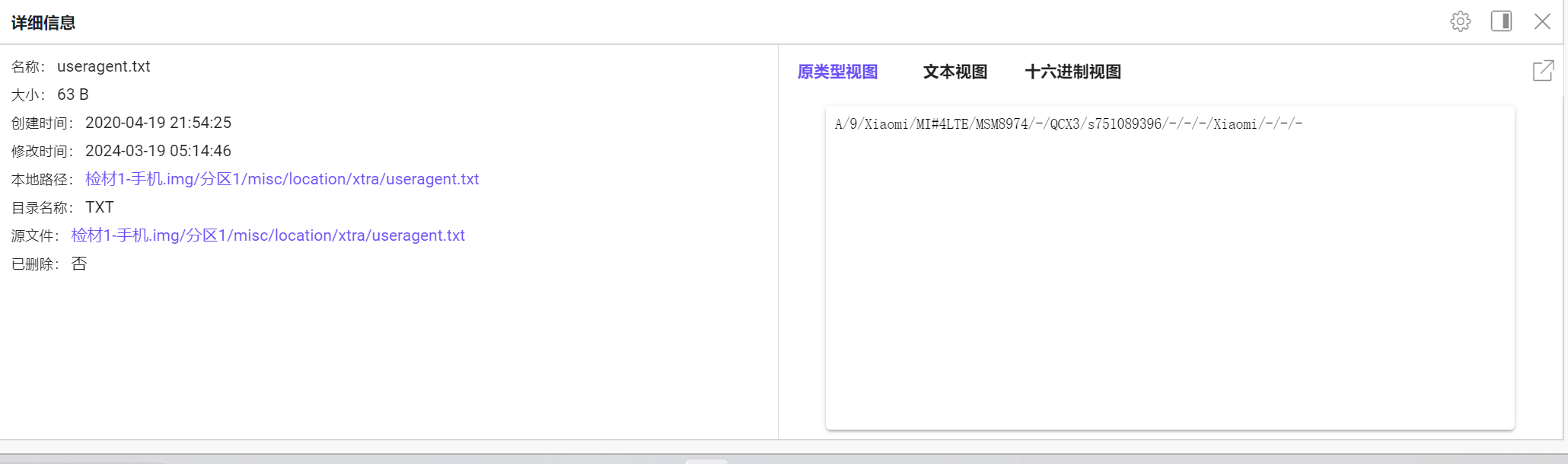

1、嫌疑人李某的手机型号是?

A. Xiaomi MI 2s

B. Xiaomi MI 4

C. Xiaomi MI 6

D. Xiaomi MI 8

1.B

在useragent.txt中可以找到是MI 4LTE

2、嫌疑人李某是否可能有平板电脑设备,如有该设备型号是?

A. iPad Pro 11

B. Vivo Pad 2

C. MatePad Pro

D. Xiaomi Pad 6s

2.D

在Wi-Fi连接记录中找到

3、嫌疑人李某手机开启热点设置的密码是?【答题格式:abc123】

5aada11bc1b5

在移动热点中可以找到

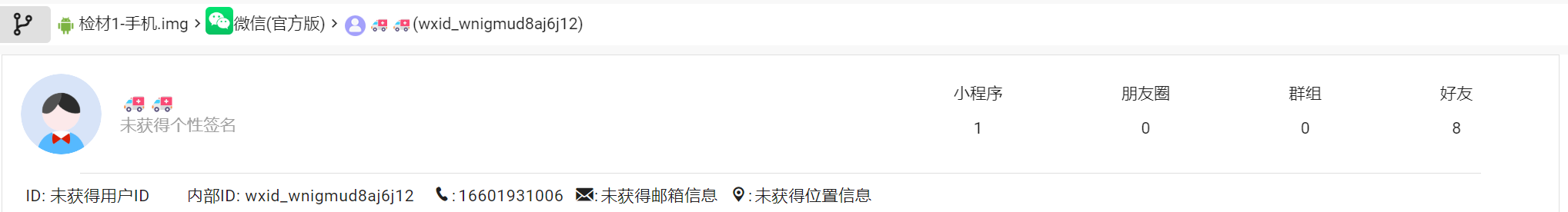

4、嫌疑人李某的微信内部ID是?【答题格式:wxid_abc123】

wxid_wnigmud8aj6j12

直接查看手机上微信的内部ID即可

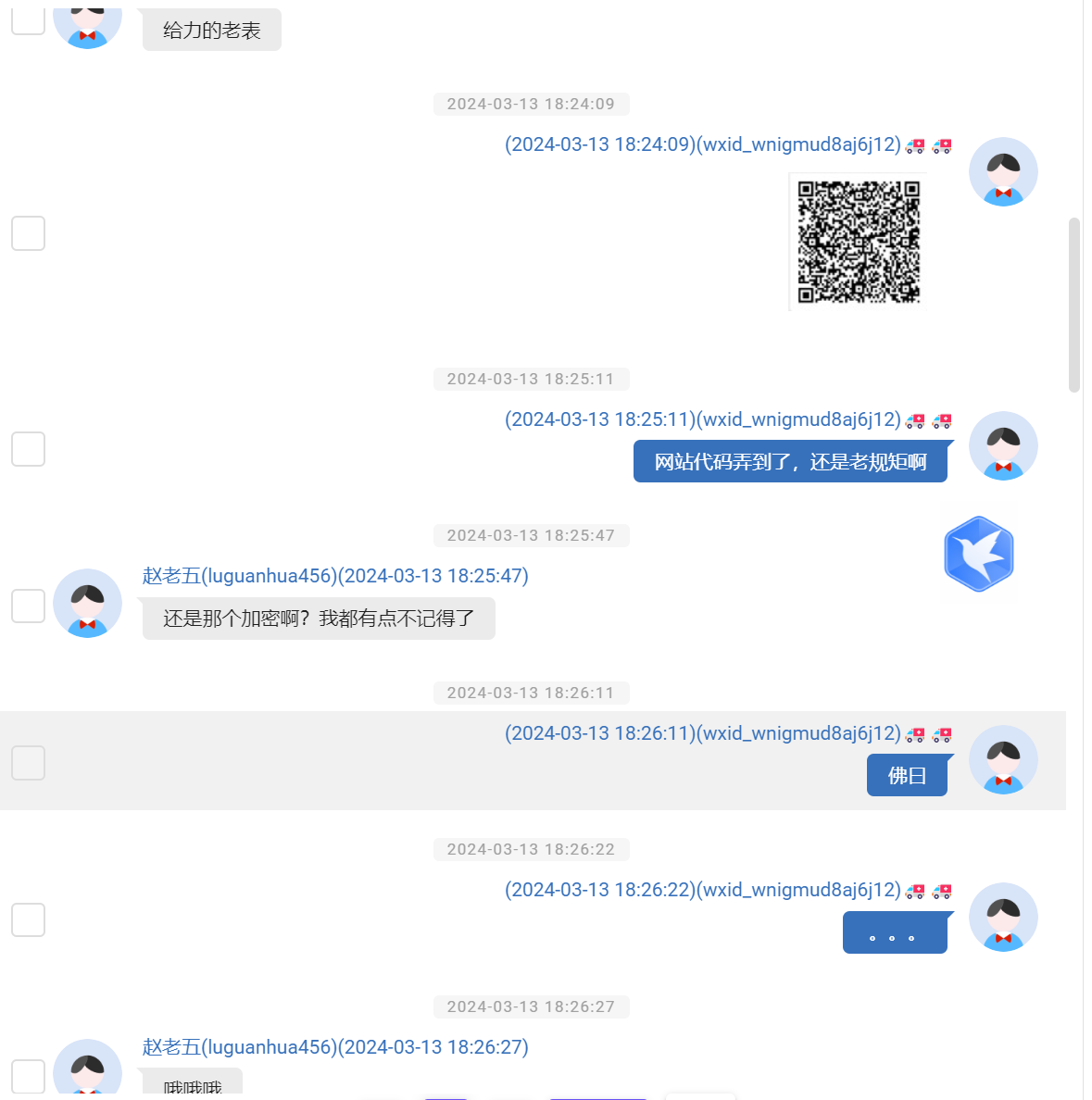

5. 嫌疑人李某发送给技术人员的网站源码下载地址是什么【答题格式:http://www.baidu.com/adc】

http://www.honglian7001.com/down

在李某和赵老五的聊天记录中找到源码查看途径

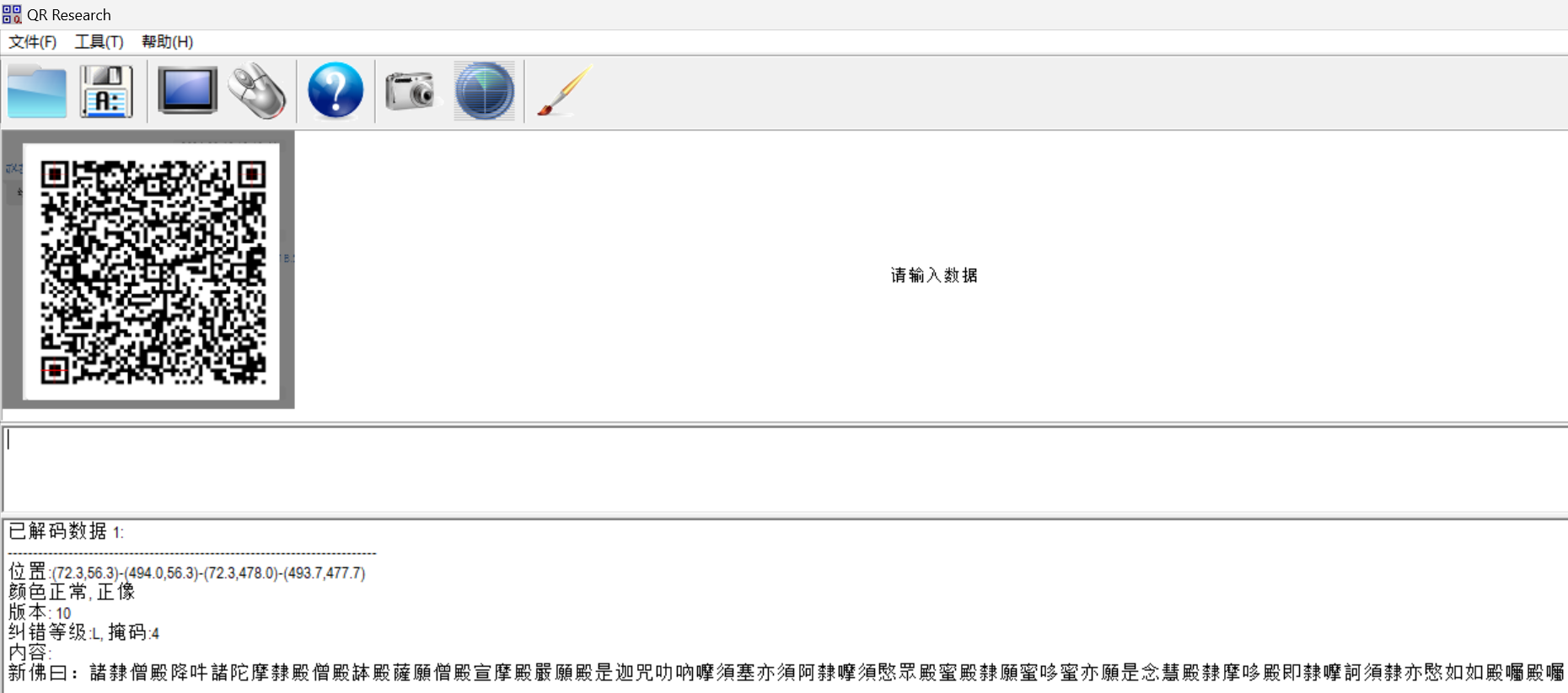

将二维码导出后,使用QR Research扫码可以得到密文,并知道加密方式为新佛曰

在解密网站上解密即可

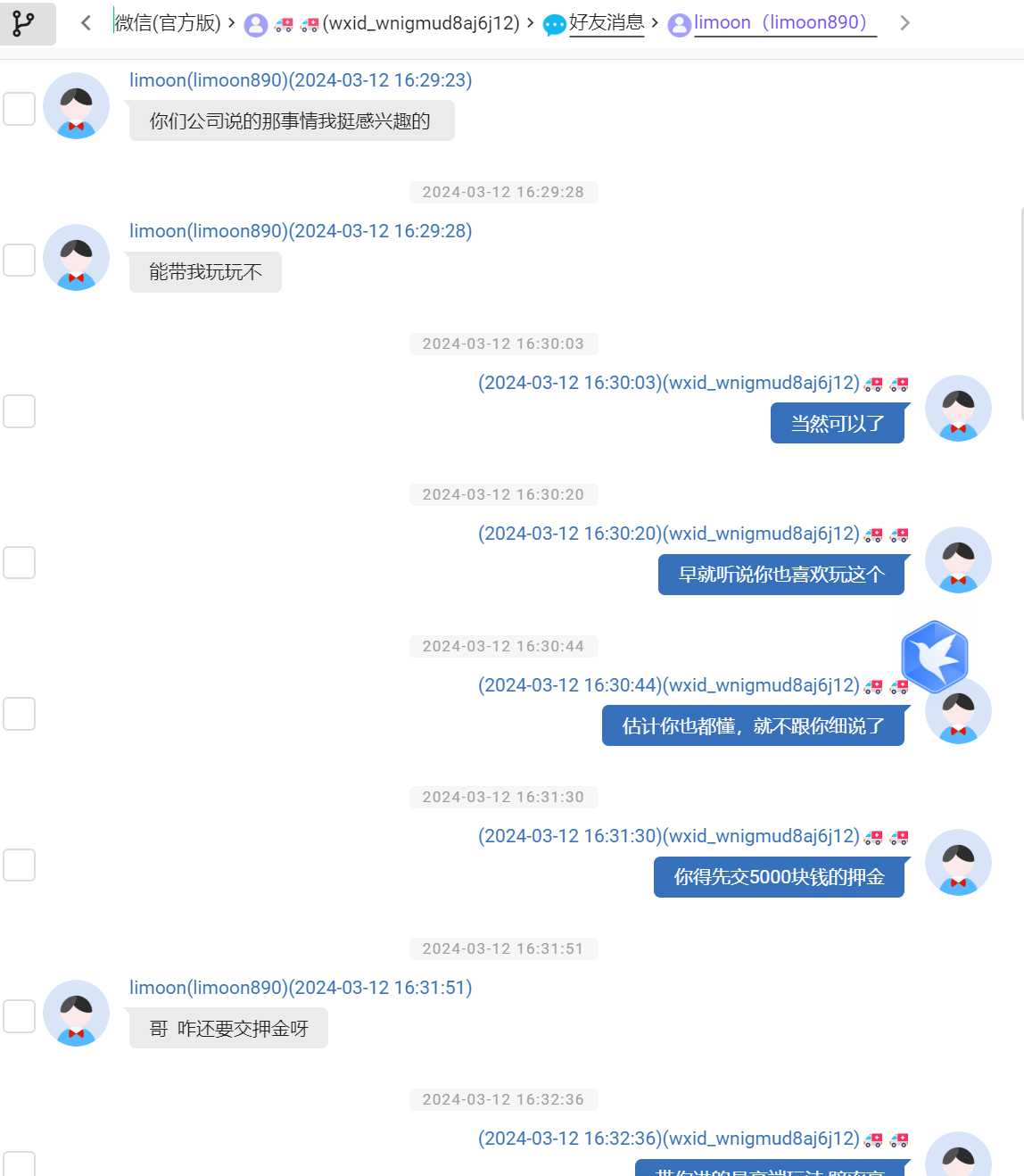

6、受害者微信用户ID是?【答题格式:abc123】

limoon890

根据微信聊天记录分析,受害人微信名称为limoon,从而知道ID

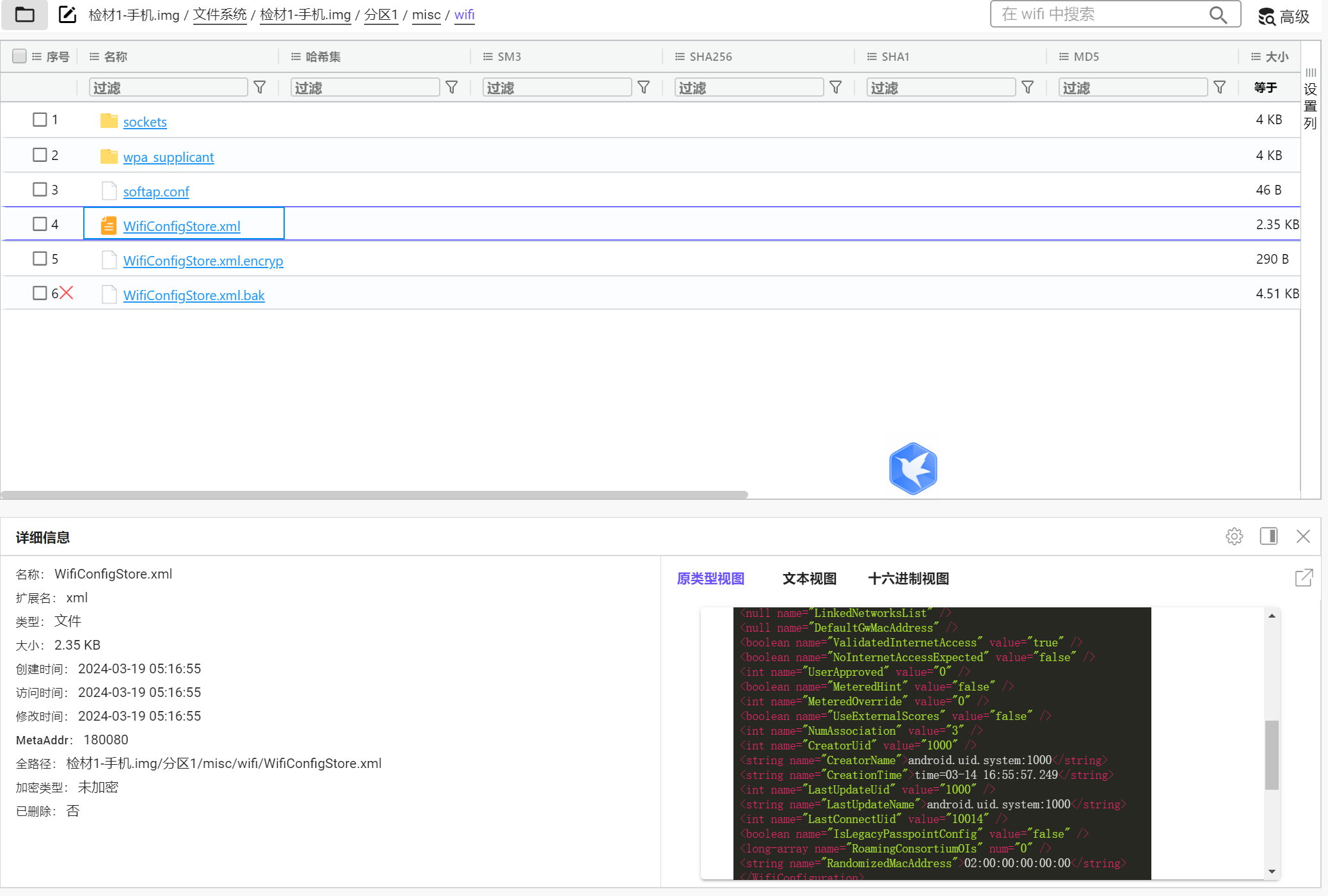

7、嫌疑人李某第一次连接WIFI的时间是?

A. 03-14 15:55:57

B. 03-14 16:55:57

C. 03-14 17:55:57

D. 03-14 18:55:57

7.B

找到WifiConfigStore.xml,可以看到CreationTime

8、分析嫌疑人李某的社交习惯,哪一个时间段消息收发最活跃?

A. 12:00-14:00

B. 14:00-16:00

C. 16:00-18:00

D. 18:00-20:00

8.C

分析微信聊天记录时间即可

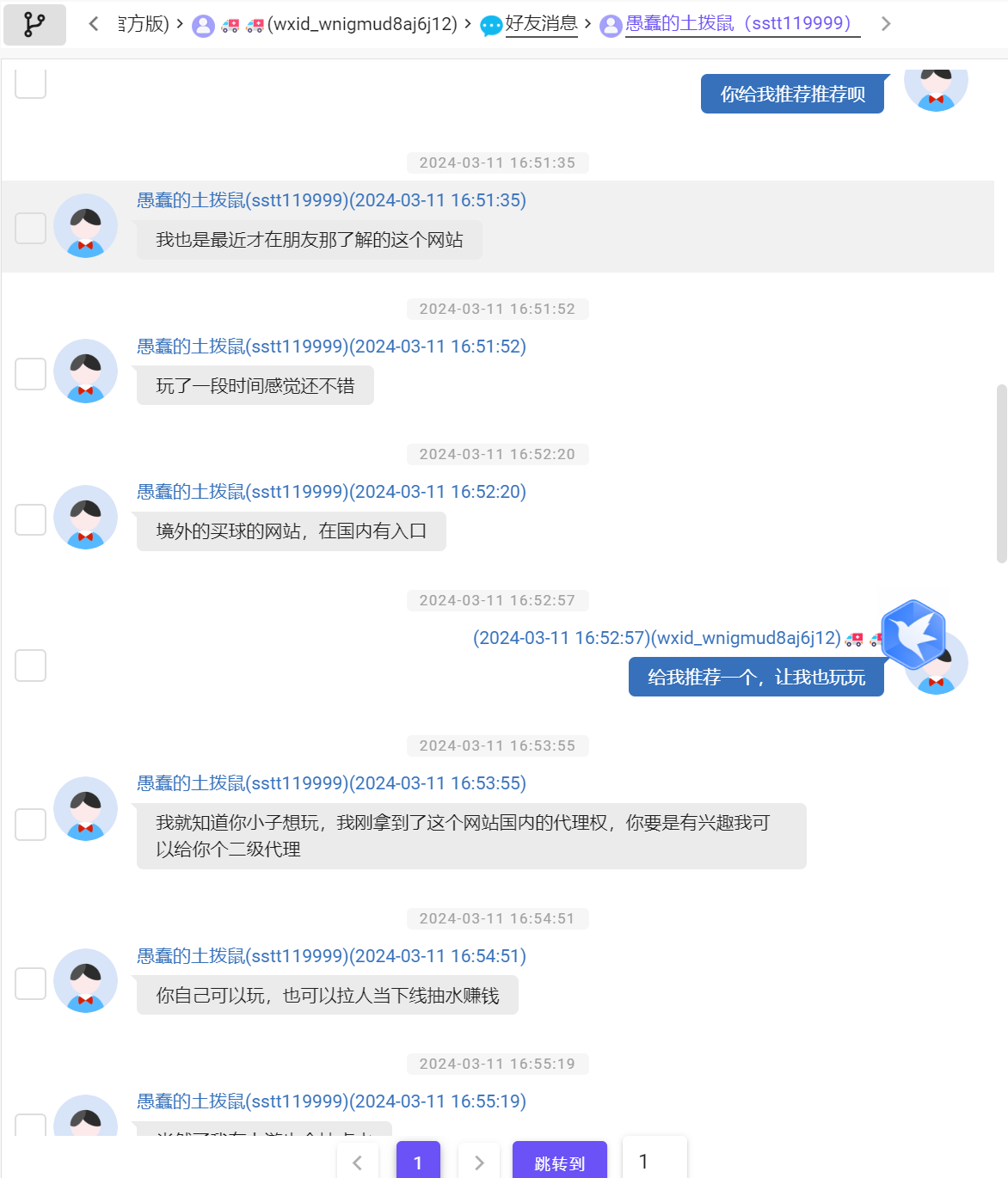

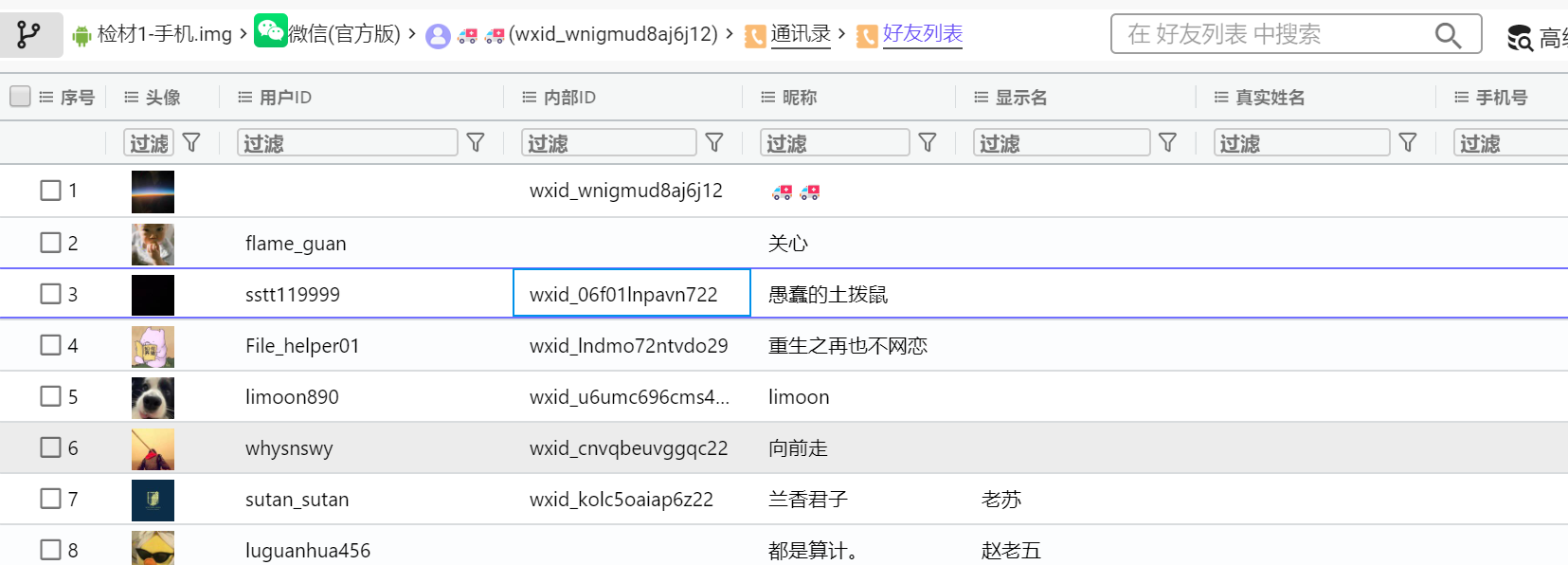

9、请分析嫌疑人手机,该案件团伙中,还有一名重要参与者警方未抓获,该嫌疑人所使用的微信账号ID为?【答题格式:wxid_abc123】

wxid_06f01lnpavn722

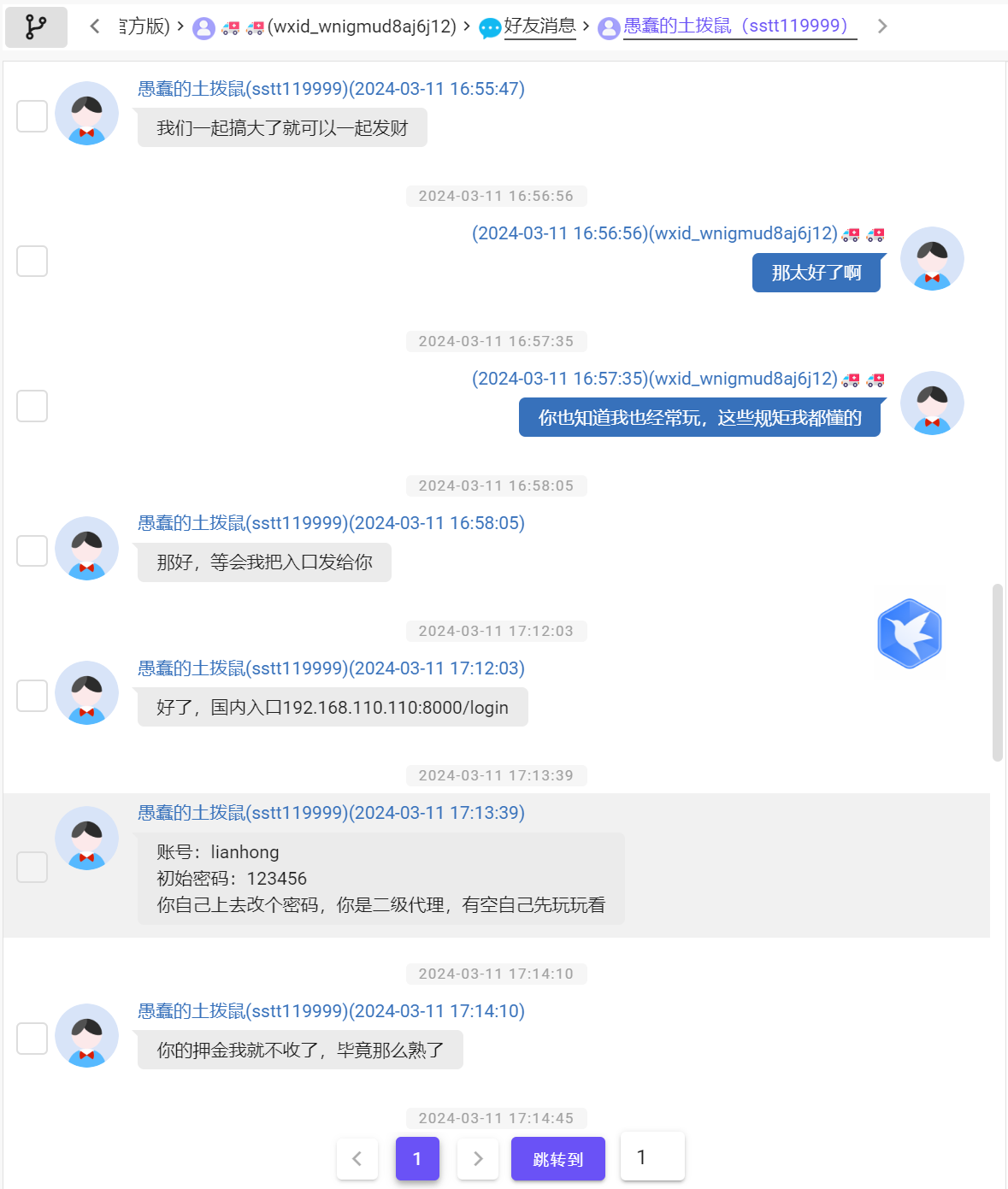

分析聊天记录,发现还有一个名为“愚蠢的土拨鼠”的用户

在通讯录中找到账号ID

10. 请分析嫌疑人手机,嫌疑人老板组织人员参与赌博活动,所使用的国内访问入口地址为?【答题格式:192.168.1.1:1000/abc】

192.168.110.110:8000/login

嫌疑人老板就是上题找到的愚蠢的土拨鼠,在微信聊天记录中可以找到赌博网站的国内访问人口

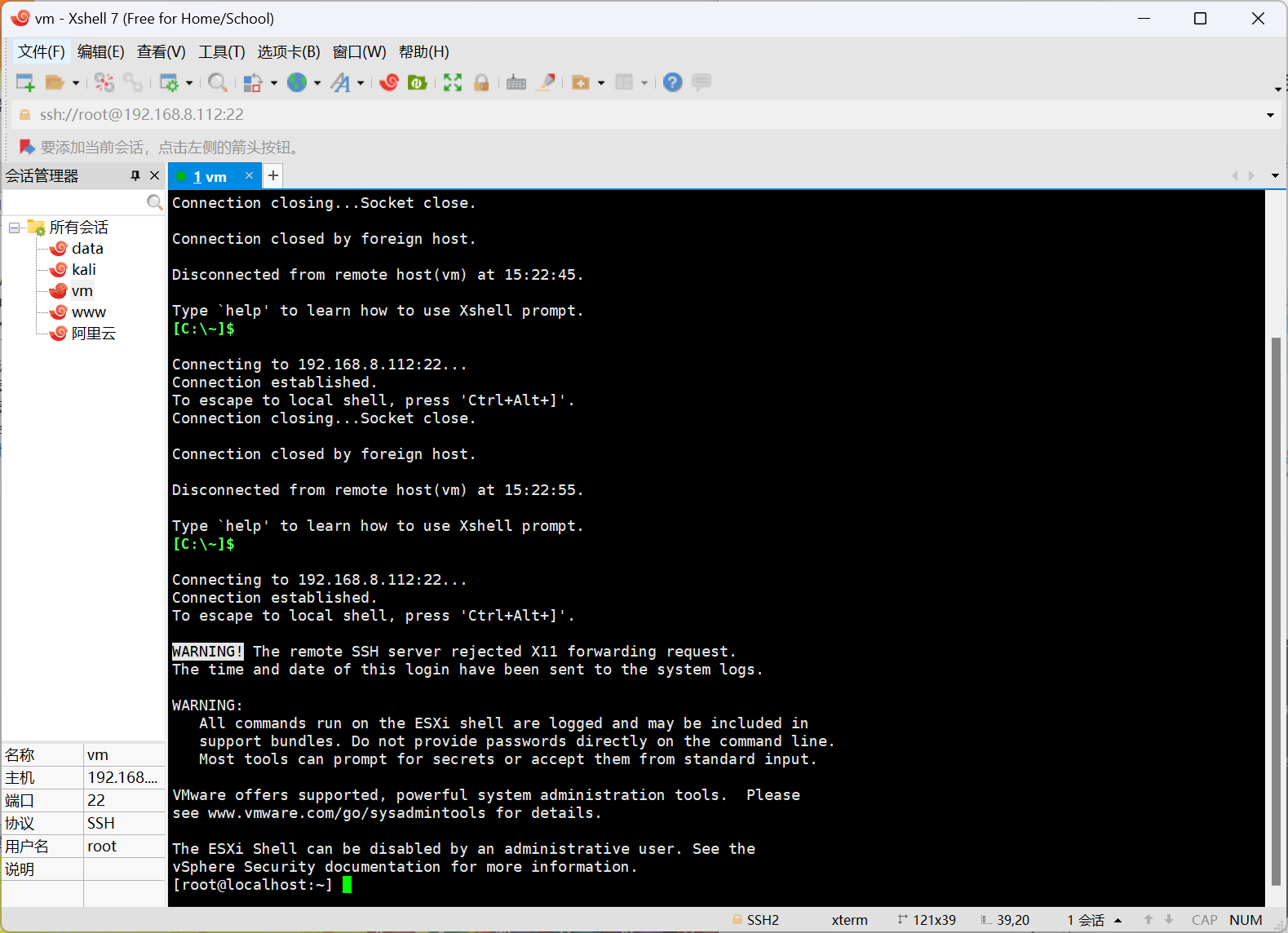

服务器部分

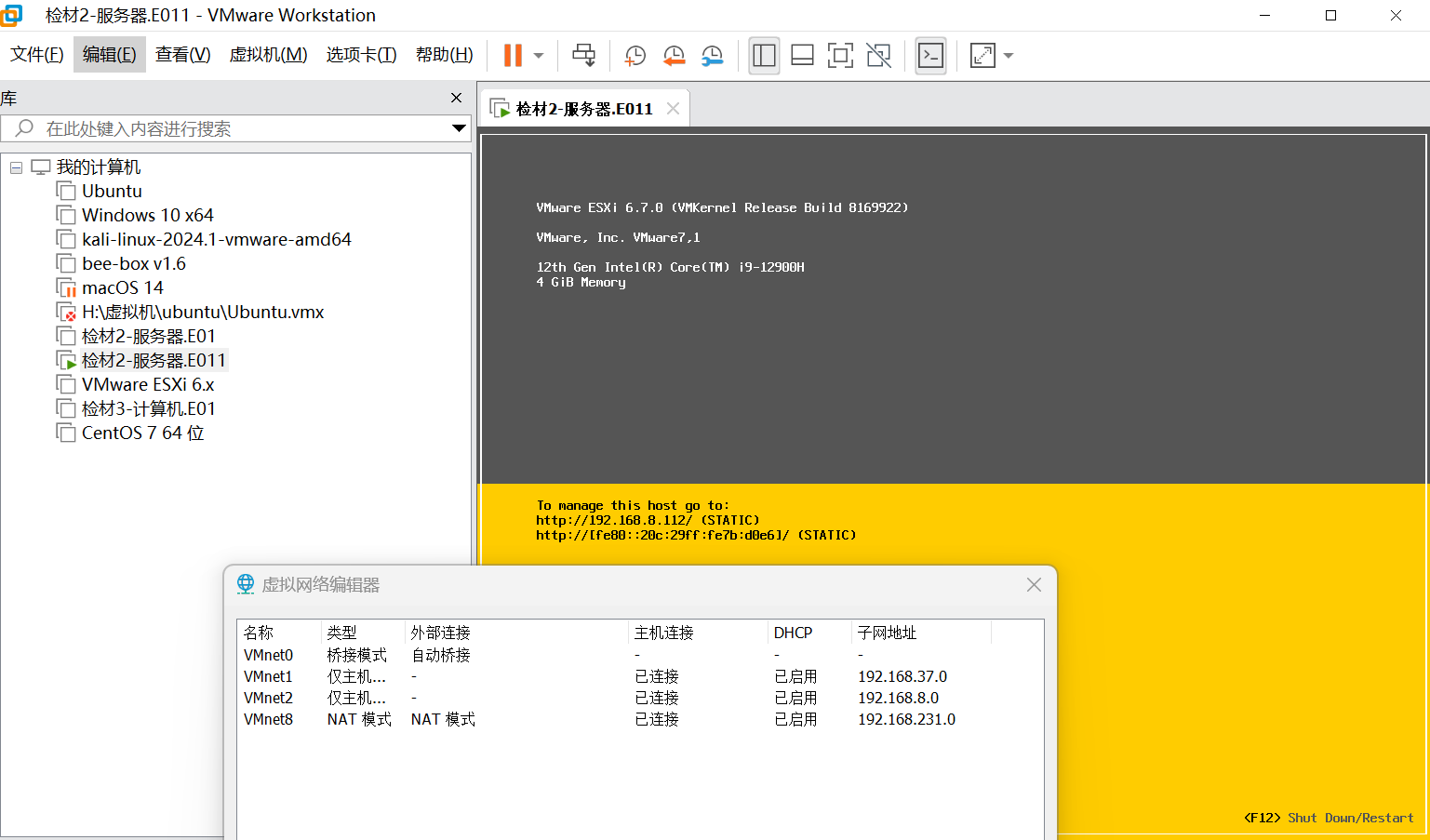

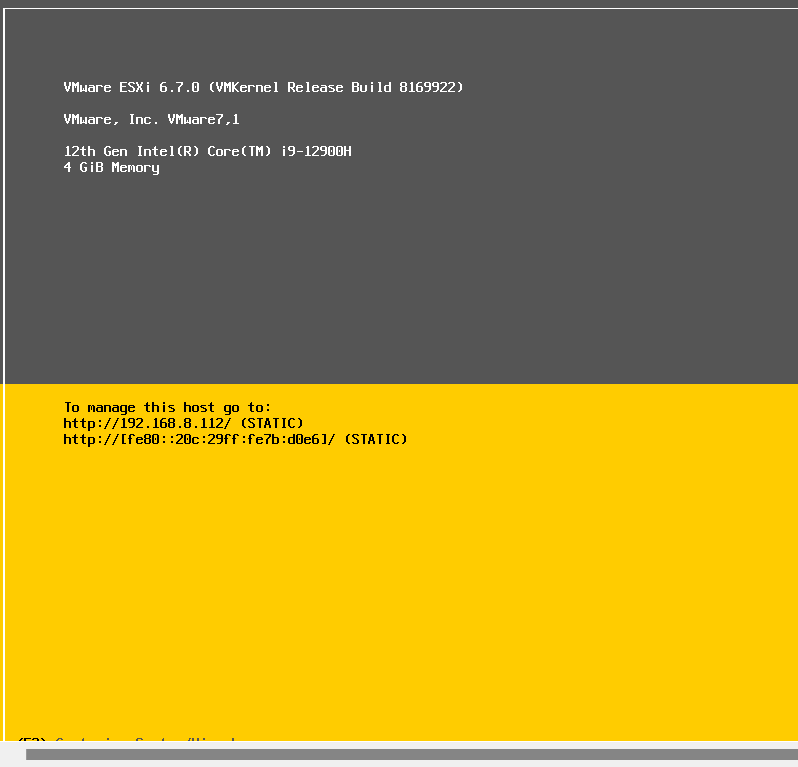

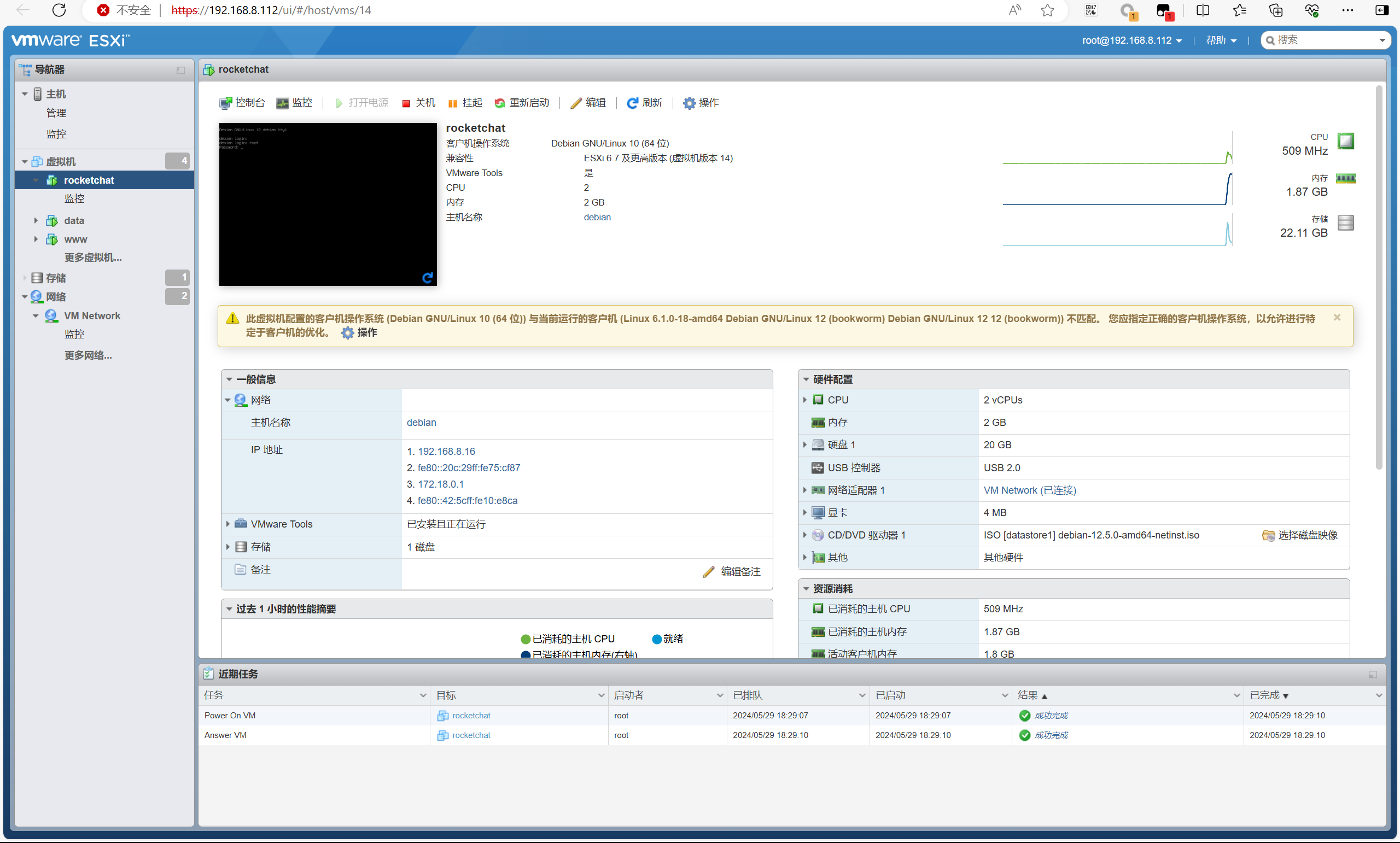

1、esxi服务器的esxi版本为?【关键字得分,答题格式:1.2】

6.7

由火眼直接得出答案

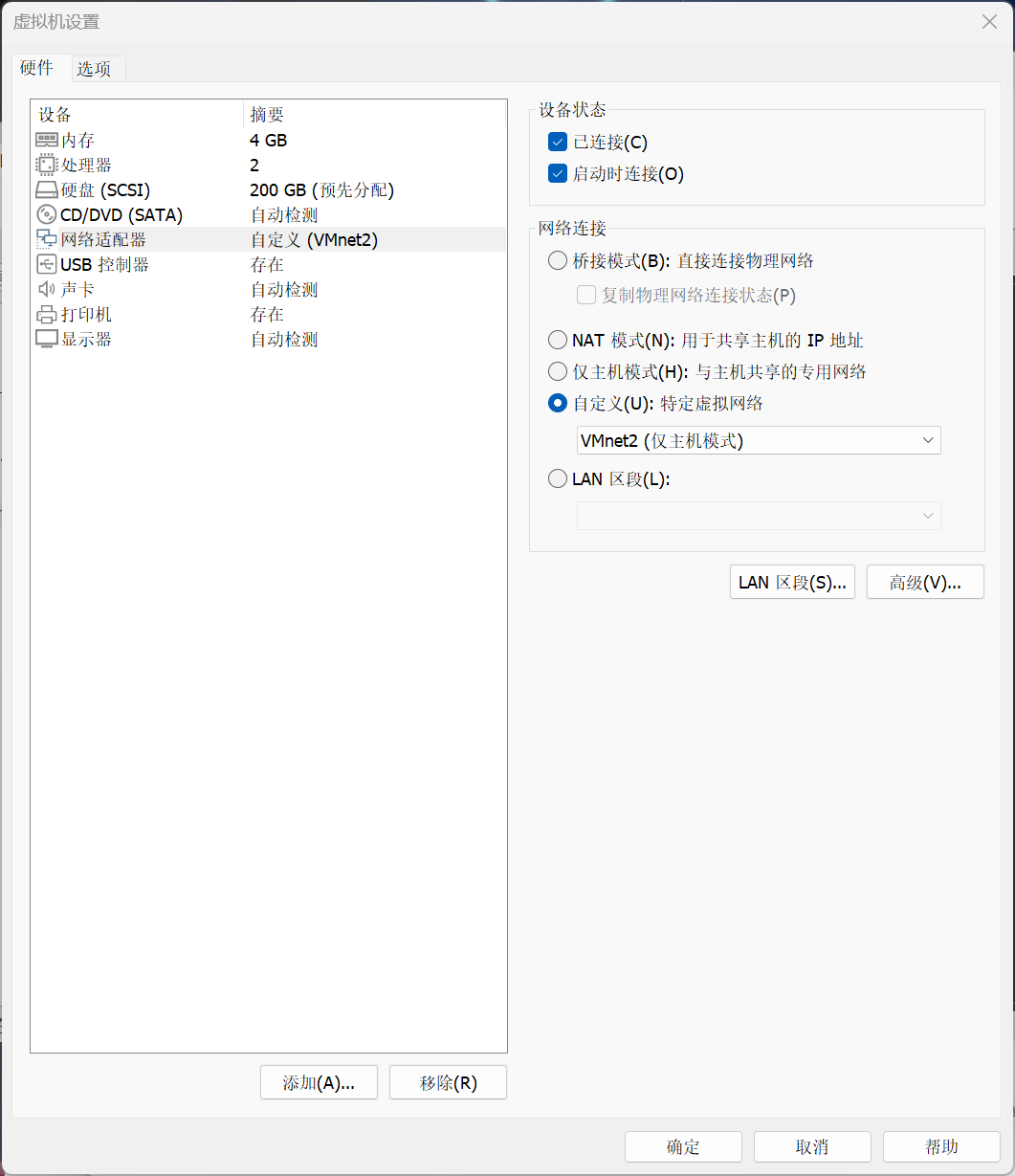

运行服务器虚拟机,这里火眼直接将密码清零了

配置网卡

将服务器ip地址与网卡ip地址置于同一网段下

使用该网卡即可进入该集群中

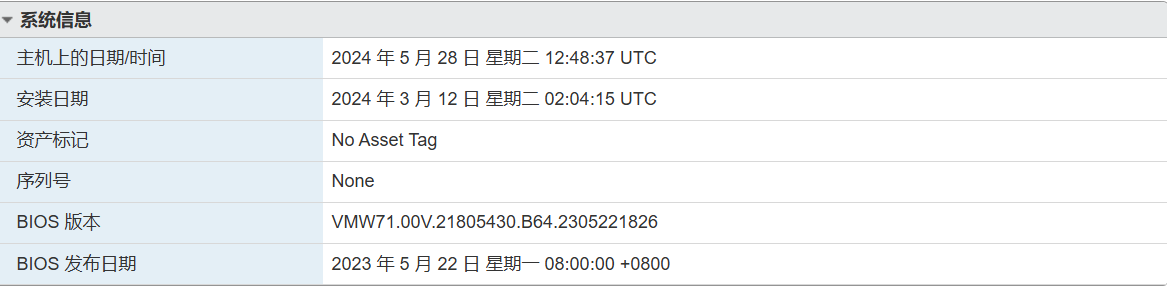

2、请分析ESXi服务器,该系统的安装日期为:

A. 2024年3月12日 星期二 02:04:15 UTC

B. 2024年3月12日 星期二 02:05:15 UTC

C. 2024年3月12日 星期二 02:06:15 UTC

D. 2024年3月12日 星期二 02:07:15 UTC

A

直接查看即可

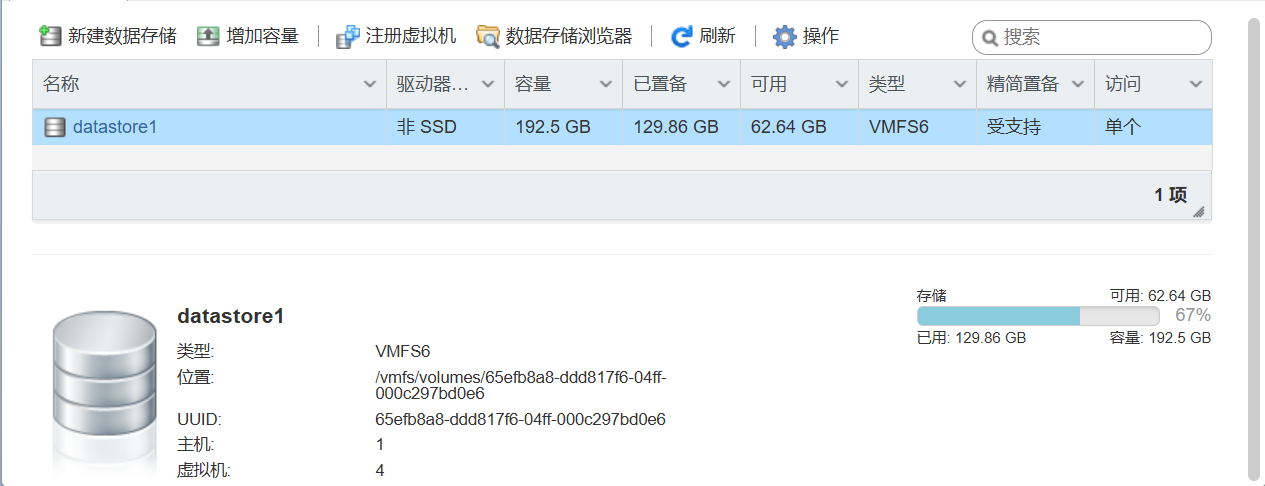

3、请分析ESXi服务器数据存储“datastore”的UUID是?【答题格式:a1a1-b1b1-c1c1-d1d1】

65efb8a8-ddd817f6-04ff-000c297bd0e6

登上主机后挂盘

esxcfg-volume -l\\查看硬盘=信息

esxcfg-volume -m <UUID>挂载

之后便可看到

4、ESXI服务器的原IP地址?【答题格式:255.255.255.0】

192.168.8.112

5、EXSI服务器中共创建了几个虚拟机?【答题格式:1】

在更多服务器中能看到

6、网站服务器绑定的IP地址为?【答题格式:255.255.255.0】

http://192.168.8.89/

www服务器是网站服务器

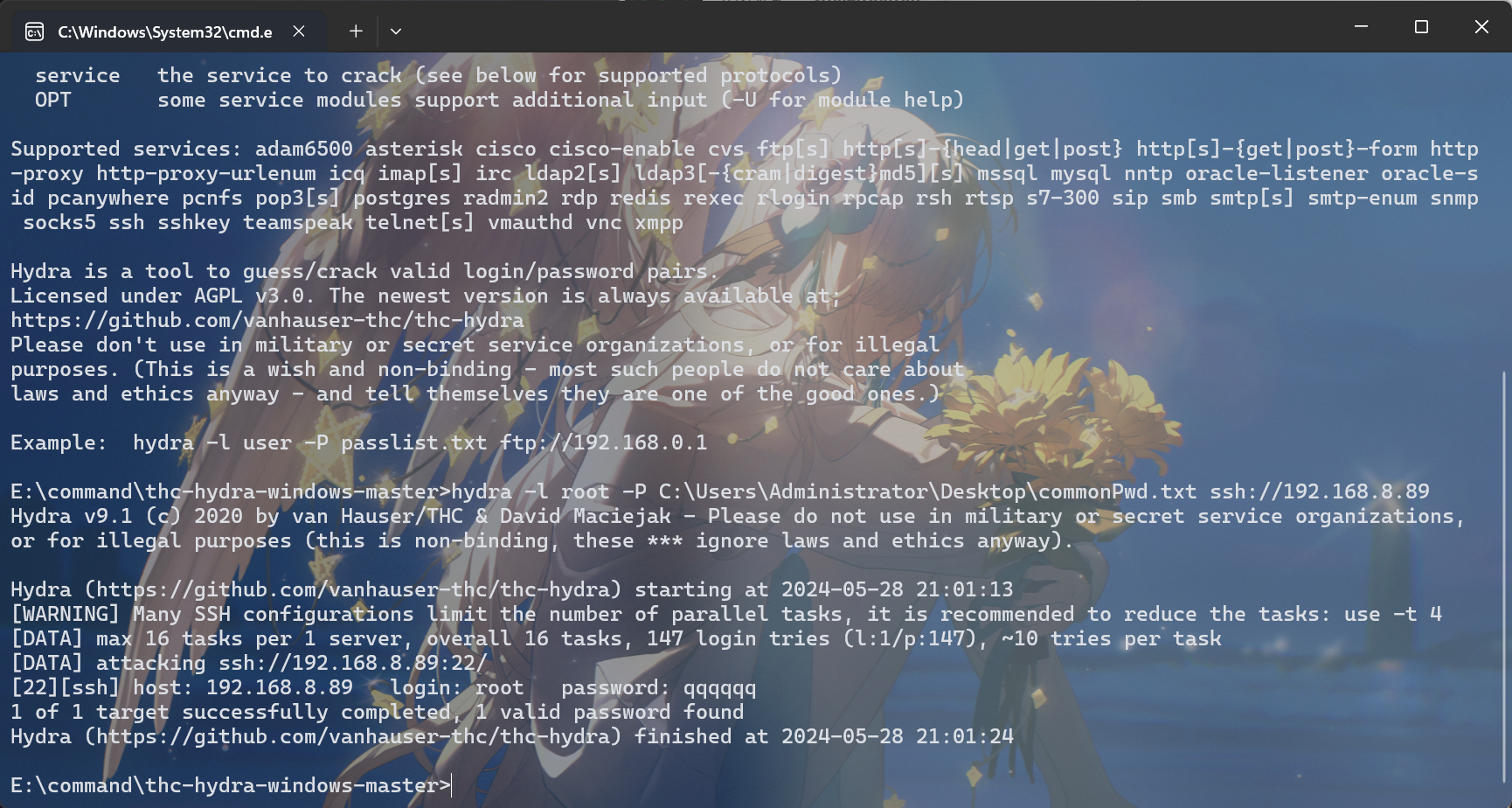

7、网站服务器的登录密码为?【答题格式:abc123】

qqqqqq

使用hydra直接爆破网站服务器,密码是在带计算机中储存的,最后得出qqqqqq

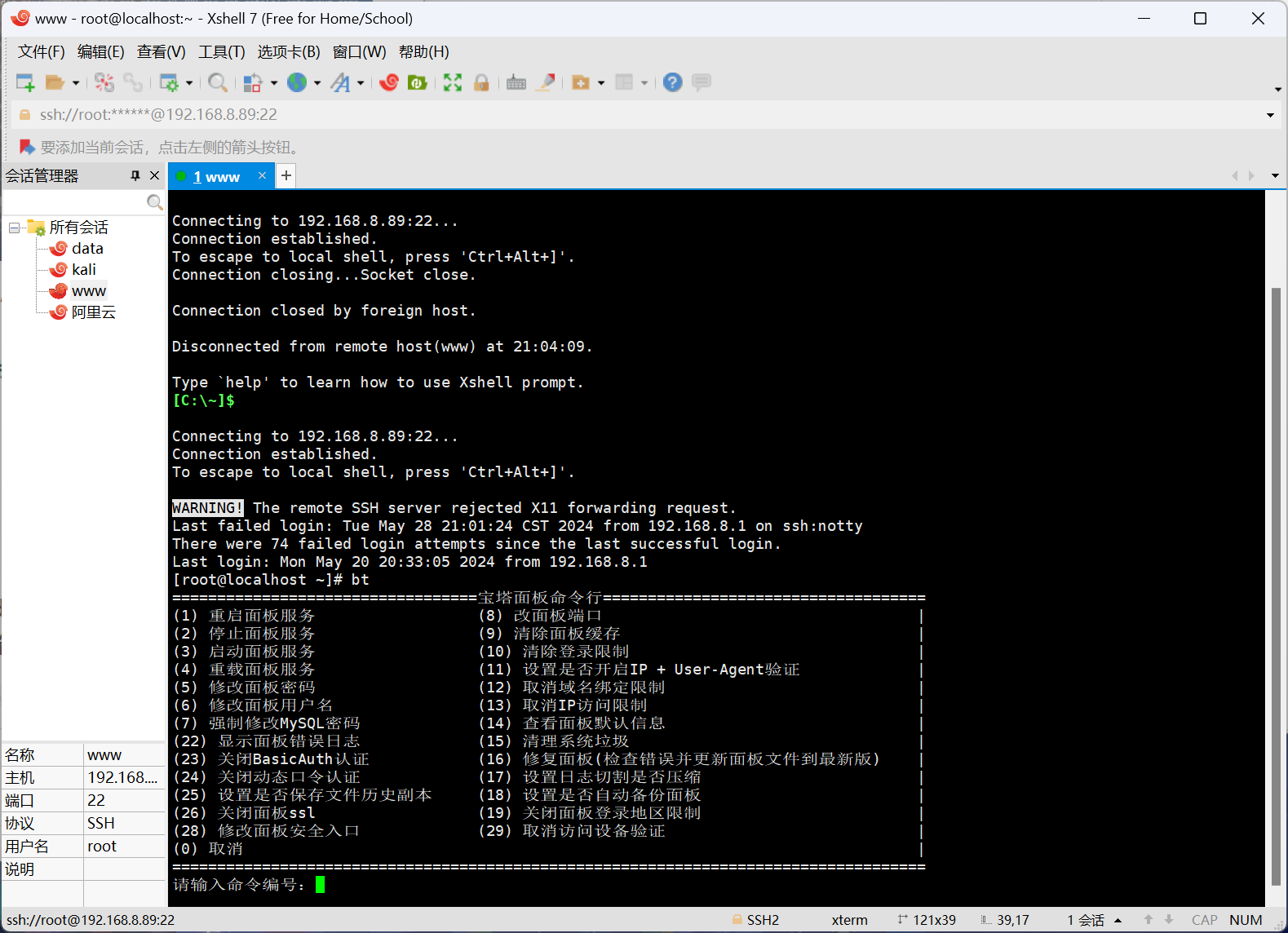

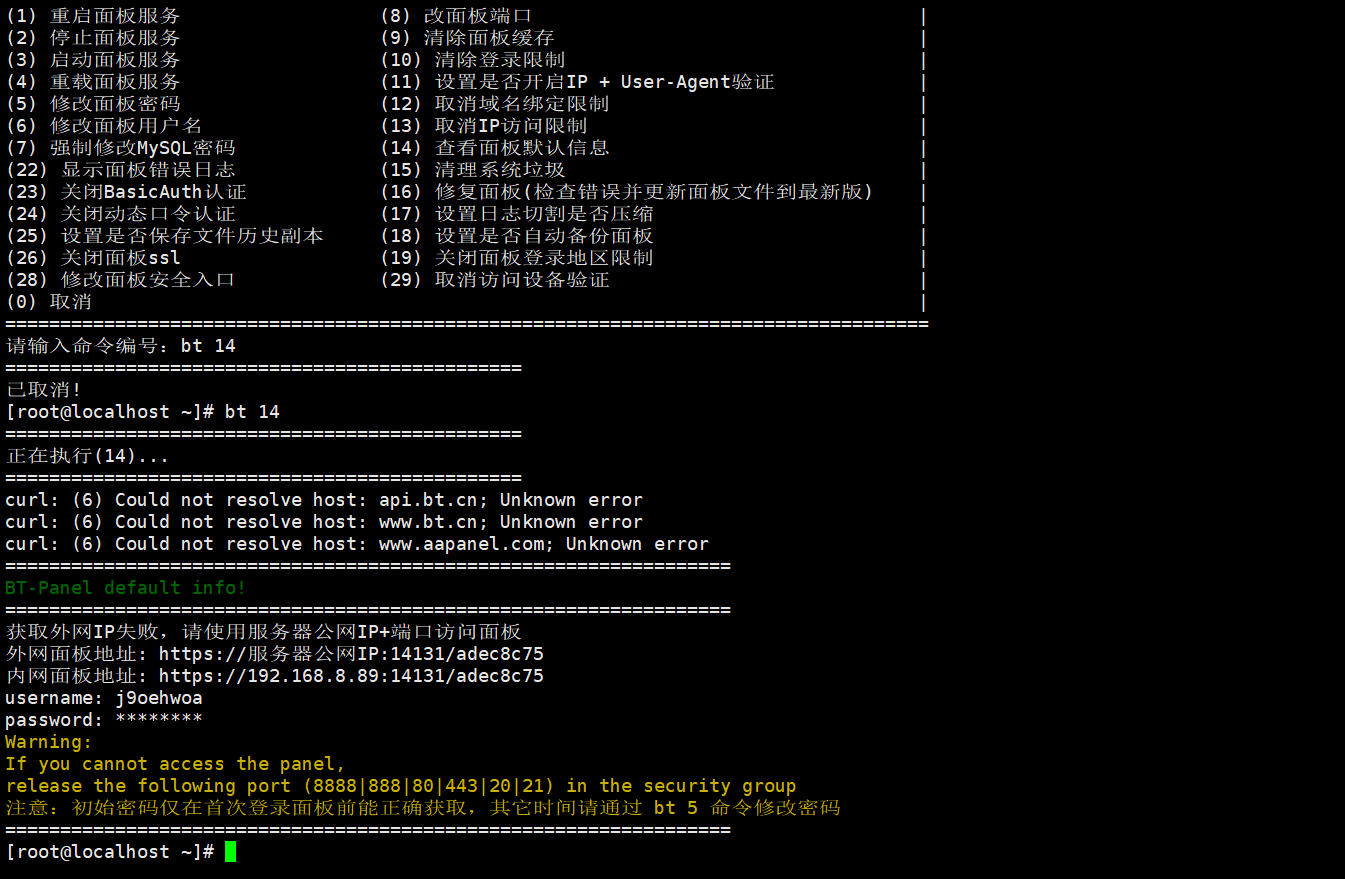

8、网站服务器所使用的管理面板登陆入口地址对应的端口号为:【答案格式:1111】

14131

登录到主机后发现宝塔

查看宝塔默认信息,发现端口

重置密码,通过面板地址进入宝塔中

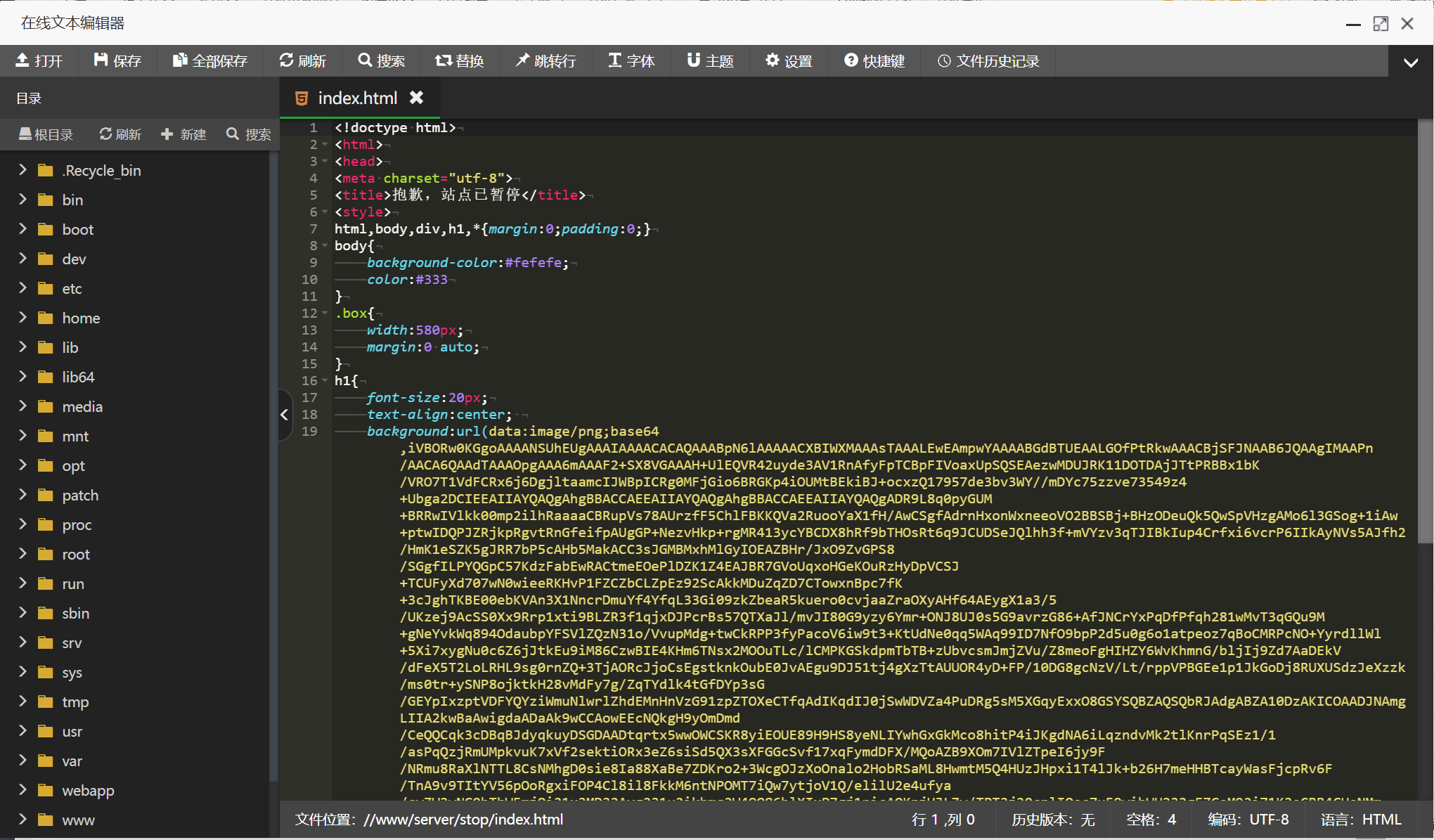

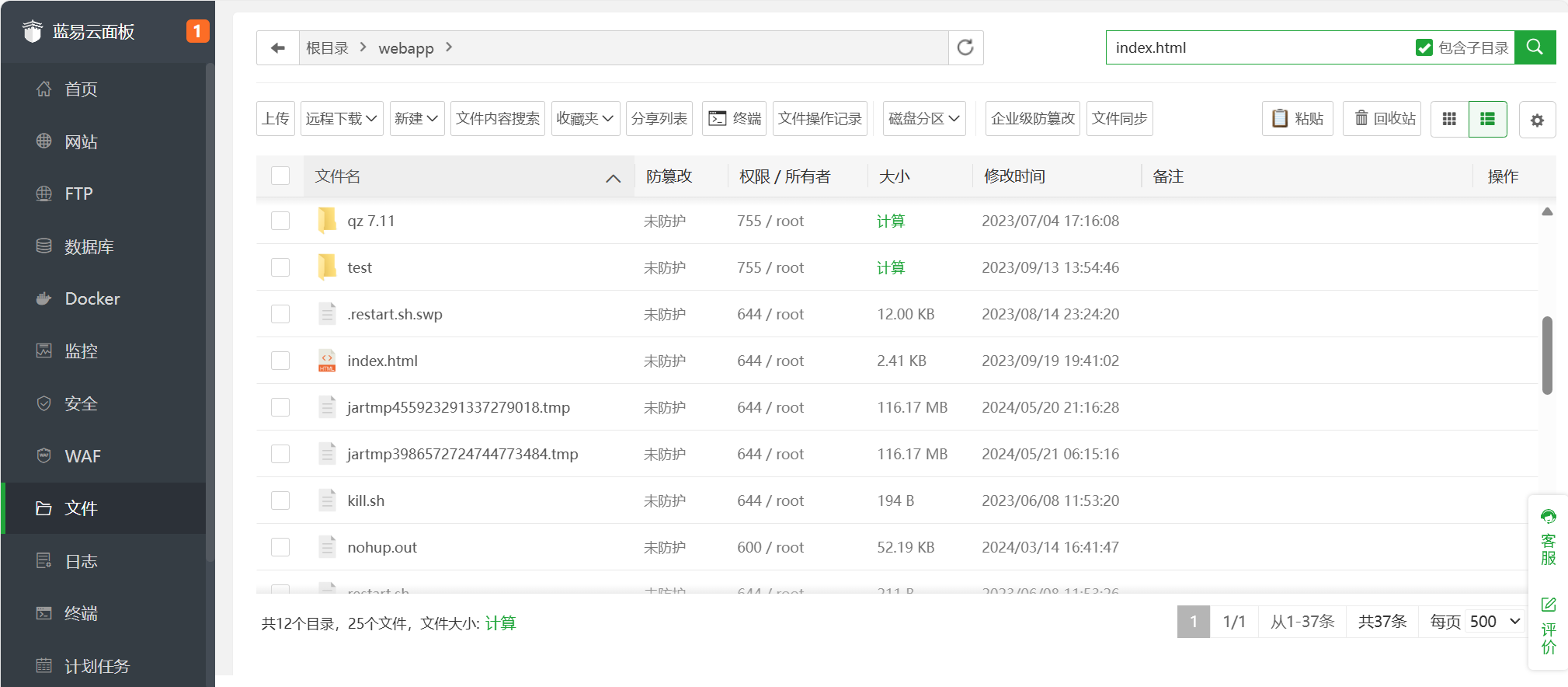

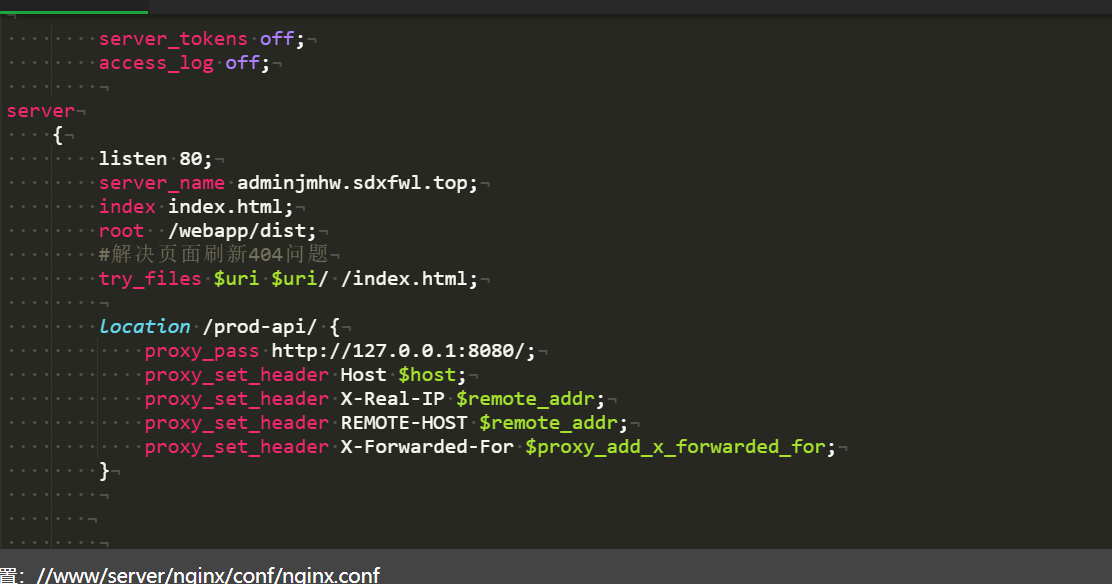

9、网站服务器的web目录是?【答题格式:/etc】

/webapp

网站web目录最好寻找index.html,然后确认是否有后端文件,像php、JAVA、python等都是可以作后台文件的,该网站使用JAVA搭的。

先看www/service的,发现www底下的网站根目录已关闭

去webapp底下看一下

发现有jar文件,基本确认为建站目录

再来看看nginx.conf文件

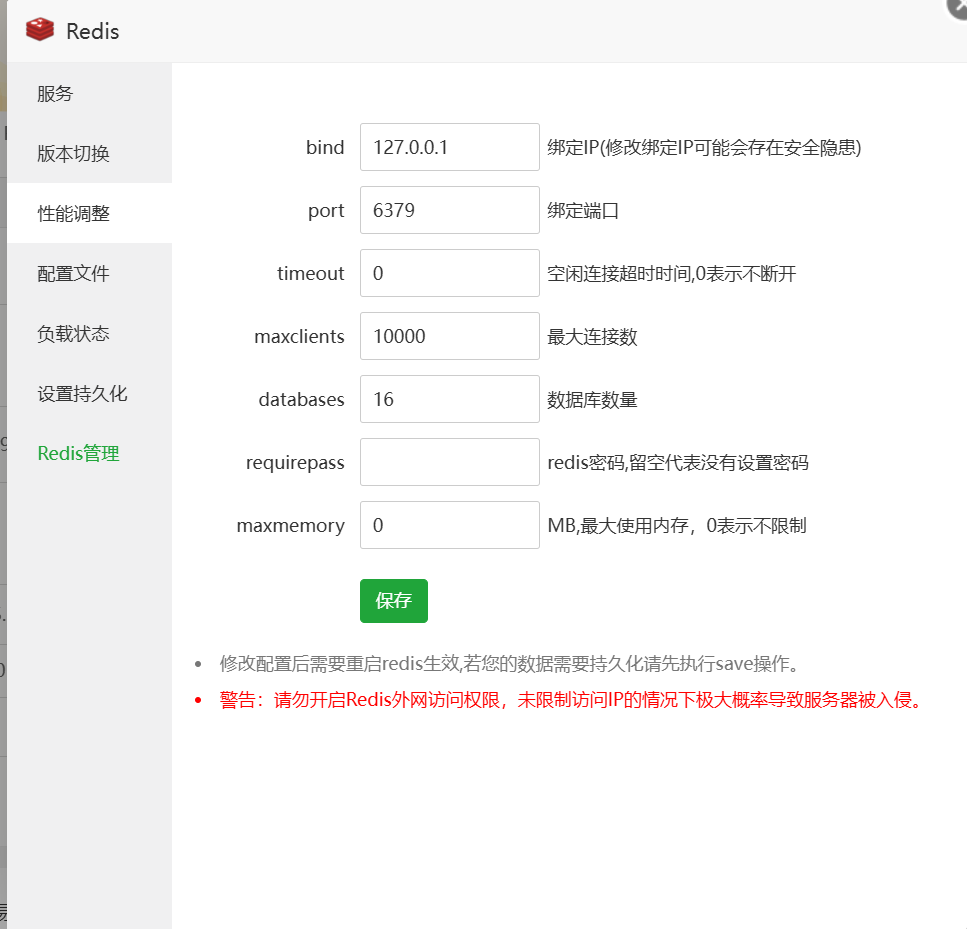

10、网站配置中Redis的连接超时时间为多少秒【答题格式:20】

0

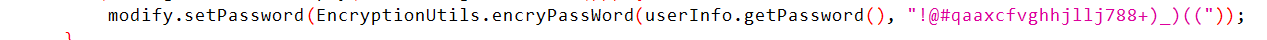

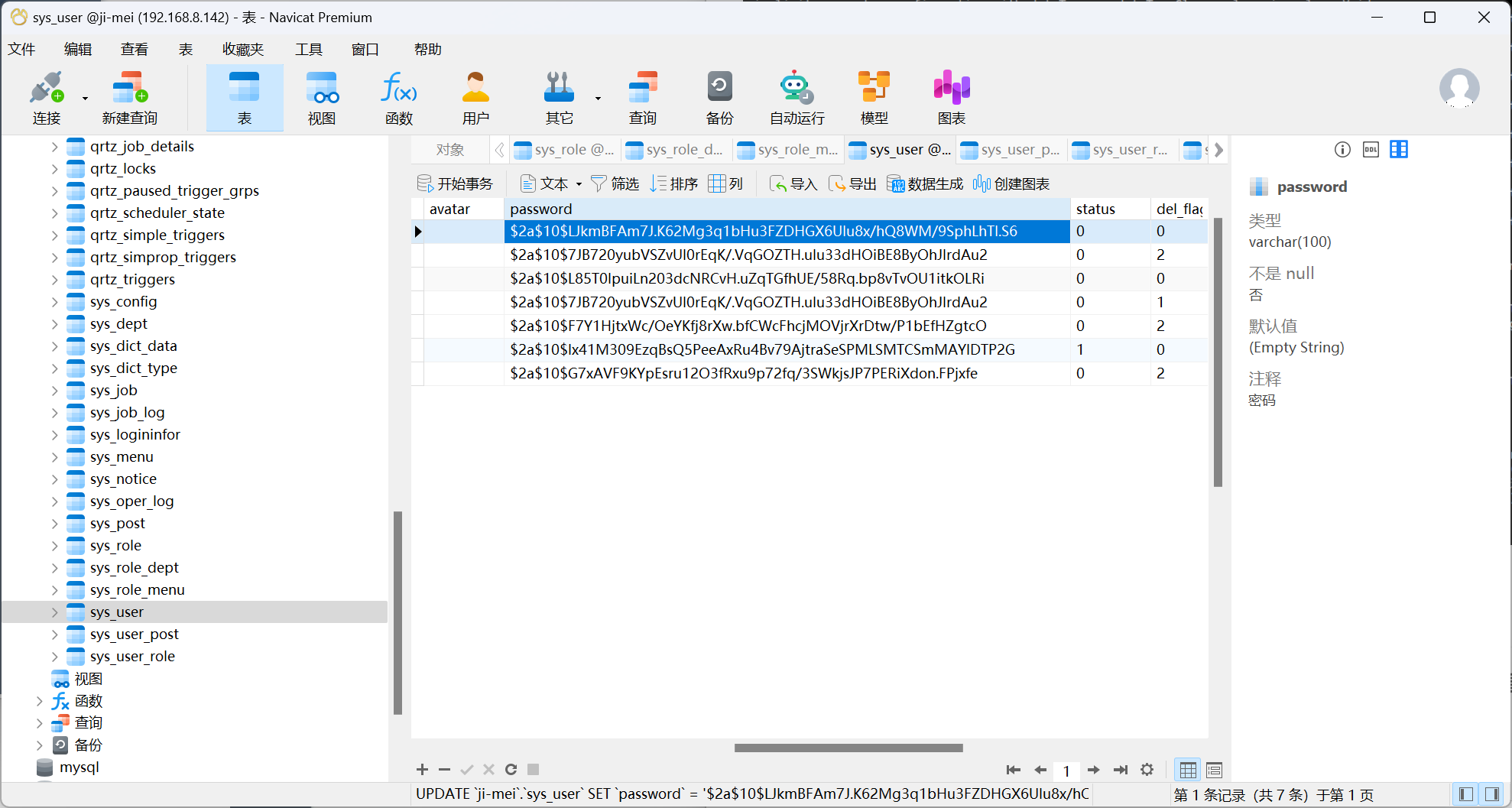

11、网站普通用户密码中使用的盐值为【答题格式:123abc!@#】

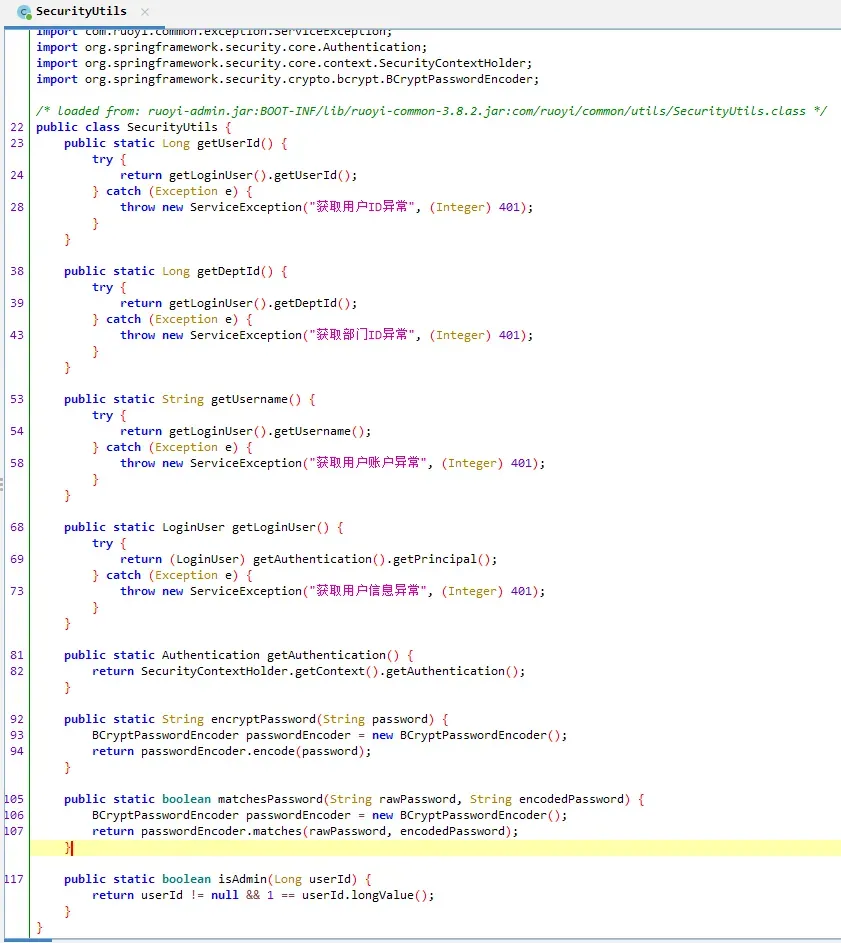

12、网站管理员用户密码的加密算法名称是什么

A. des

B. rsa

C. md5

D. bcrypt

D

ruoyi的管理员密码生成类在com.ruoyi.common.utils.SecurityUtils

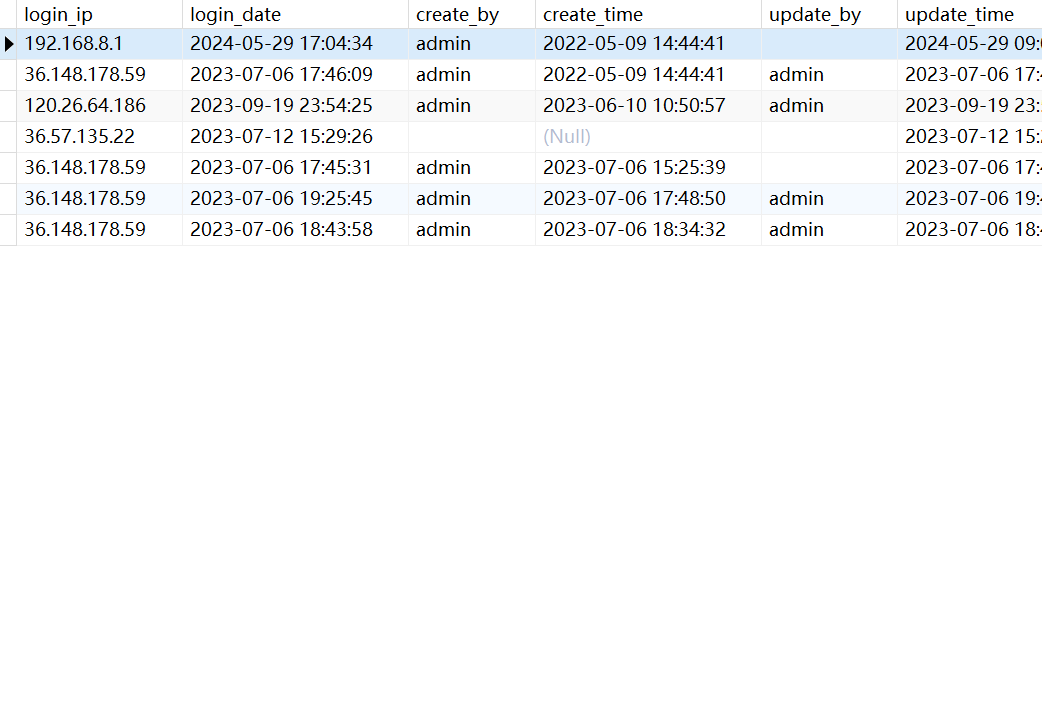

13、网站超级管理员用户账号创建的时间是?

A. 2022-05-09 12:44:41

B. 2022-05-09 13:44:41

C. 2022-05-09 14:44:41

D. 2022-05-09 15:44:41

C

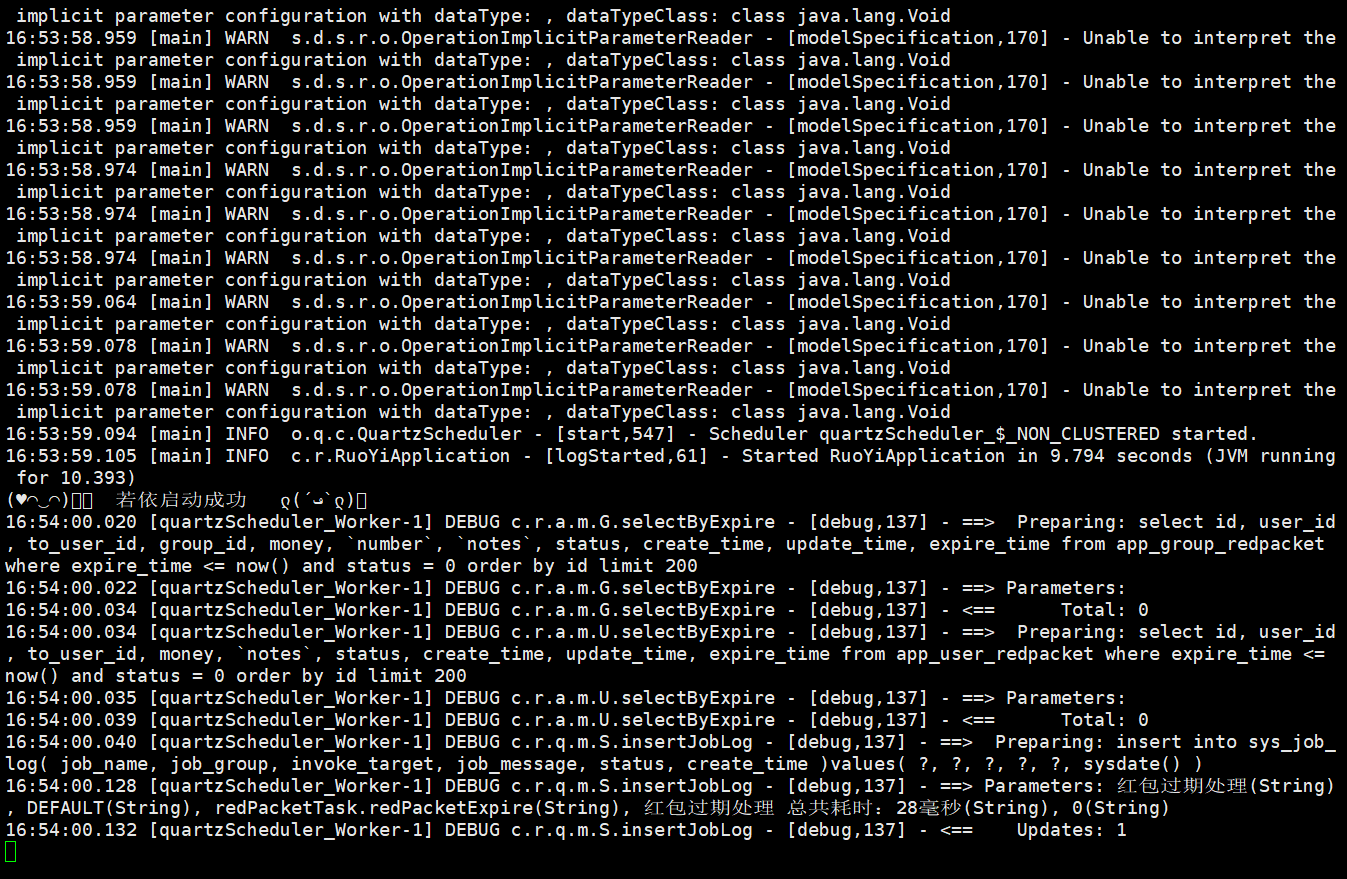

运行start.sh即可启动网站,网站默认是已经启动了的,但是访问会出现系统接口502异常

导出ruoyi-admin.jar,使用jadx打开,查看配置文件可以看到使用的数据库为本地的ji-mei

但是用配置文件中的密码登录会报错

在宝塔面板中可以看到数据库的位置在192.168.8.142

在data虚拟机上

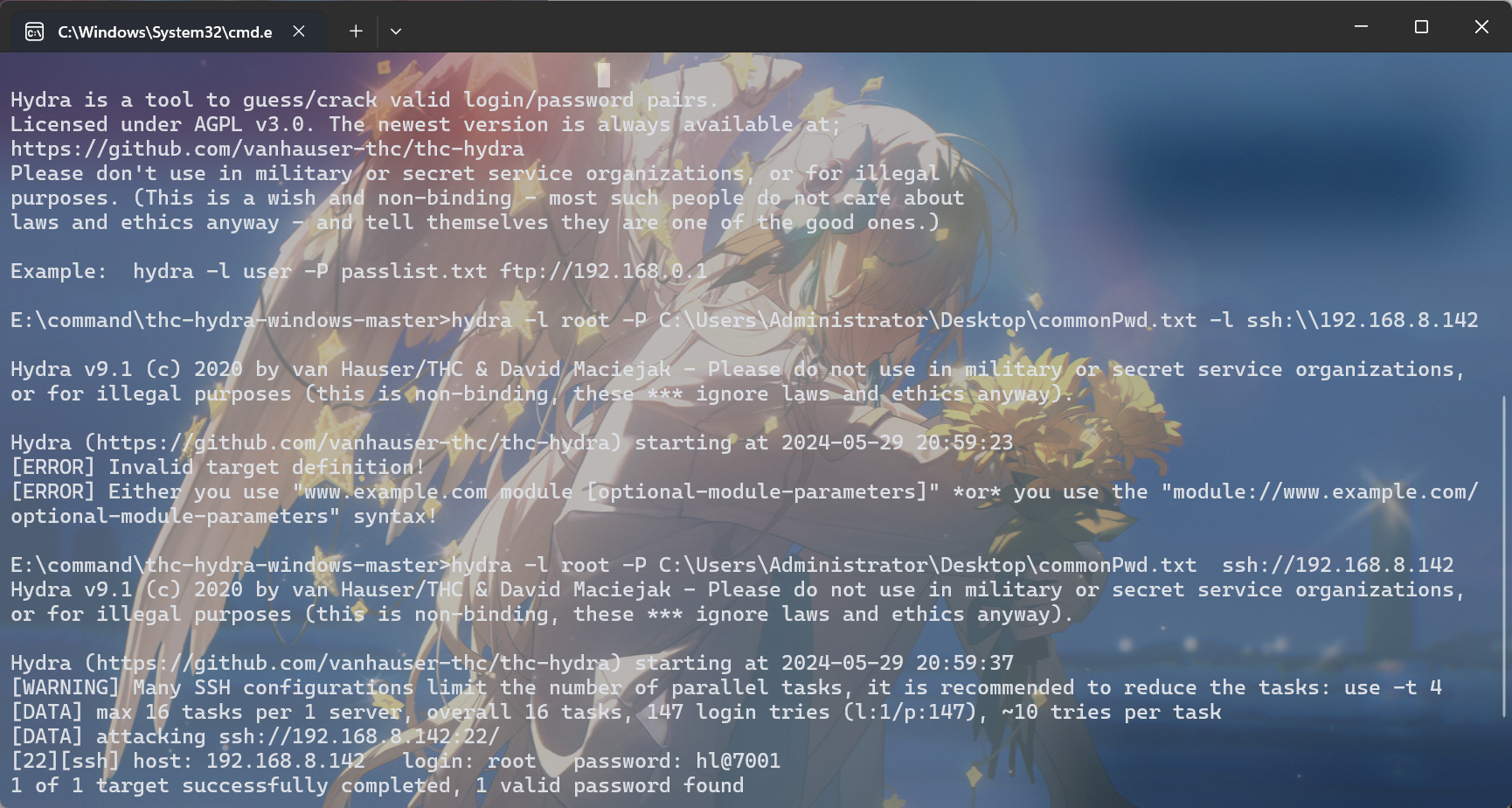

使用hydra爆破data虚拟机的密码,为hl@7001

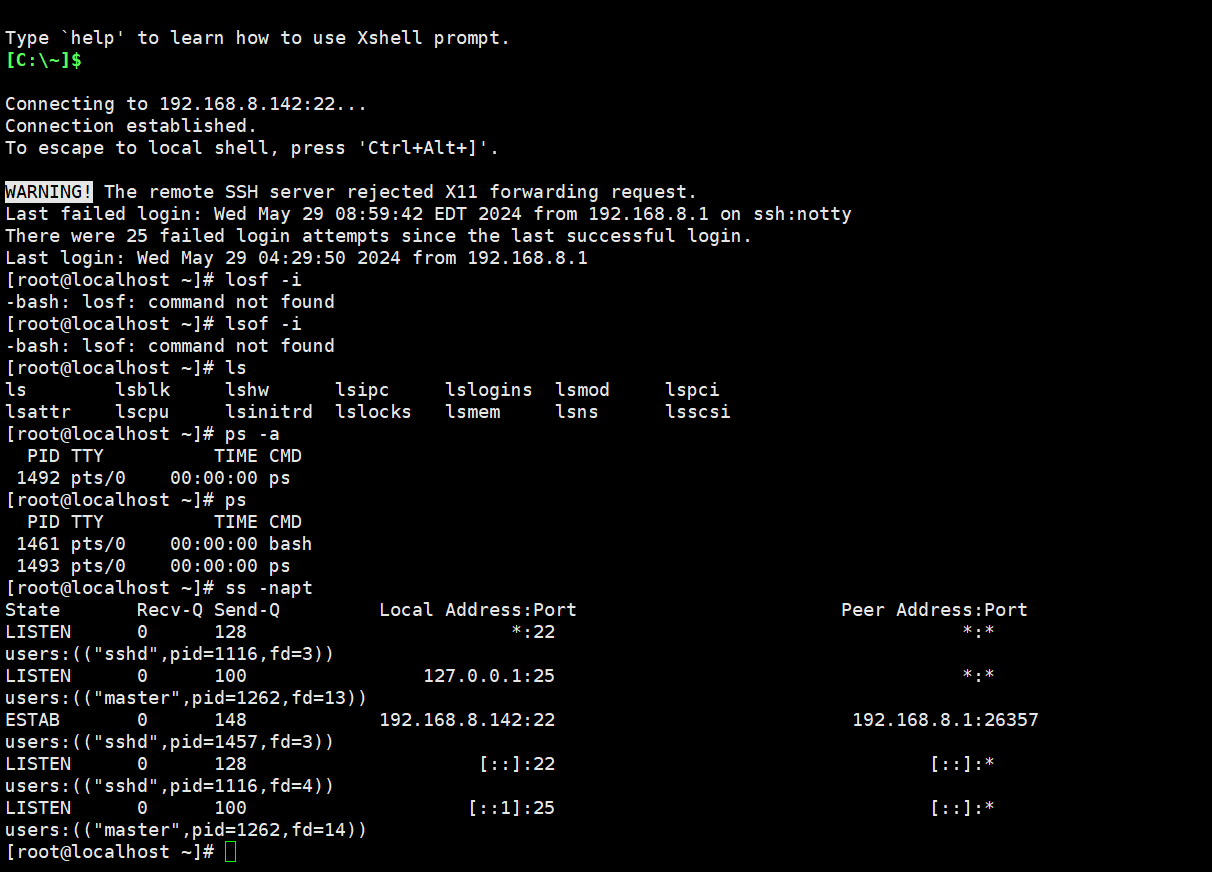

ssh远程登录上去,可以看到本地的3306端口未开放

本地没有MySQL

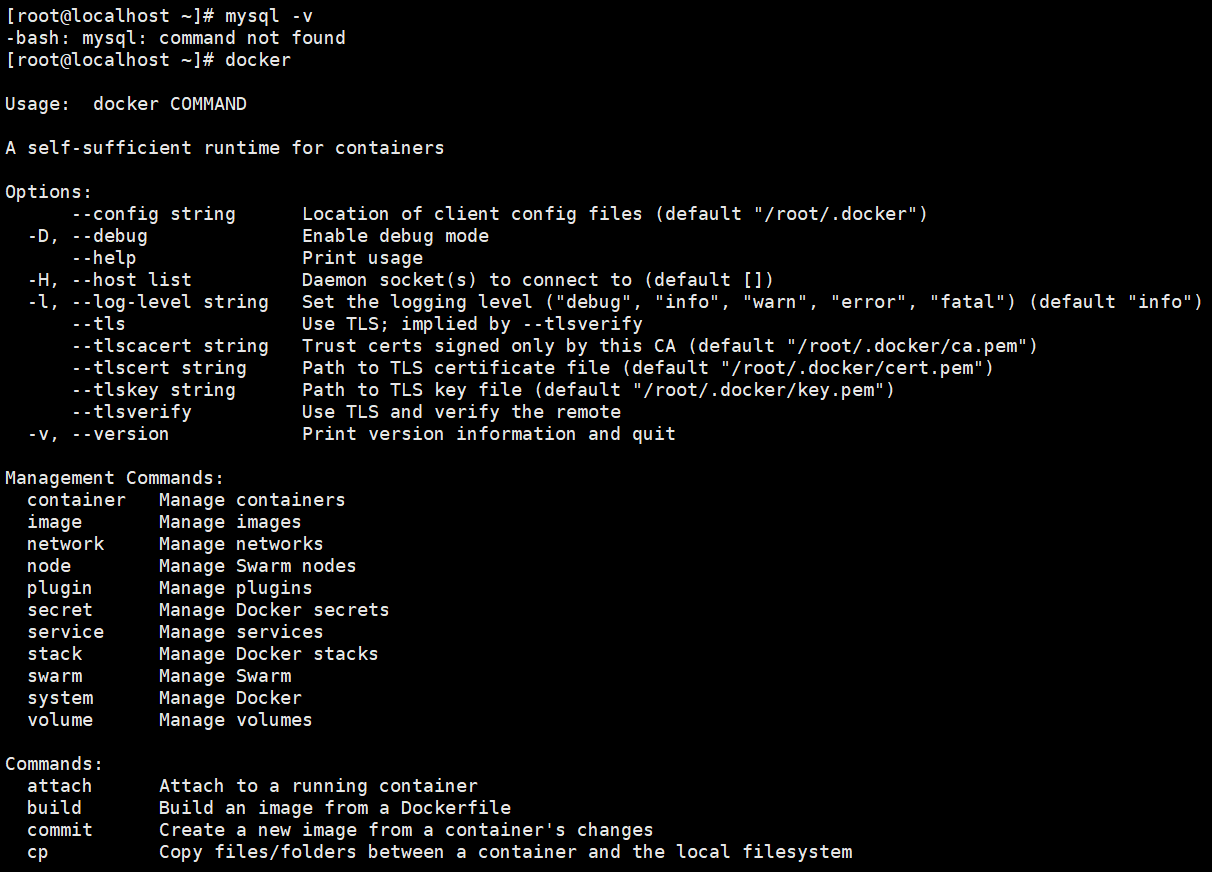

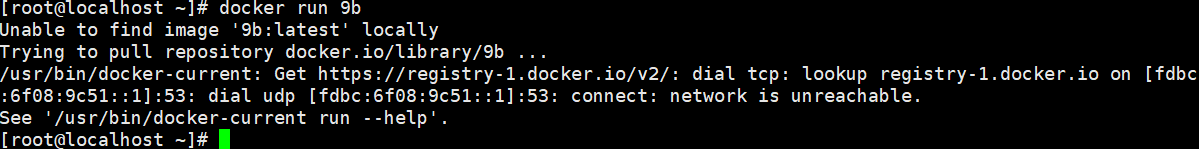

可以看到本地有docker服务,启动起来

启动mysql容器

可以看到是运行在本地的3306端口的,ji-mei用户密码为宝塔面板中看到的密码

Navicat测试一下可以连上

网站超级管理员用户账号创建的时间在ji-mei数据库中的sys_user表中

14、重构进入网站之后,用户管理下的用户列表页面默认有多少页数据【答题格式:20】

877

在www虚拟机中提取出ruoyi-admin.jar的配置文件

jar xf ruoyi-admin.jar BOOT-INF/classes/application-druid.yml

使用vim命令修改

vim BOOT-INF/classes/application-druid.yml

将数据库地址修改为data虚拟机的ip,密码修改成宝塔面板中的密码

更新配置文件到jar包内

jar uf ruoyi-admin.jar BOOT-INF/classes/application-druid.yml

修改时间变了就说明修改成功

运行restart.sh重新启动网站发现还是系统接口502异常

根据计算机中的VC容器中的运维笔记修改一下项目

redis的修改和修改application-druid.yml的方法一样,修改application.yml即可

定时任务插件执行时间问题在sys_job表中

将下面的在2023年和2024 年的每个1月1日执行任务替换成上面的在每小时的每隔两分钟触发一次,直到任务被停止或调度器关闭为止

java -jar ruoyi-admin.jar

尝试启动后端

经过bcrypt加密后塞给sys_user的admin

登录后台管理系统

15、该网站的系统接口文档版本号为【答题格式:1.1.1】

3.8.2

16、该网站获取订单列表的接口【答题格式:/abc/abc】

/api/shopOrder

17、受害人卢某的用户ID【答题格式:11223344】

10044888

根据李某的手机微信聊天记录可知受害人卢某在网站中的账号为lu123456

在用户管理中搜索lu123456

18、受害人卢某一共充值了多少钱【答题格式:123456】

465222

在支付管理-充值订单中搜索卢某的用户id,一共465222元

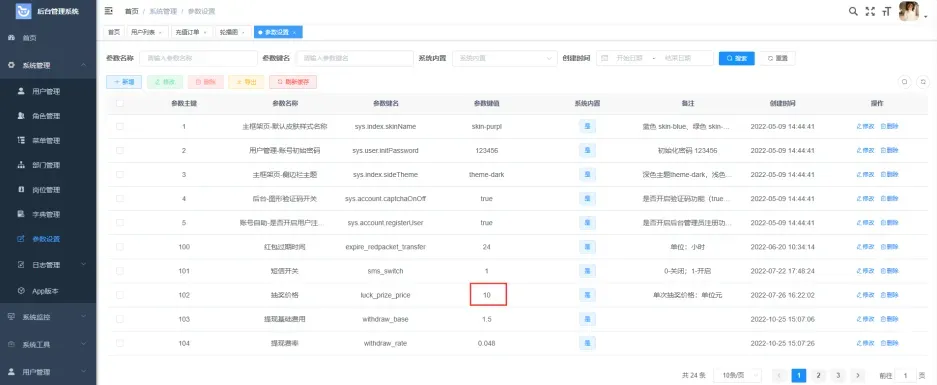

19、网站设置的单次抽奖价格为多少元【答题格式:20】

10

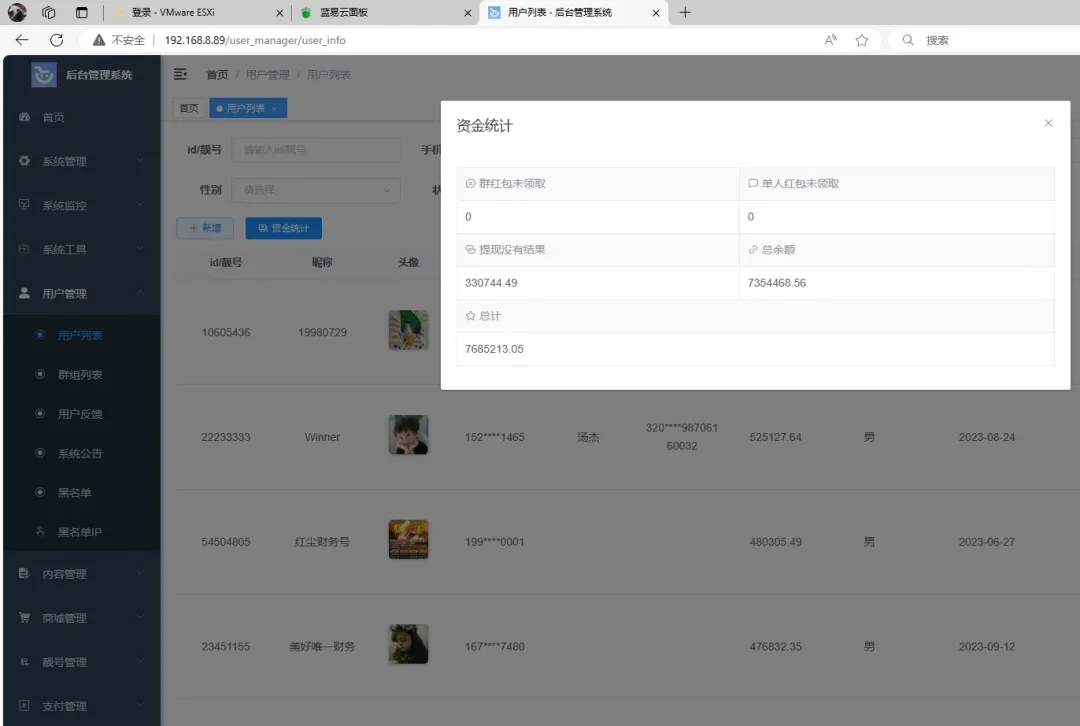

20、网站显示的总余额数是【答题格式:20.12】

7354468.56

在用户管理-用户列表-资金统计可以看到

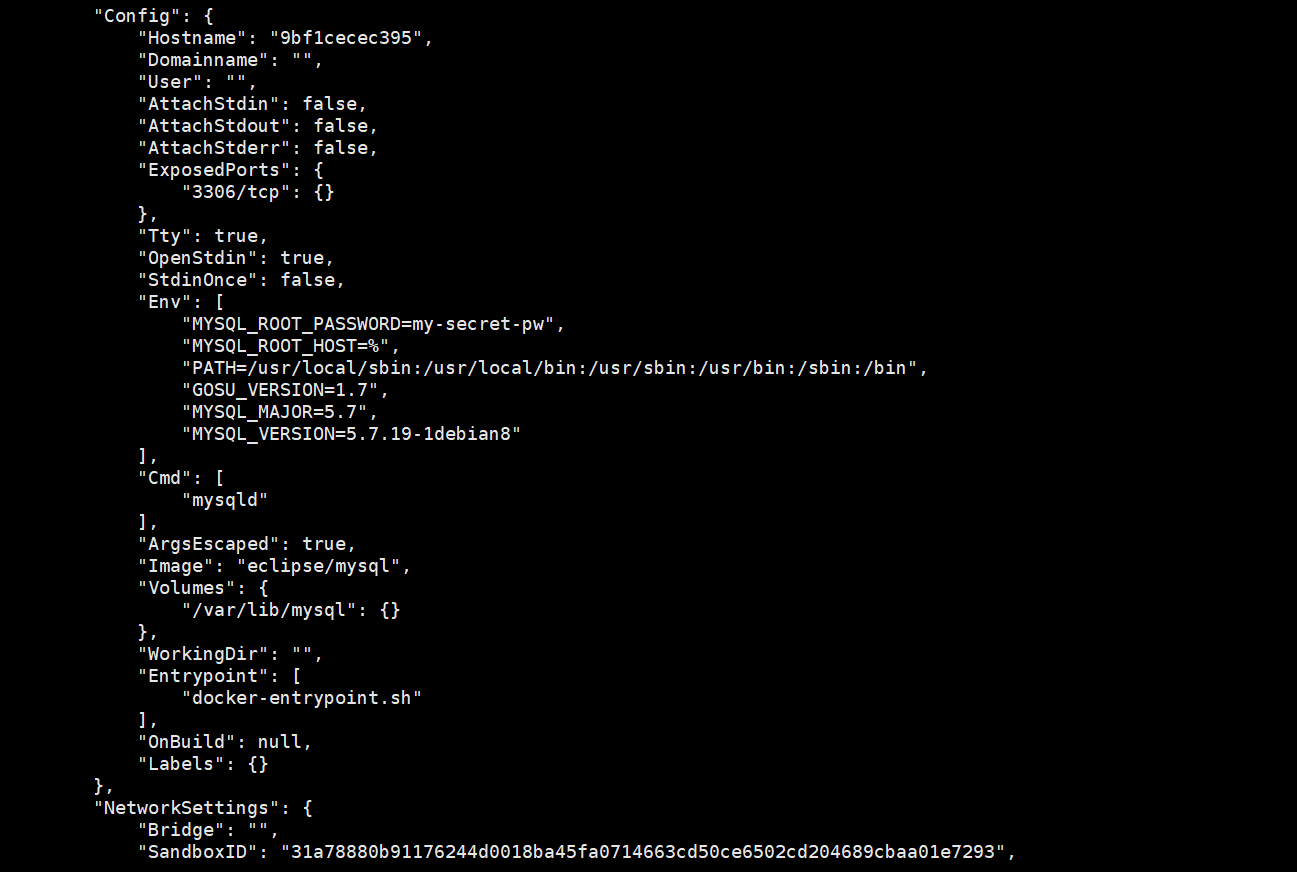

21、网站数据库的root密码【答题格式:abc123】

my-secret-pw

docker inspect 9b

查看容器的元数据

使用Navicat测试连接成功,可证明为密码

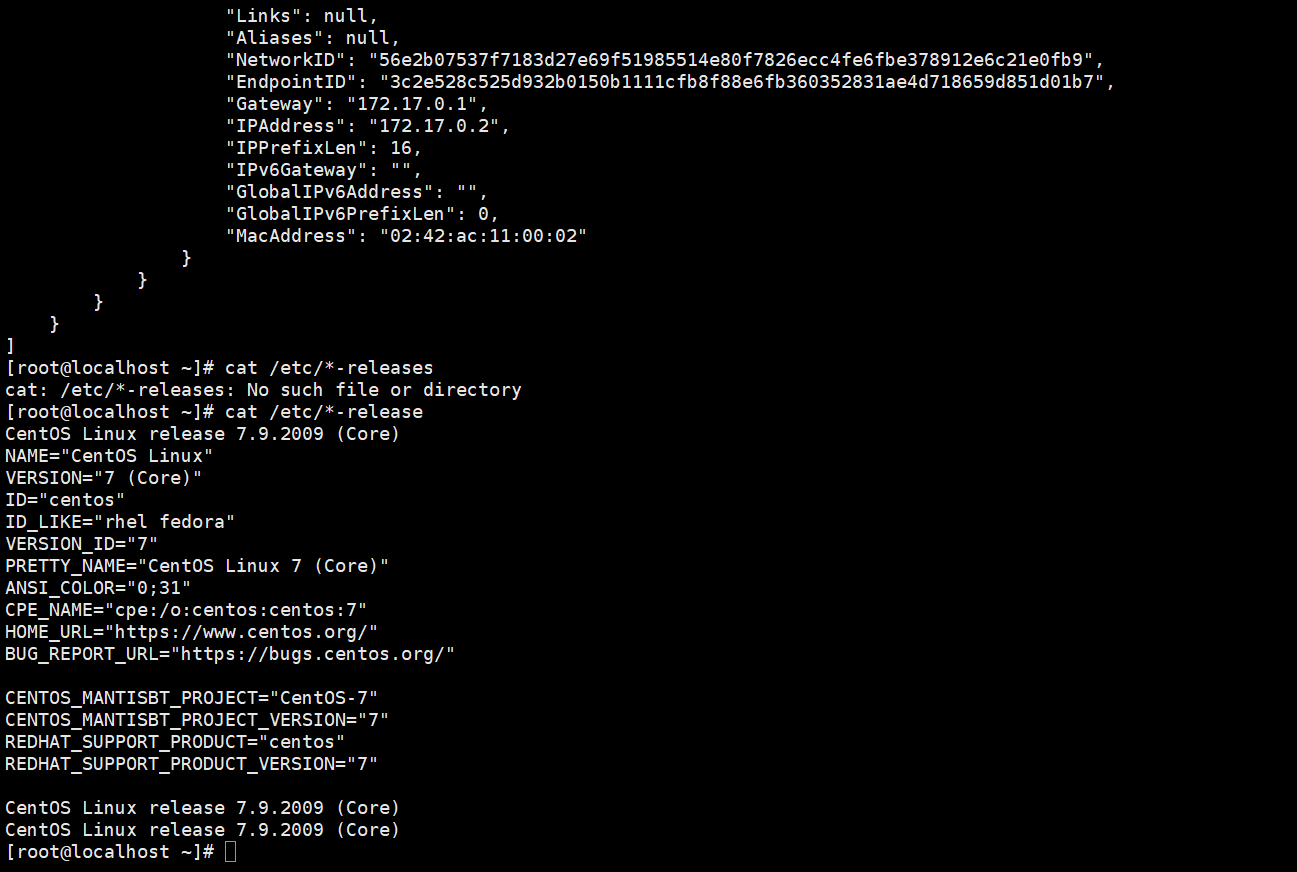

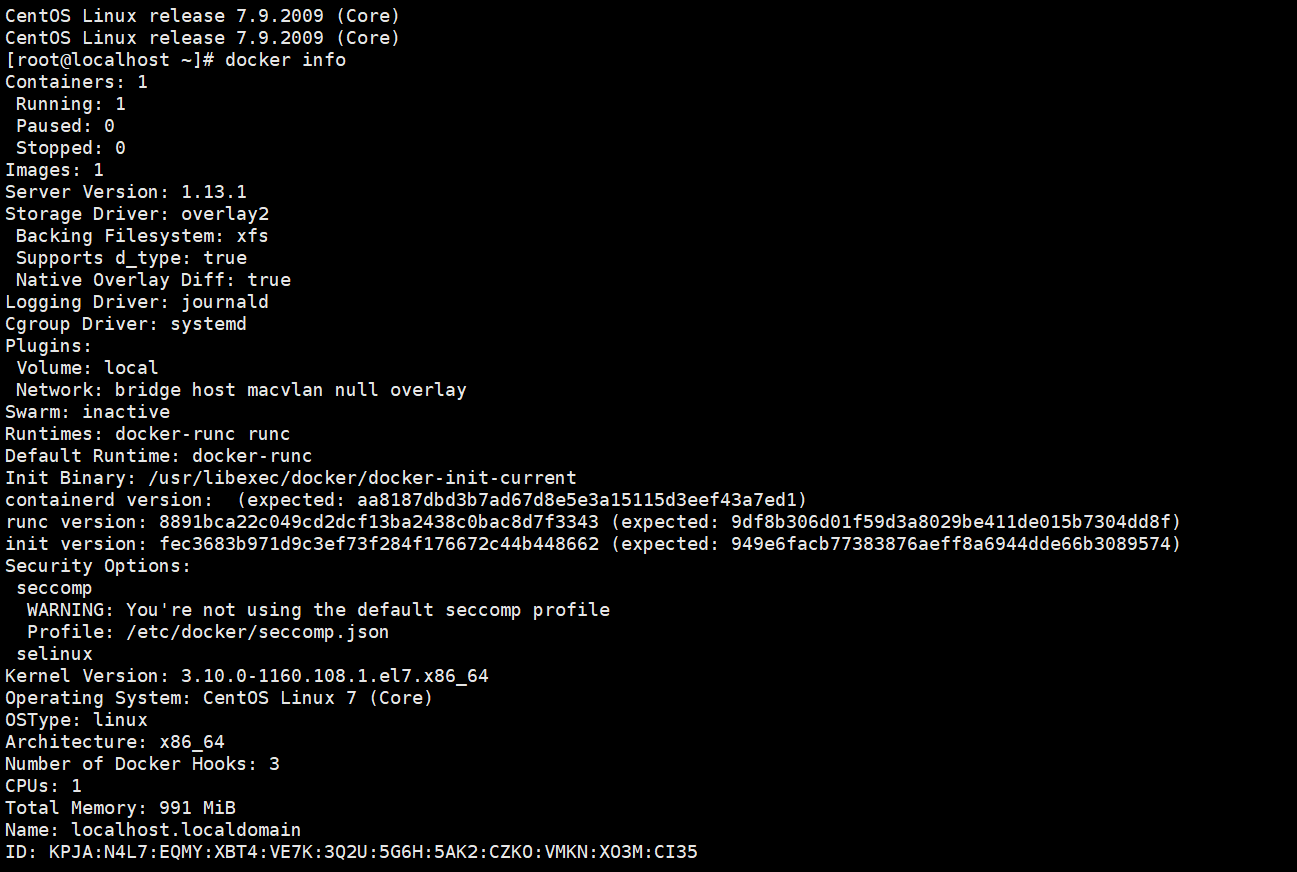

22、数据库服务器的操作系统版本是【答题格式:1.2.1234】

7.9.2009

cat /etc/*-releases

23、数据库服务器的Docker Server版本是【答题格式:1.10.0】

1.13.1

docker info

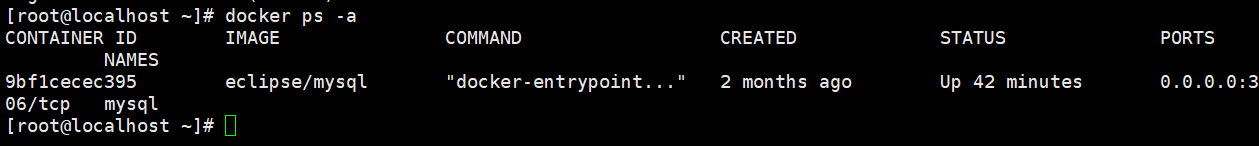

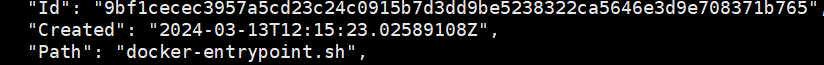

24、数据库服务器中数据库容器的完整ID是【答题格式:123abcd】

9bf1cecec3957a5cd23c24c0915b7d3dd9be5238322ca5646e3d9e708371b765

docker查看容器内容

25、数据库服务器中数据库容器使用的镜像ID【答题格式:123abcd】

66c0e7ca4921e941cbdbda9e92242f07fe37c2bcbbaac4af701b4934dfc41d8a

26、数据库服务器中数据库容器创建的北京时间

A. 2024/3/13 12:15:23

B. 2024/3/13 20:15:23

C. 2024/3/14 00:15:23

D. 2024/3/13 08:15:23

B

根据自己启动docker容器的时间对比一下发现默认的时间是UTC,需要+8才是正确答案

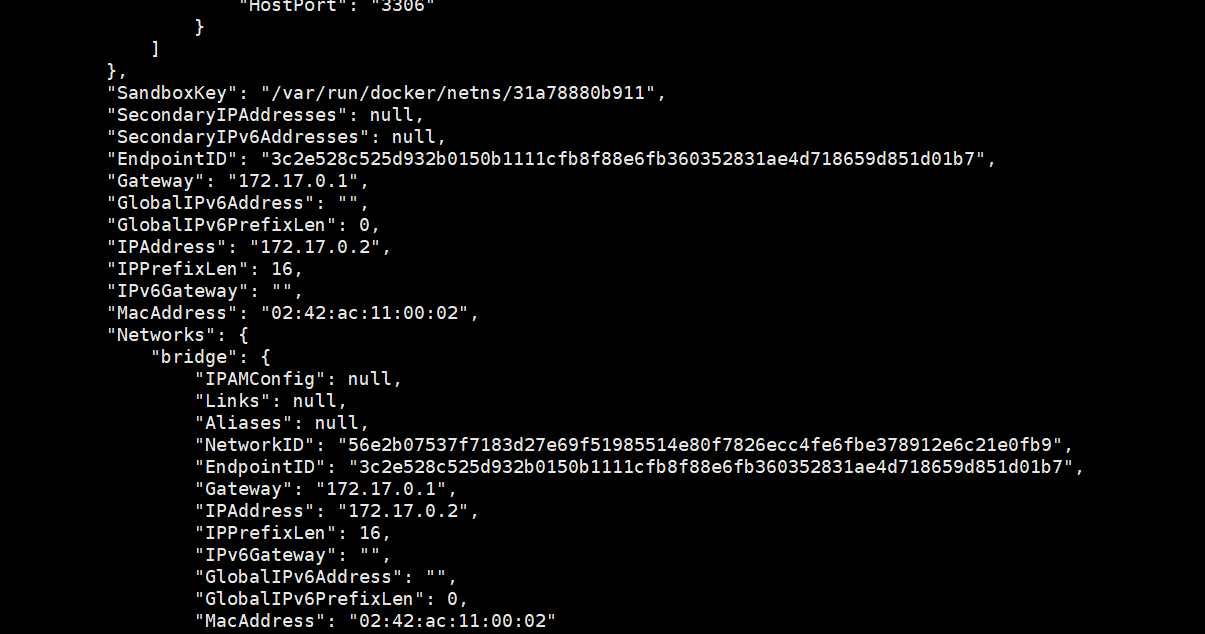

27、数据库服务器中数据库容器的ip是【答题格式:255.255.255.0】

172.17.0.2

28、分析数据库数据,在该平台邀请用户进群最多的用户的登录IP是【答题格式:255.255.255.0】

182.33.2.250

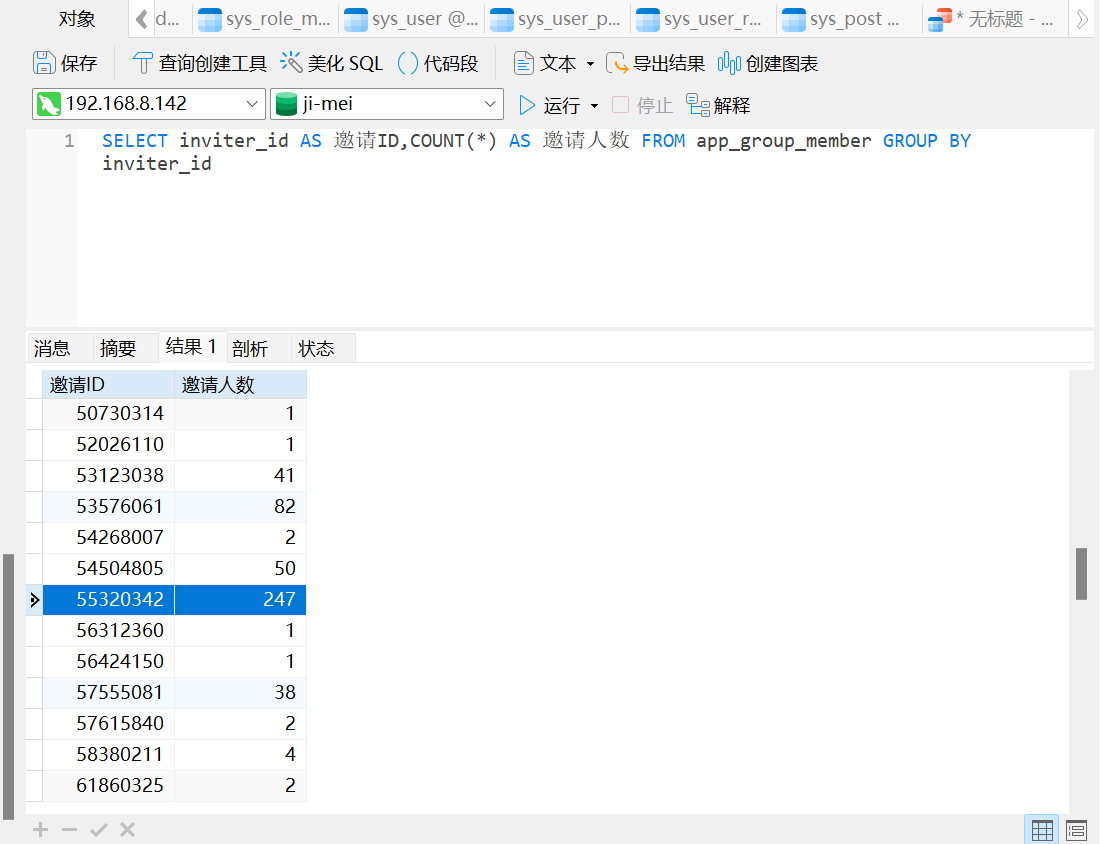

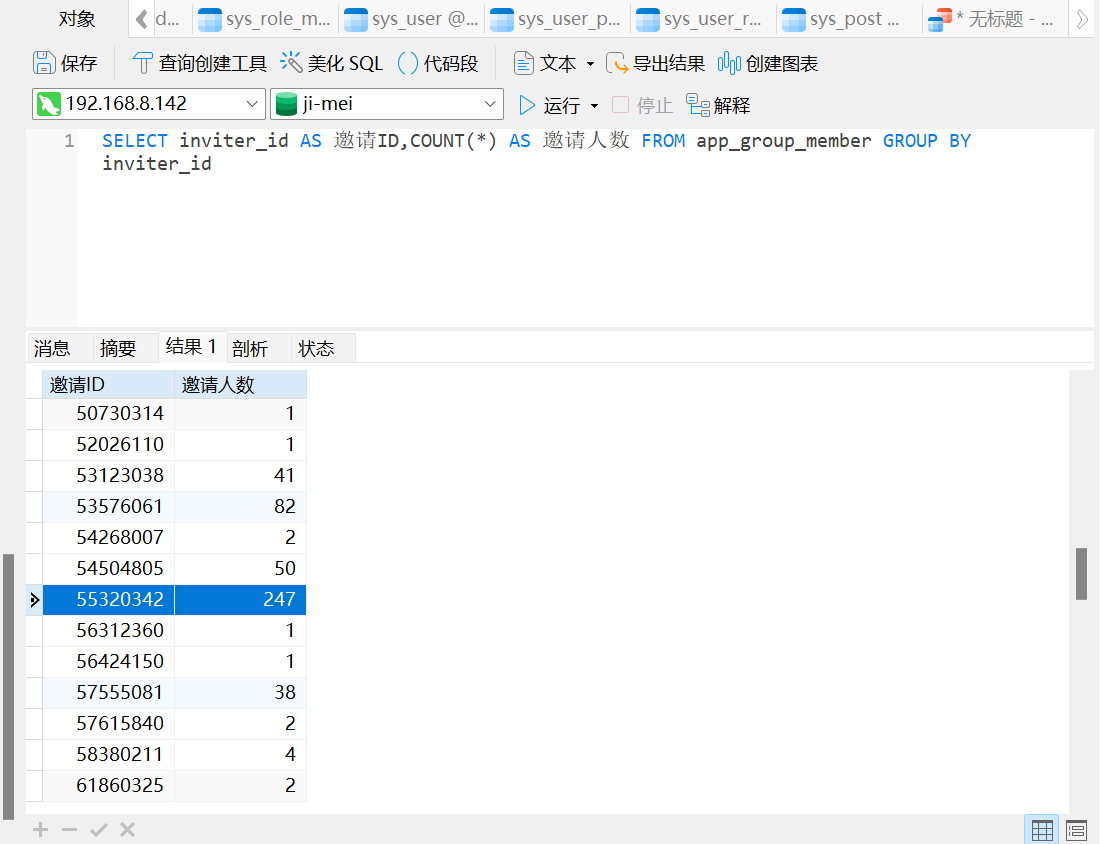

邀请进群相关数据在app_group_member表

筛选一下邀请人数最多的inviter_id

再到app_user_info表找到对应用户的登录IP

29、分析数据库数据,在该平台抢得最多红包金额的用户的登录IP是【答题格式:255.255.255.0】

43.139.0.193

抢红包记录在app_user_record表中

筛选一下抢得最多红包金额的用户ID

再到app_user_info表找到对应用户的登录IP

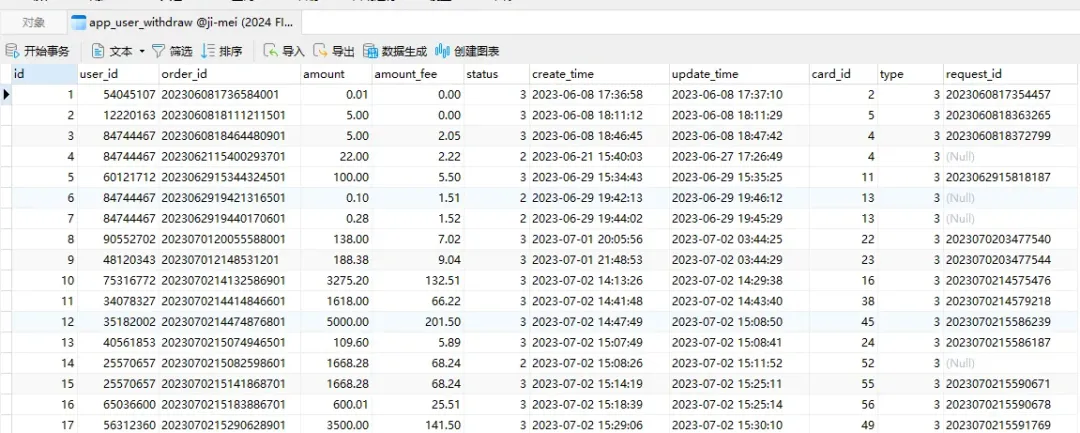

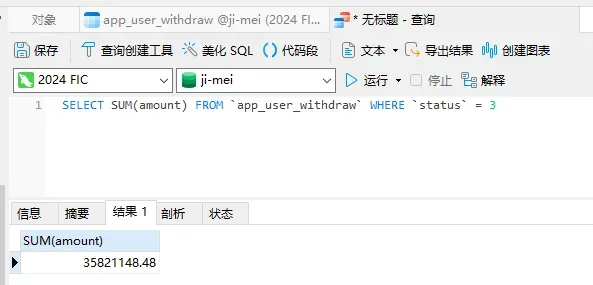

30、数据库中记录的提现成功的金额总记是多少(不考虑手续费)【答题格式:20.12】

35821148.48

提现记录在app_user_withdraw表中

在status列的注释可以看到,3代表成功,统计提现成功的总金额

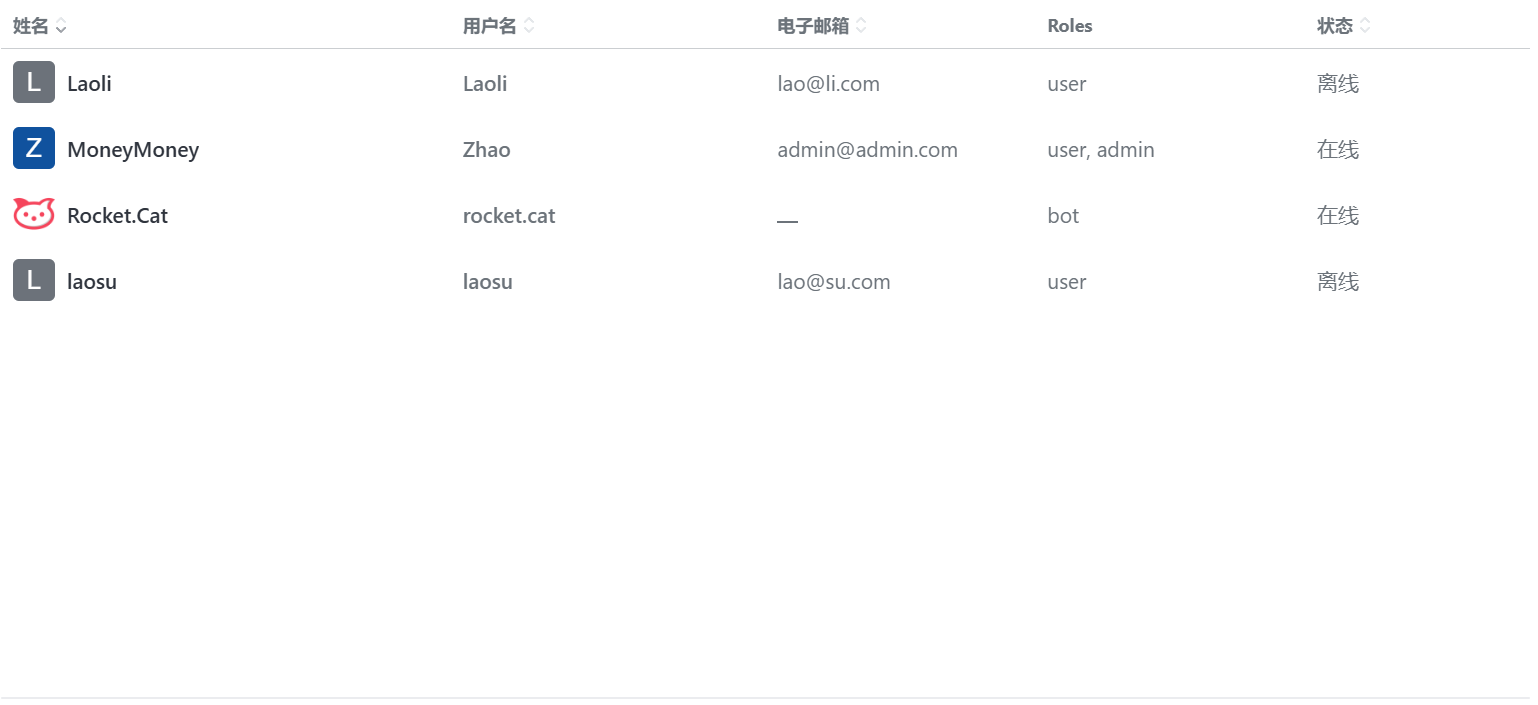

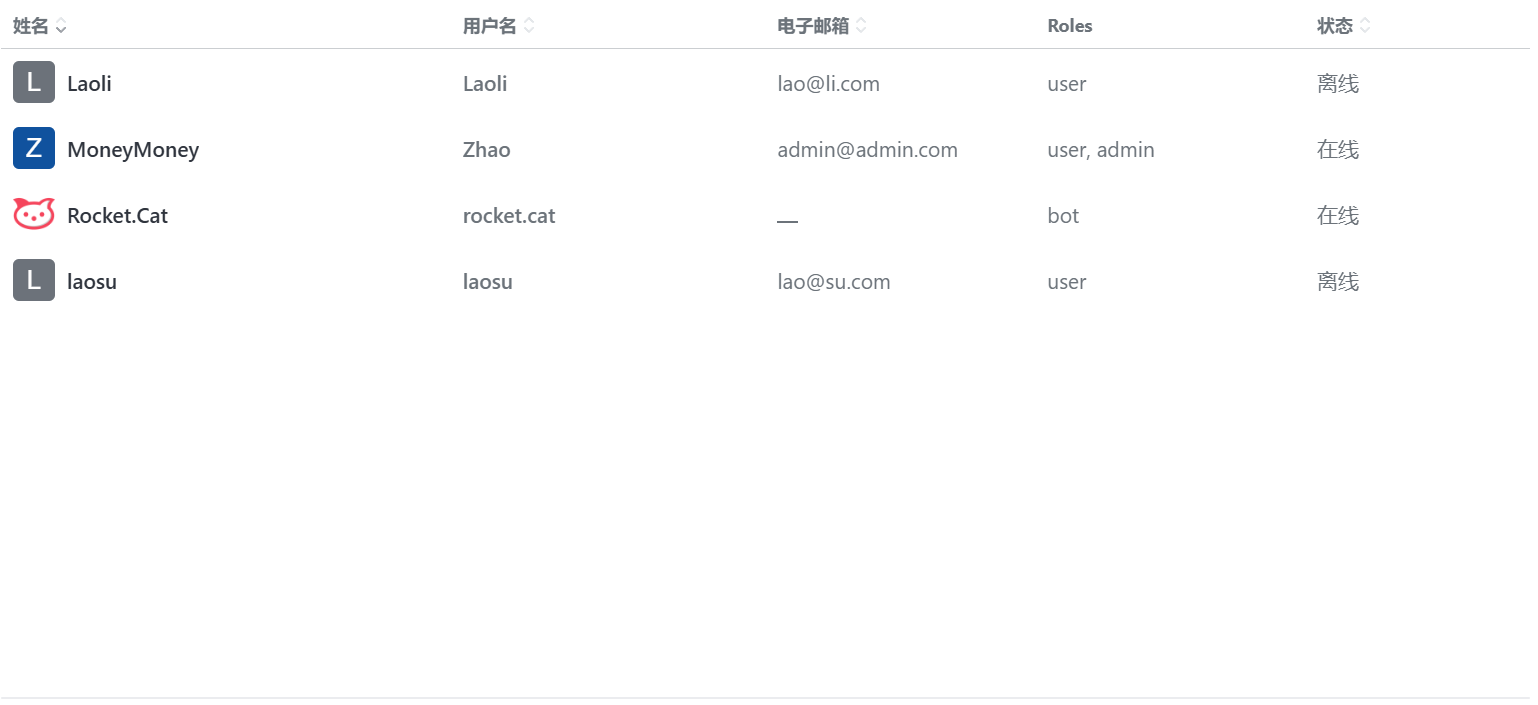

31、rocketchat服务器中,有几个真实用户?【答题格式:1】

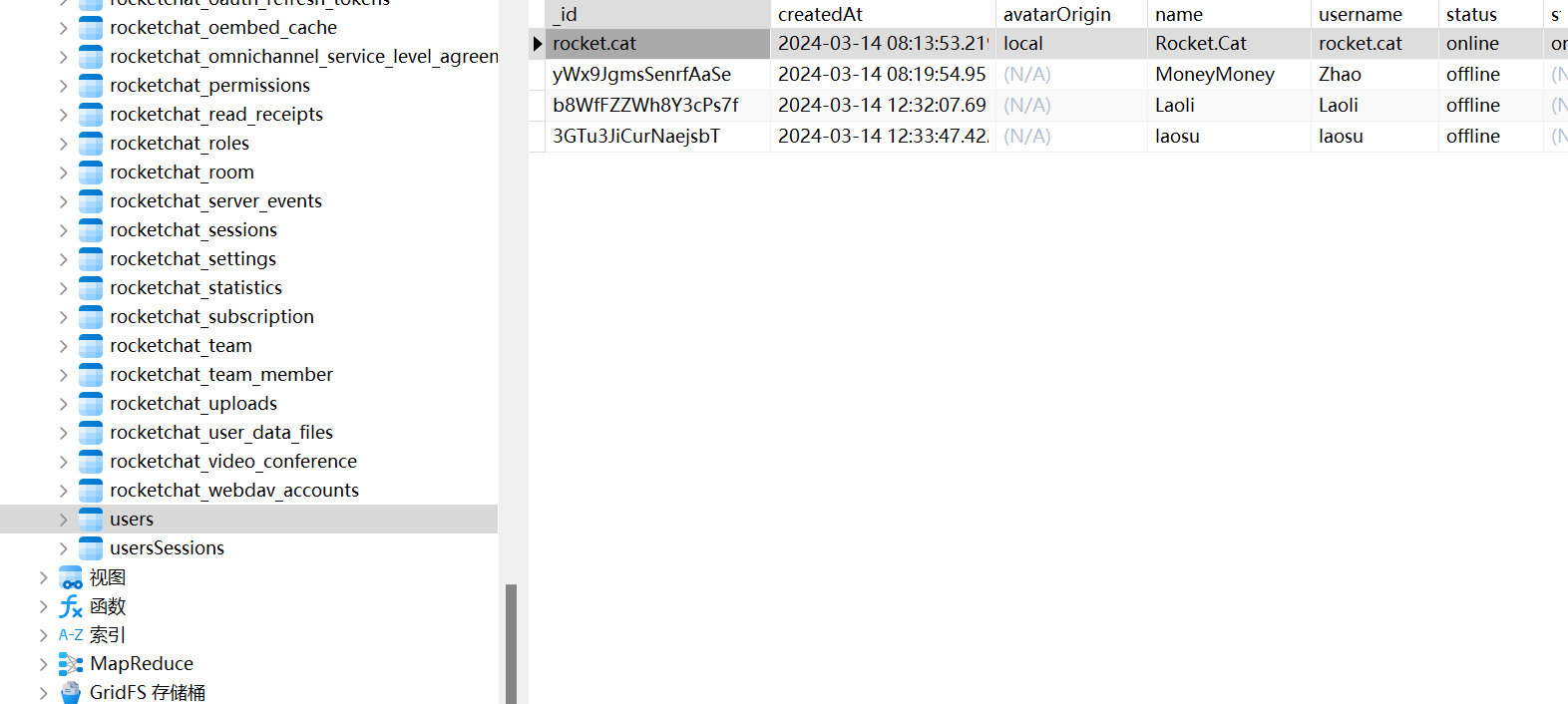

3

ESXi面板中打开rocketchat虚拟机,可以看到IP为192.168.8.16

根据赵某的计算机Chrome浏览器记录,聊天系统应该是在3000端口上

访问192.168.8.16:3000

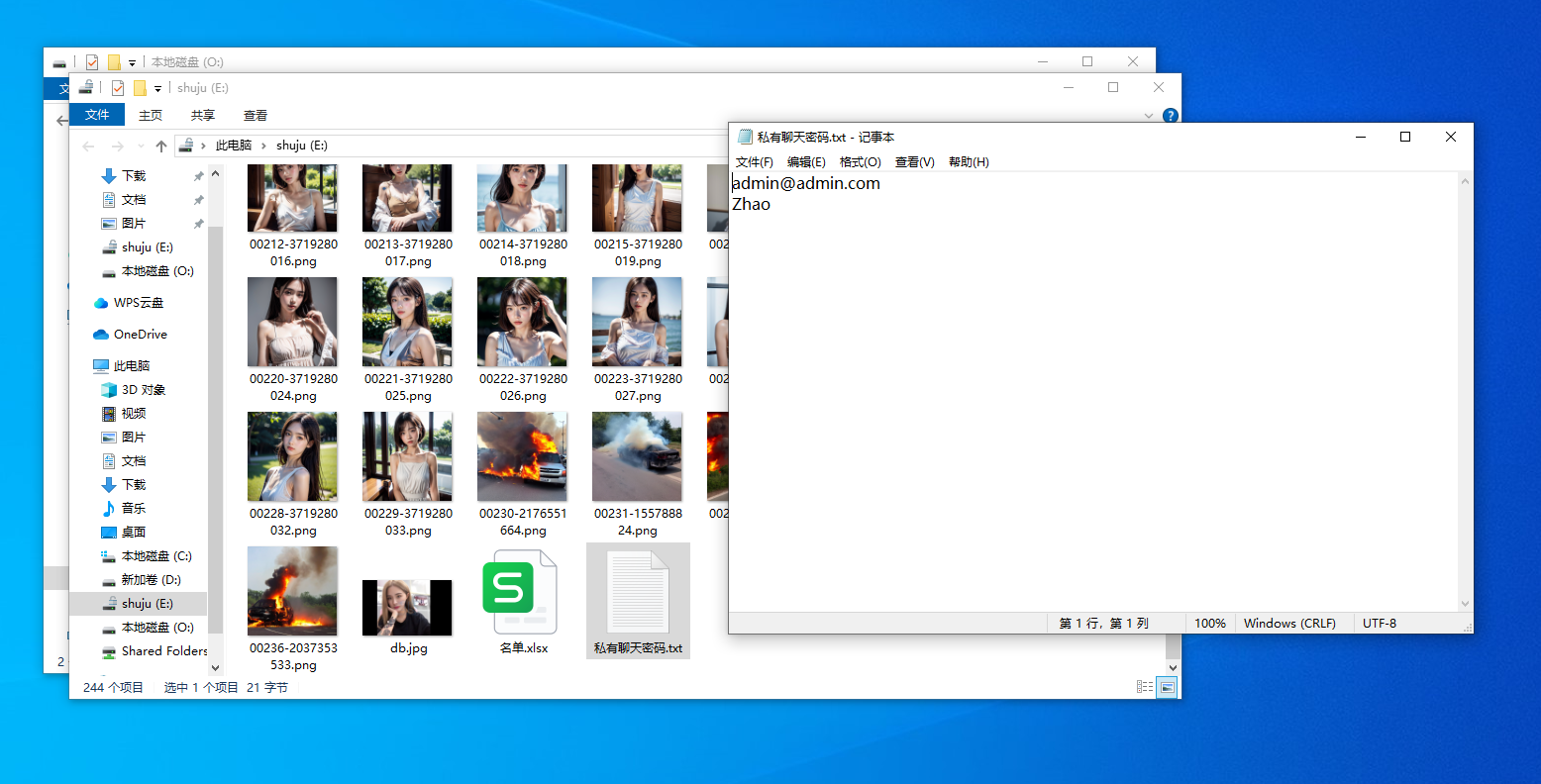

使用之前在BitLocker加密分区中找到的账号密码登录,账号admin@admin.com,密码Zhao

找到管理-Workspace

查看用户,一个bot,三个真实用户

32、rocketchat服务器中,聊天服务的端口号是?【答题格式:80】

3000

如上题分析

33、rocketchat服务器中,聊天服务的管理员的邮箱是?【答题格式:abc@abc.com】

admin@admin.com

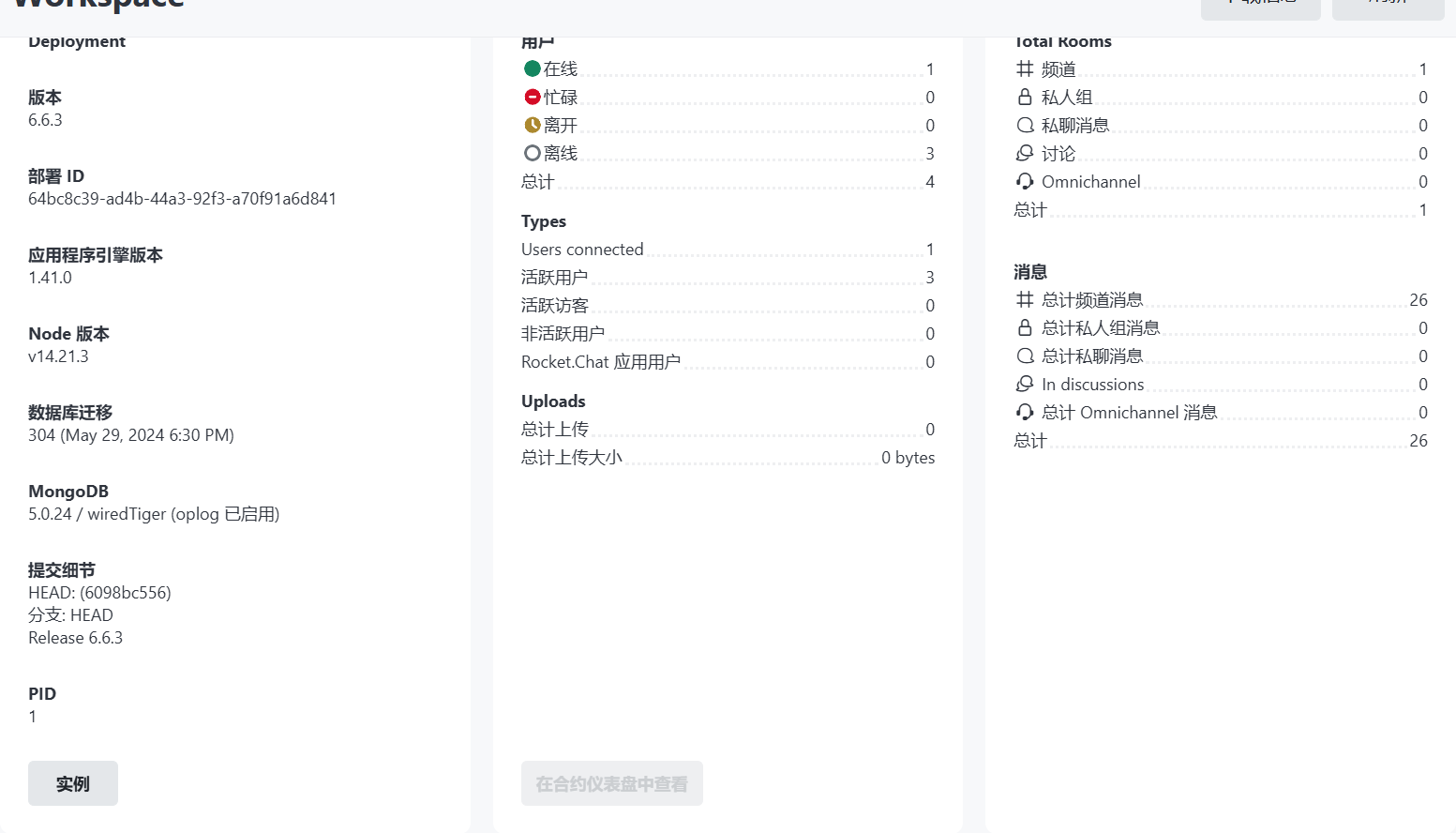

34、rocketchat服务器中,聊天服务使用的数据库的版本号是?【答题格式:1.2.34】

5.0.24

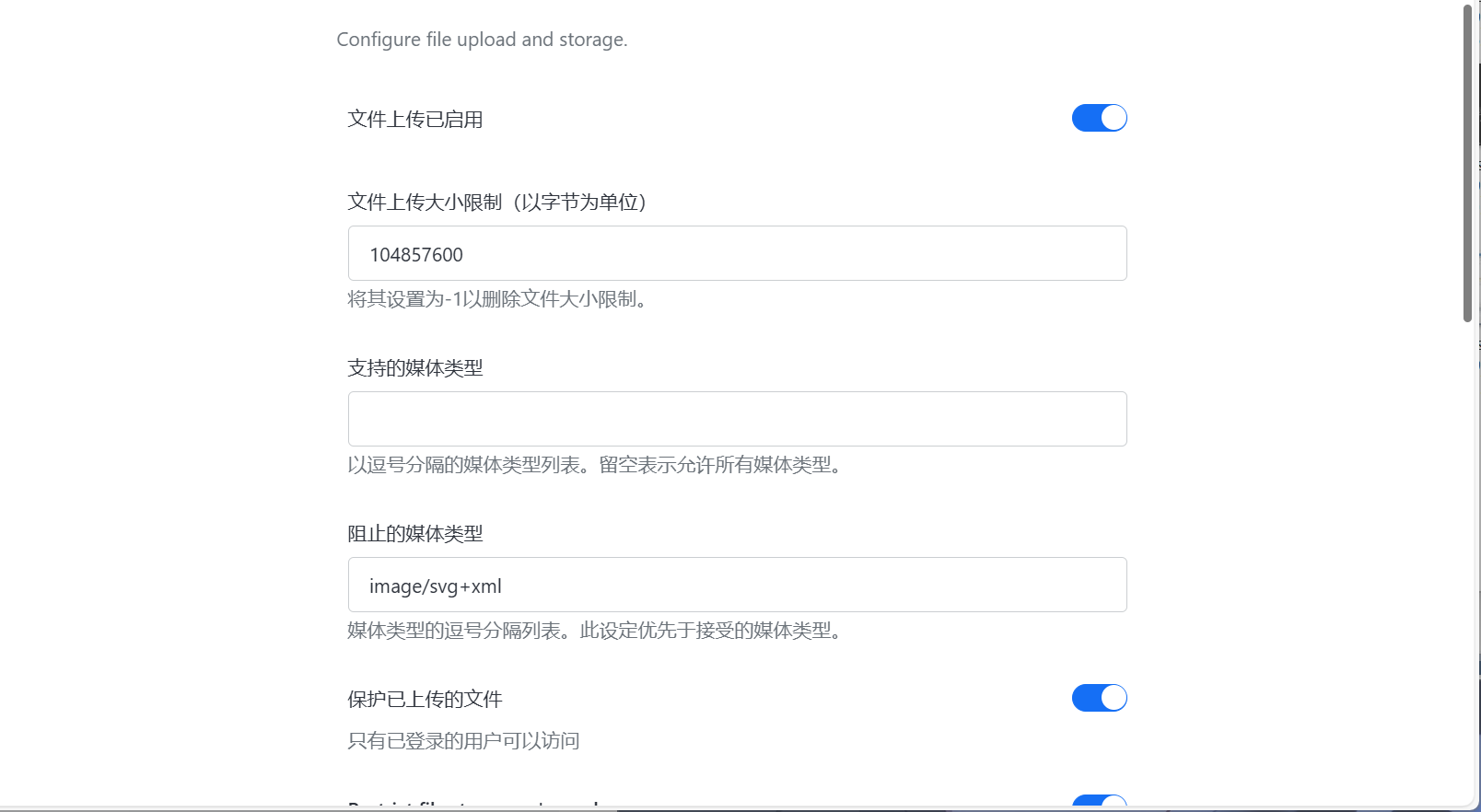

35、rocketchat服务器中,最大的文件上传大小是?(以字节为单位)【答题格式:1024】

104857600

在设置里面找到文件上传

36、rocketchat服务器中,管理员账号的创建时间为?

A. 2024/3/14 8:18:54

B. 2024/3/14 8:19:54

C. 2024/3/14 8:17:54

D. 2024/3/14 8:15:54

B

rocketchat服务器密码爆破不出来

参考谜底就在谜面上,密码是debian 如何重置Debian 10系统的root登录密码.Debian 10 默认密码是debian - liuzhen689 - 博客园 (cnblogs.com)重置root密码

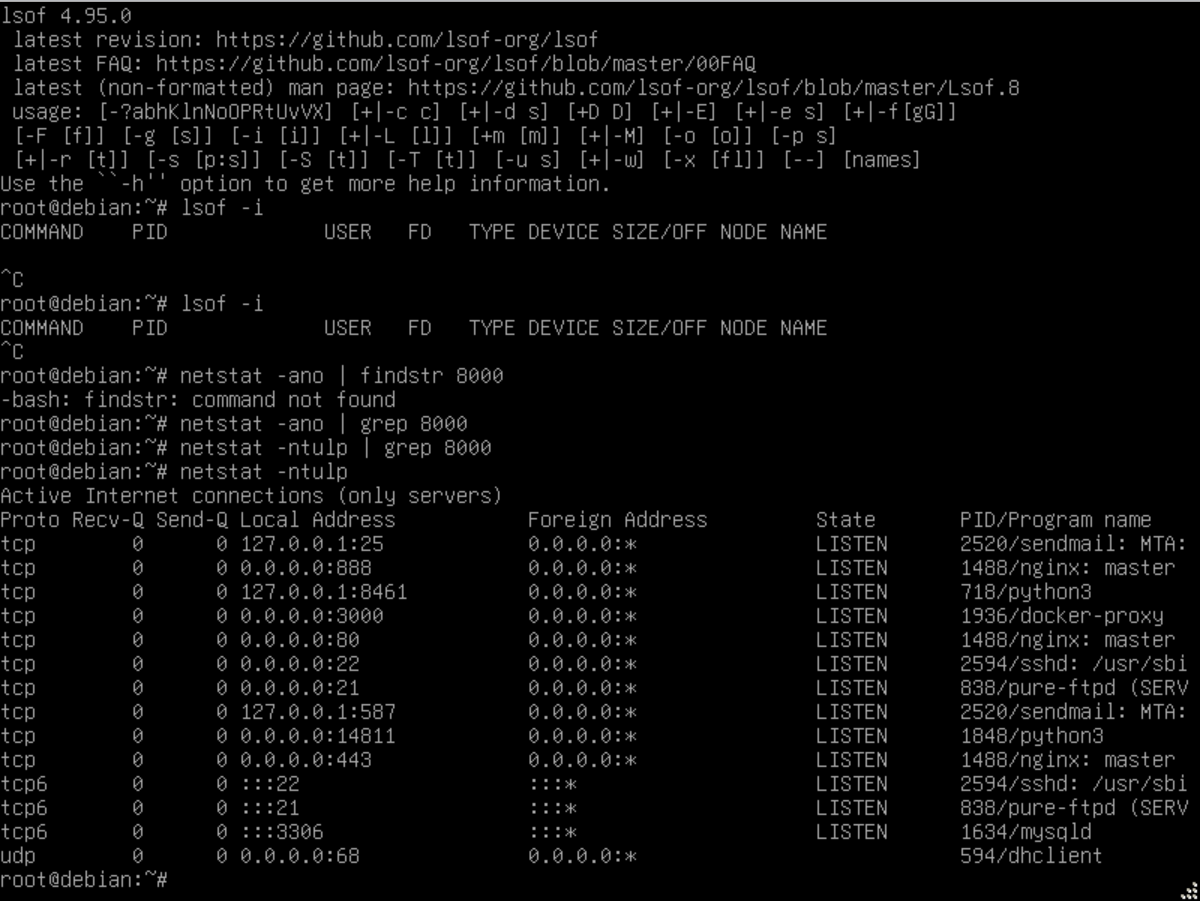

查看网络连接信息发现3000端口是docker占用的

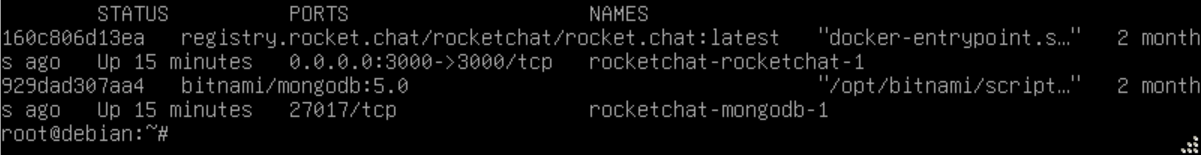

查看docker容器列表发现mongodb也是运行在一个docker容器中

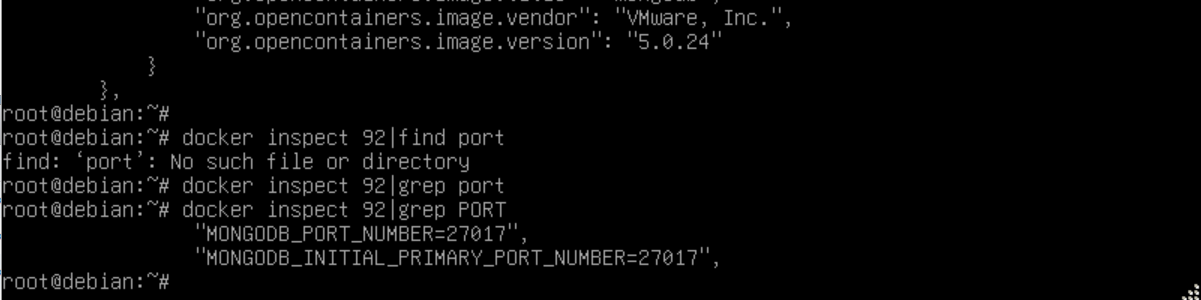

查看容器元数据发现可以空密码登录,端口在27017

查看容器元数据可以得到容器的ip为172.18.0.2

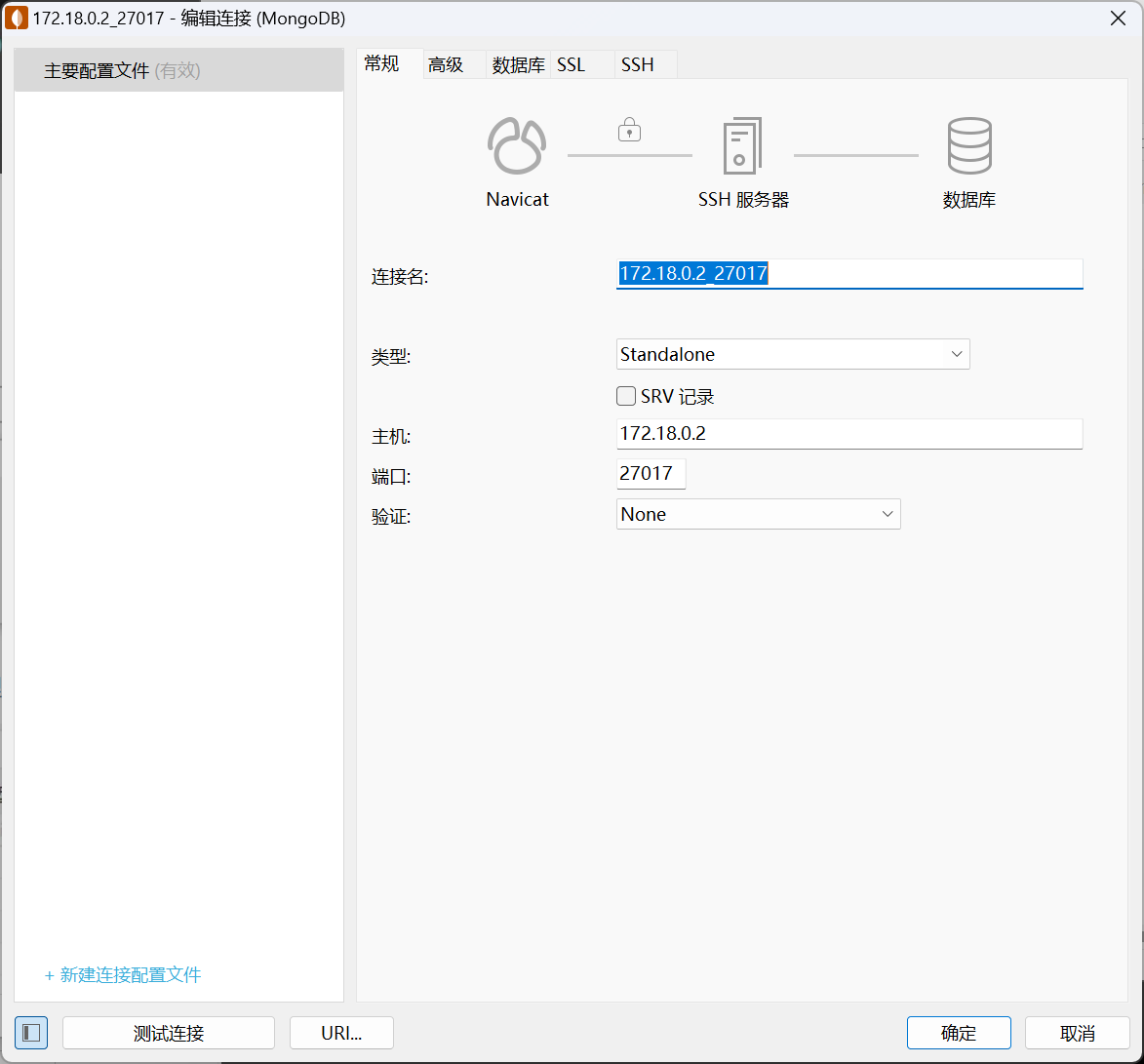

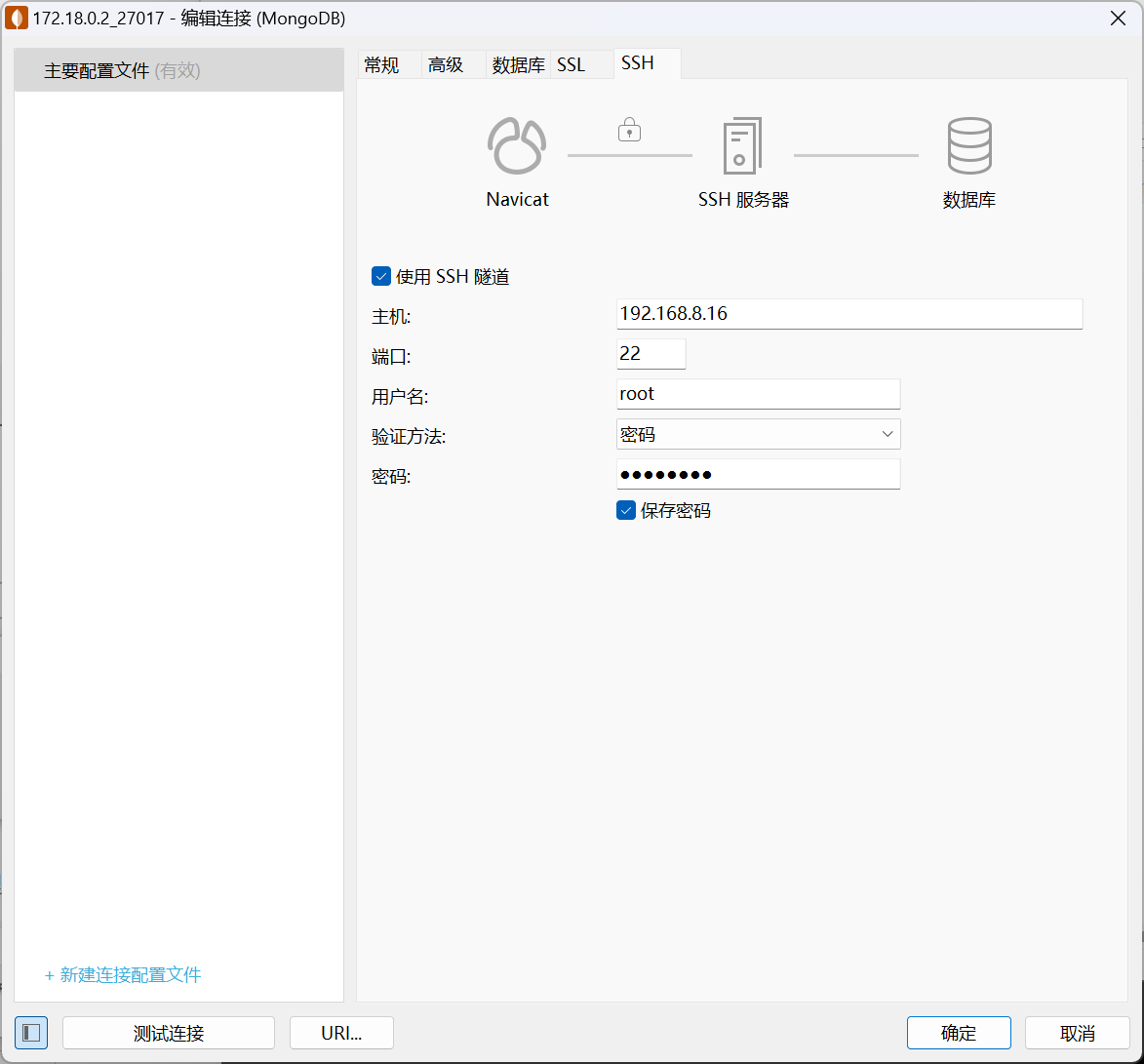

Navicat走ssh通道登录mongodb

查看rocketchat数据库中的users集合中的内容即可得到管理员账号的创建时间

37、rocketchat服务器中,技术员提供的涉诈网站地址是?【答题格式:http://192.168.1.1】

http://172.16.80.47

有关杀猪盘的聊天记录可以在李某与老苏的微信聊天记录中找到

查看rocketchat_message集合可以看到聊天记录

38、综合分析服务器,该团伙的利润分配方案中,老李的利润占比是多少【答题格式:10%】

35%

39、综合分析服务器,该团队“杀猪盘”收网的可能时间段为

A. 2024/3/15 15:00:00-16:00:00

B. 2024/3/15 16:00:00-17:00:00

C. 2024/3/15 17:00:00-18:00:00

D. 2024/3/15 18:00:00-19:00:00

B

这里的时间应该是UTC,需要+8才能得到正确答案

时区可以通过登录聊天网站的时间判断

40. 请综合分析,警方未抓获的重要嫌疑人,其使用聊天平台时注册邮箱号为?【答题格式:abc@aa.com】

lao@su.com

未抓获的嫌疑人为老苏

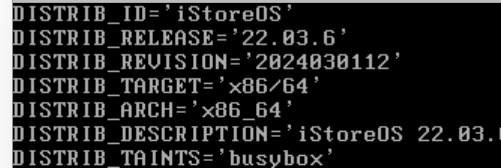

41. 分析openwrt镜像,该系统的主机名为【答题格式:MyPC】

iStoreOS

打开openwrt虚拟机

查看/etc/*release

cat /etc/*release|less

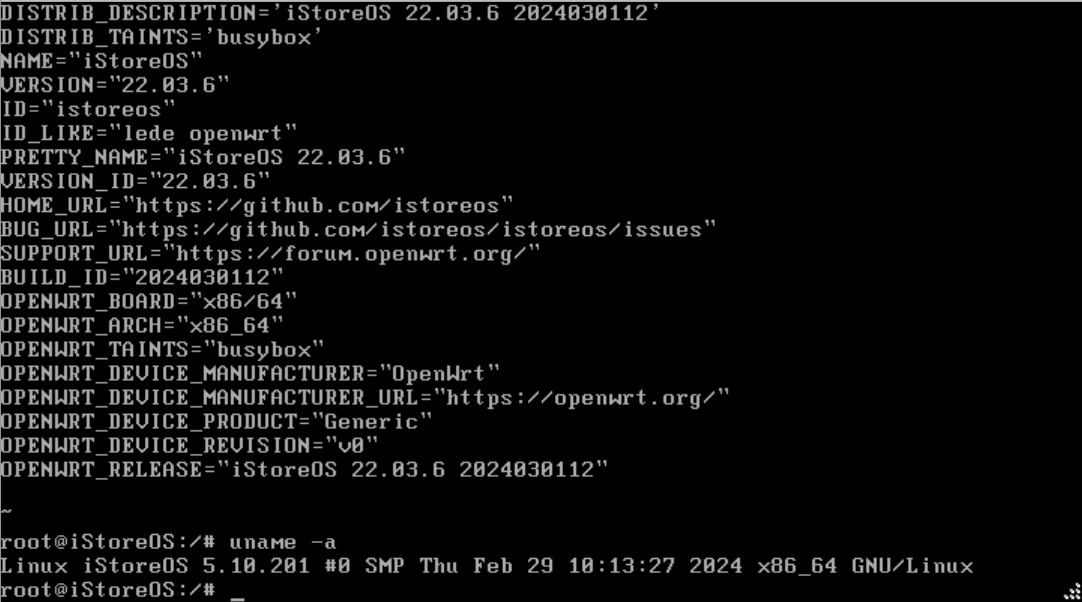

42. 分析openwrt镜像,该系统的内核版本为【答题格式:12.34.56】

5.10.201

43. 分析openwrt镜像,该静态ip地址为【答题格式:192.168.1.1】

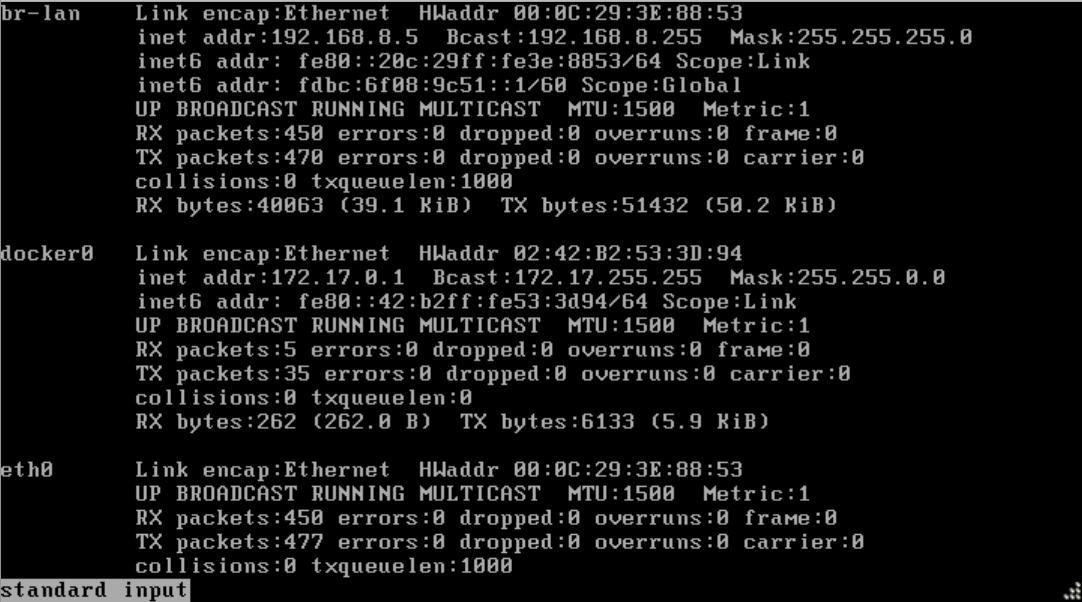

192.168.8.5

结合赵某计算机的Chrome浏览器历史记录确定

44. 分析openwrt镜像,所用网卡的名称为【答题格式:abc123】

br-lan

如上题

45. 分析openwrt镜像,该系统中装的docker的版本号为【答题格式:12.34.56】

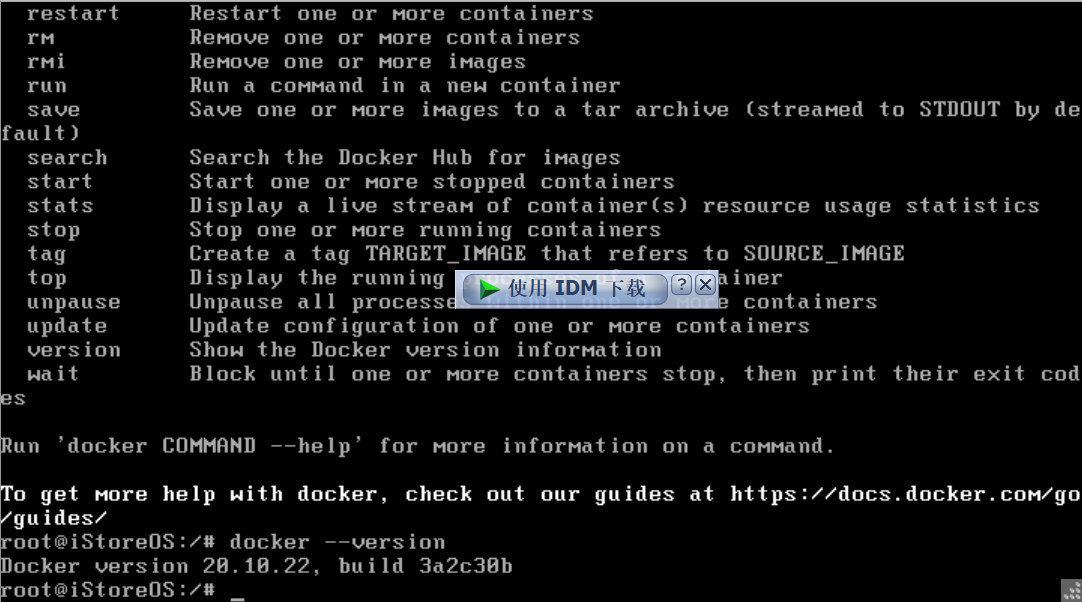

20.10.22

在赵某计算机Chrome中保存了openwrt的账号密码

登录web端

46. 分析openwrt镜像,nastools的配置文件路径为【答题格式:/abc/abc/abc】

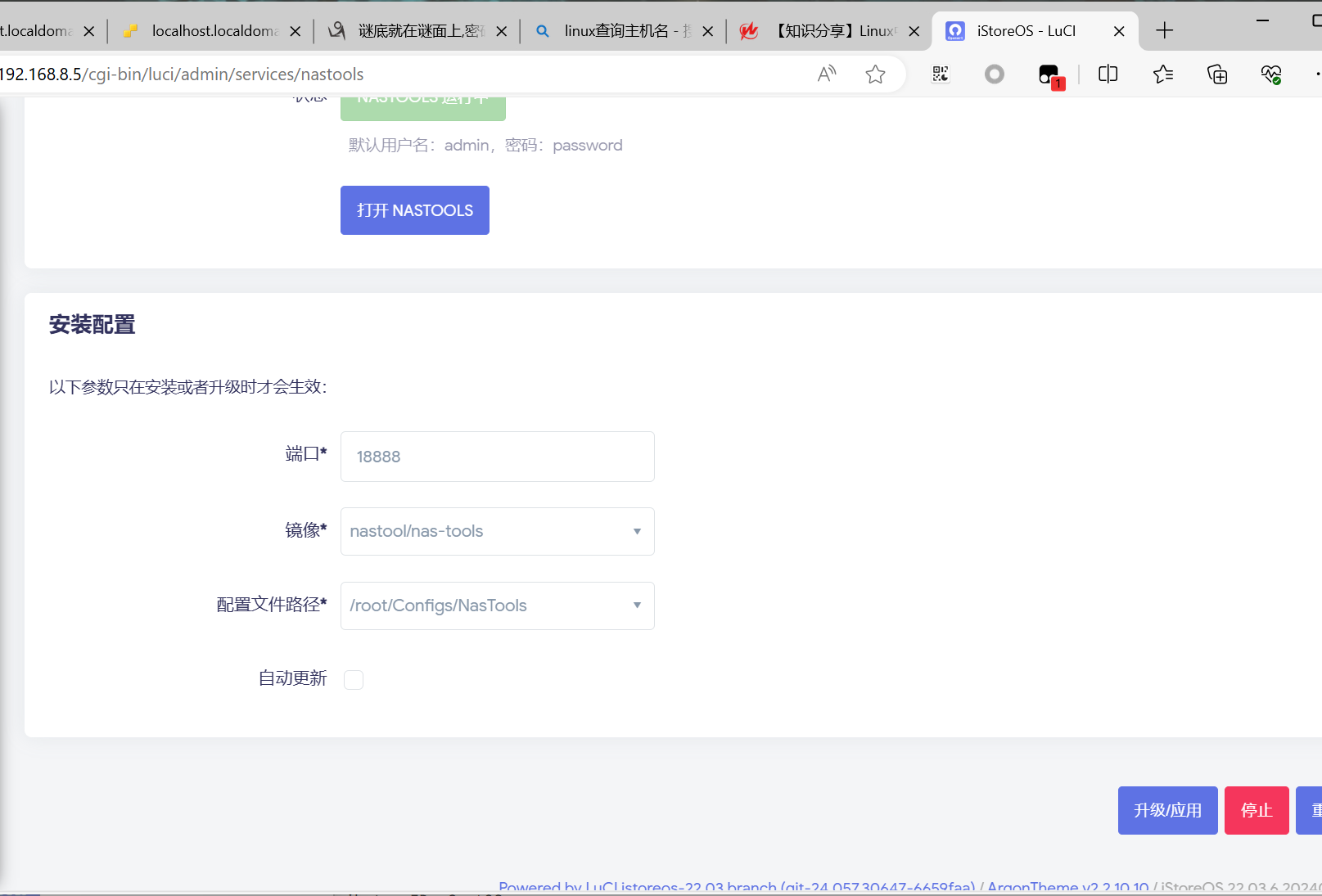

/root/Configs/NasTools

47. 分析openwrt镜像,使用的vpn代理软件为【答题格式(忽略大小写):abc123】

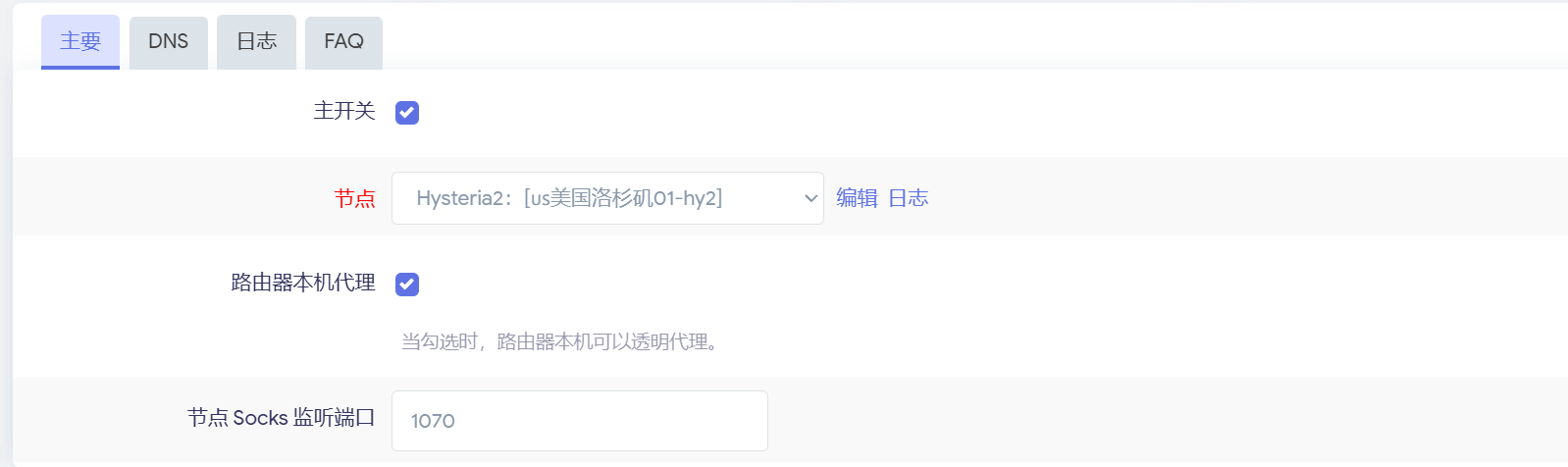

PassWall2

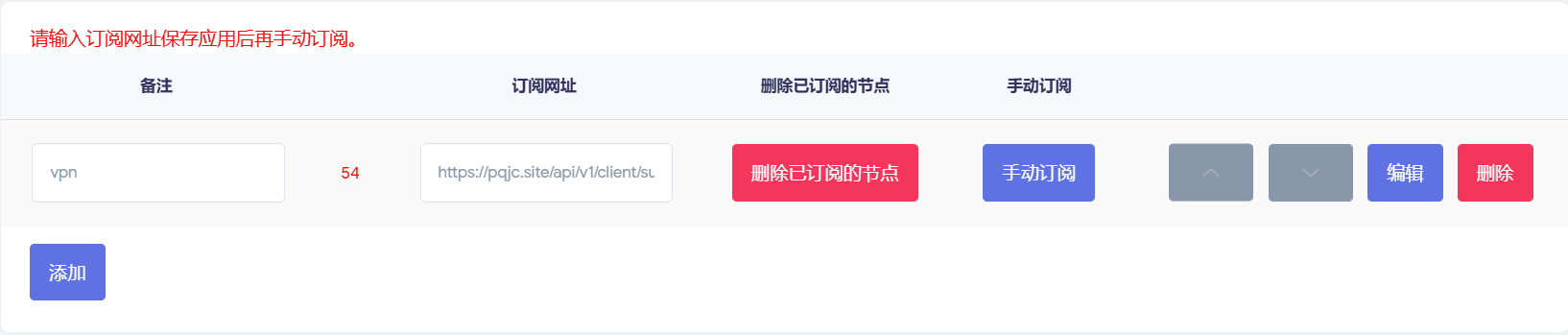

48. 分析openwrt镜像,vpn实际有多少个可用节点【答题格式:6】

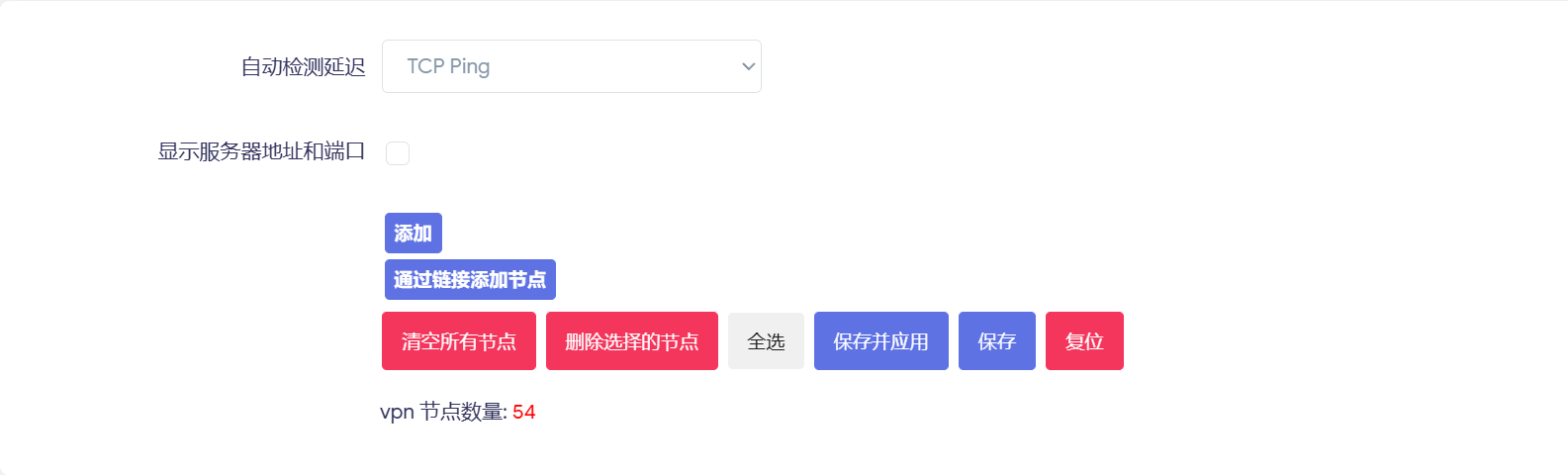

54

49、分析openwrt镜像,节点socks的监听端口是多少【答题格式:1234】

1070

50、分析openwrt镜像,vpn的订阅链接是【答题格式:http://www.baidu.com/aaa/bbb/ccc/ddd?privatekey=abc123456789】

https://pqjc.site/api/v1/client/subscribe?token=243d7bf31ca985f8d496ce078333196a

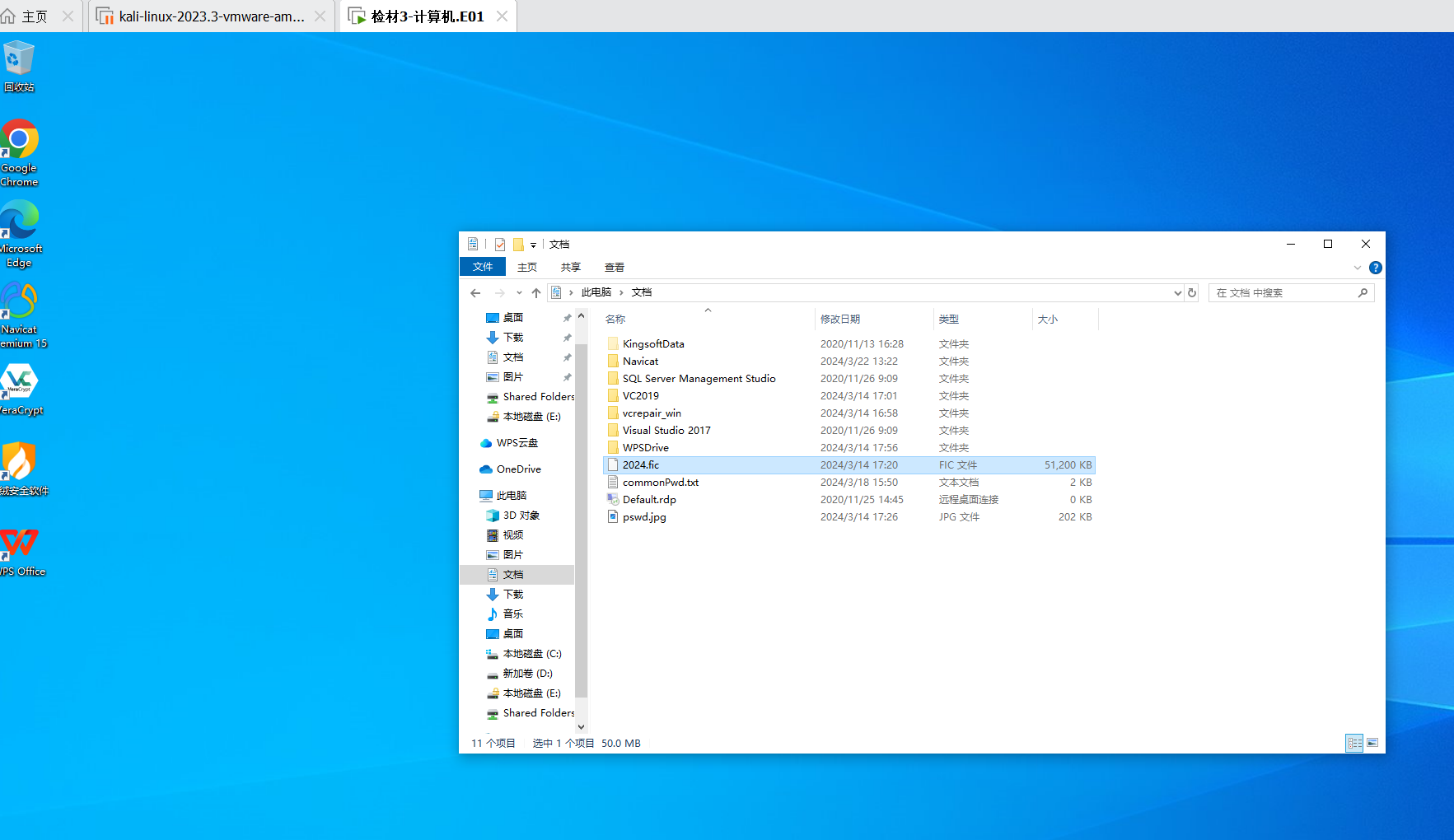

计算机部分

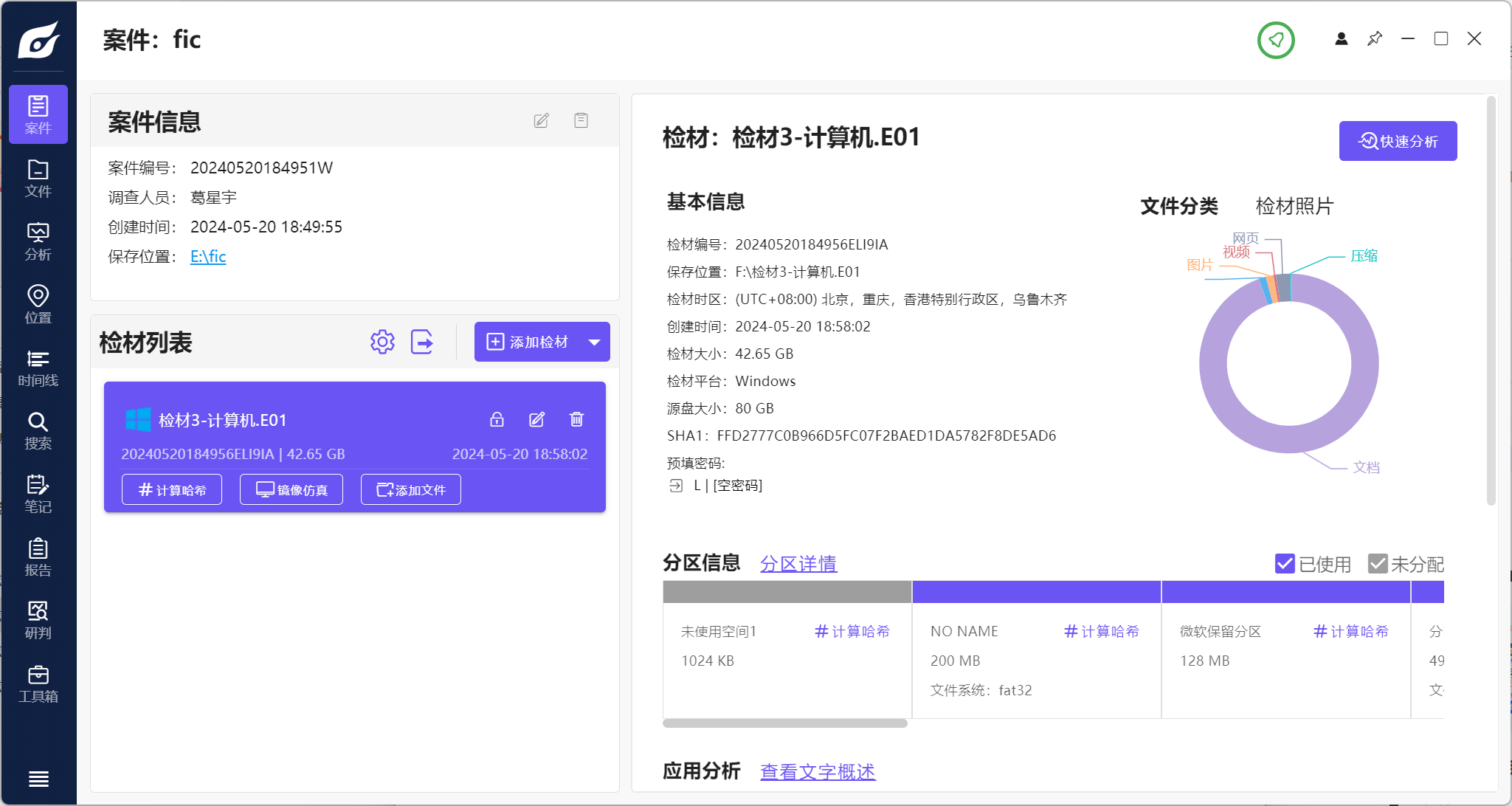

1.分析技术员赵某的windows镜像,并计算赵某计算机的原始镜像的SHA1值为?忽略大小写

FFD2777C0B966D5FC07F2BAED1DA5782F8DE5AD6

火眼计算哈希

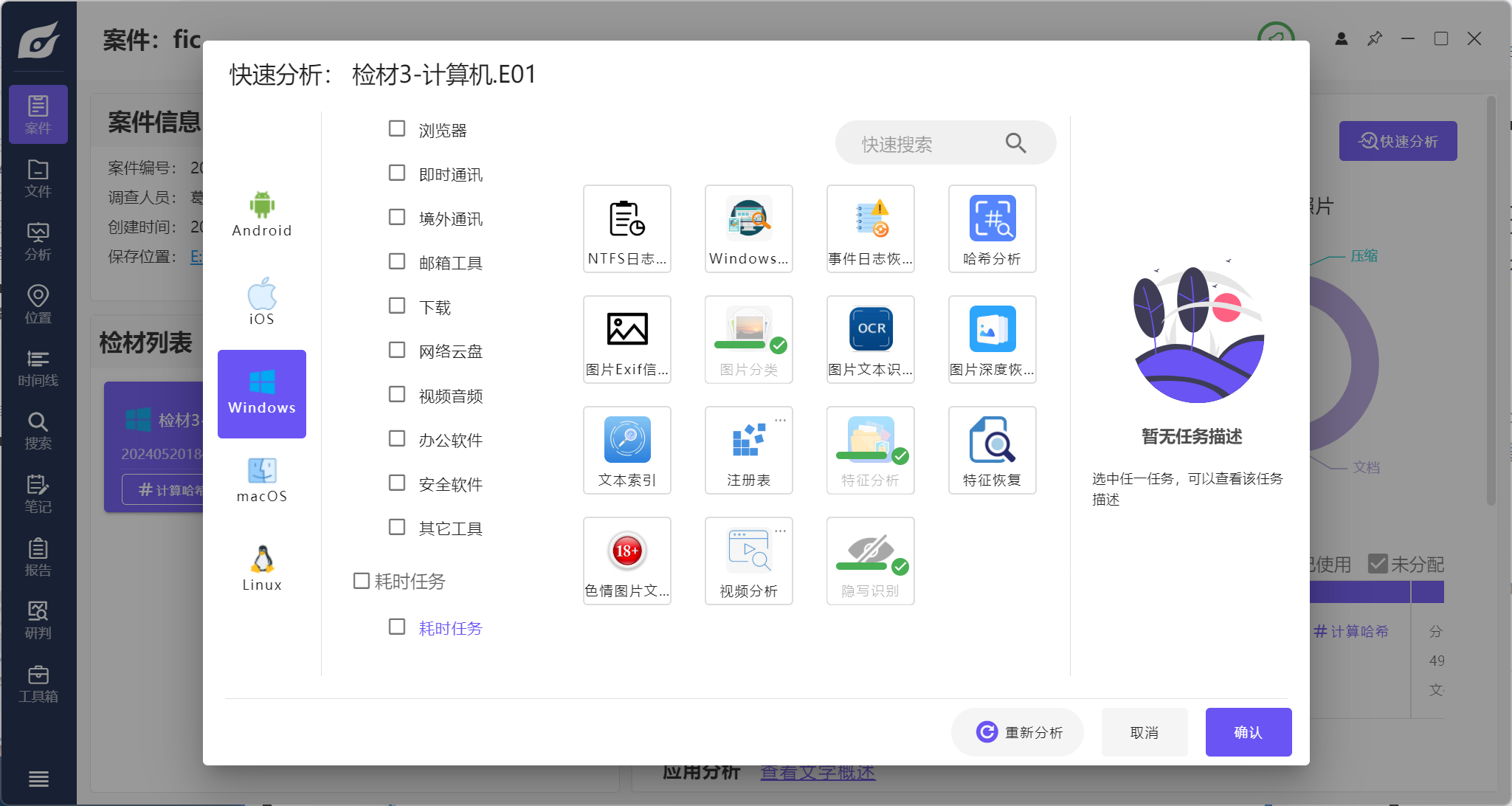

2.分析技术员赵某的windows镜像,疑似VeraCrypt加密容器的文件的SHA1值为?忽略大小写

B25E2804B586394778C800D410ED7BCDC05A19C8

在火眼耗时任务中选择特征分析,可以看见一个VC容器。或者仿真后在虚拟机文档中发现一个疑似文件

3.据赵某供述,他会将常用的密码放置在一个文档内,分析技术员赵某的windows镜像,找到技术员赵某的密码字典,并计算该文件的SHA1值?忽略大小写

E6EB3D28C53E903A71880961ABB553EF09089007

仿真后同样在文档中发现commonPwd.txt,导出计算或者在火眼中找到计算

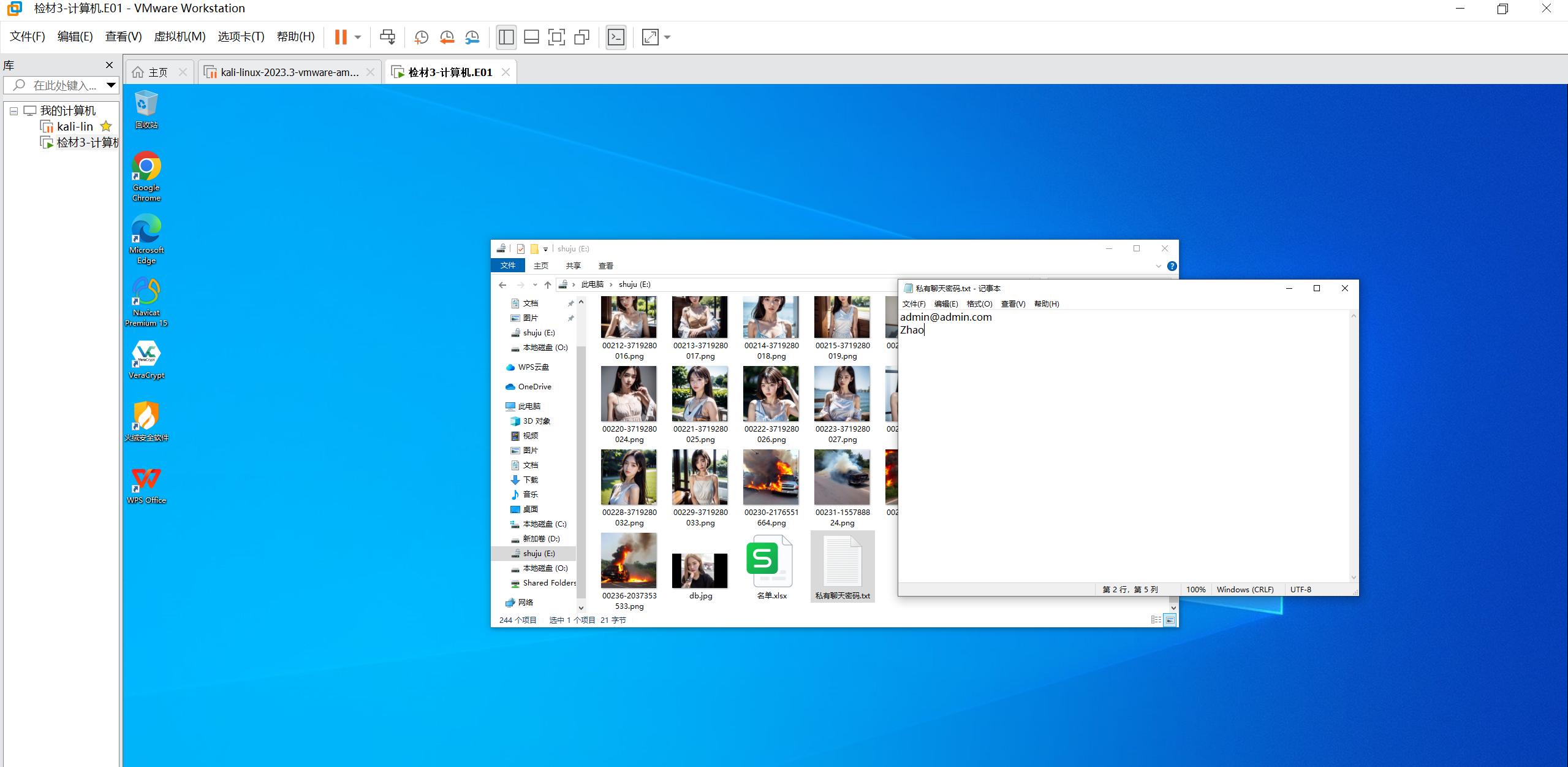

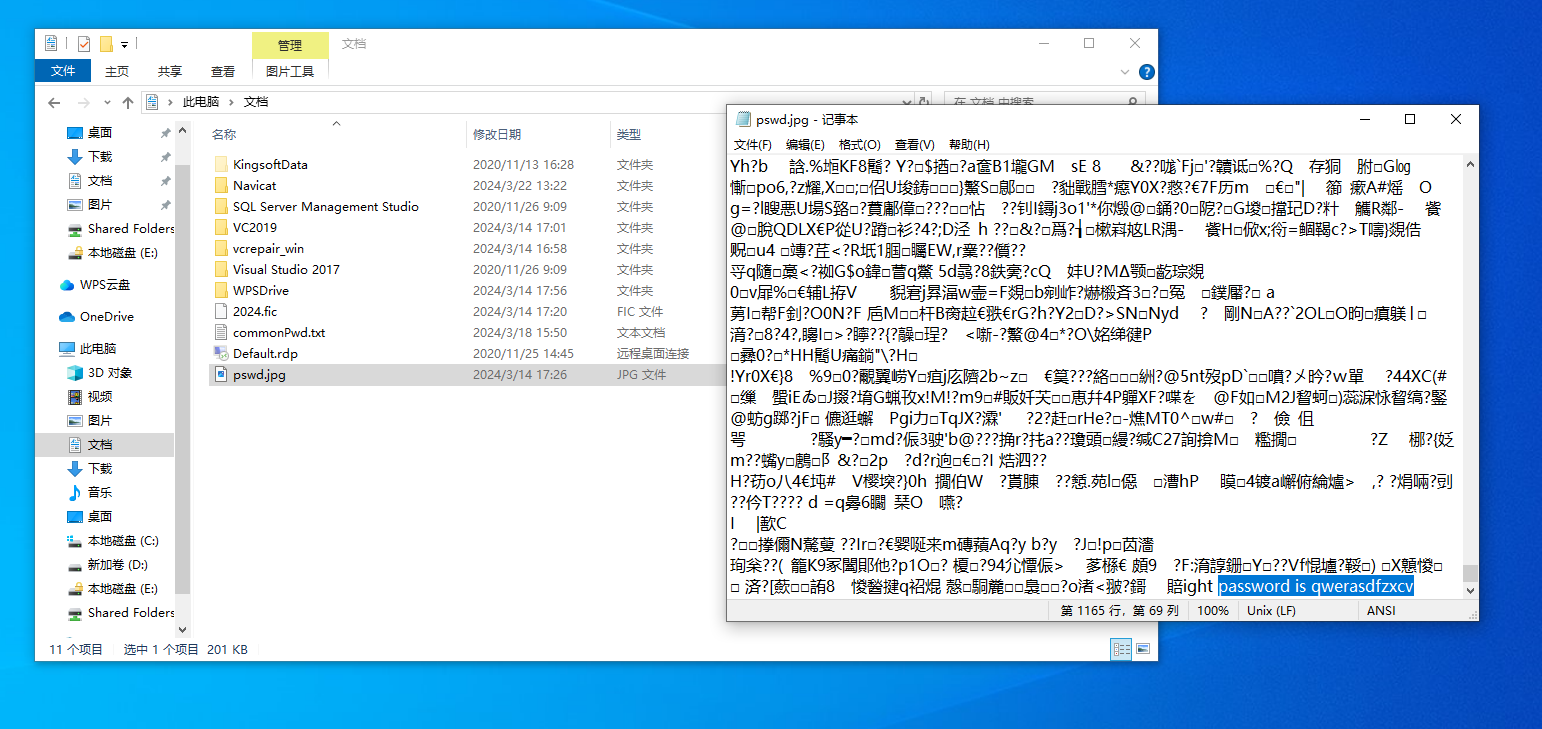

4. 据赵某供述,他将加密容器的密码隐写在一张图片内,隐写在图片中的容器密码是?

qwerasdfzxcv

隐写在虚拟机文档中的pswd.jpg,不是图片中的密码。可以直接右键用记事本打开,或者导出用010打开,最后就是真正的密码

也可以在火眼耗时任务中选择隐写识别,直接看到隐藏文件

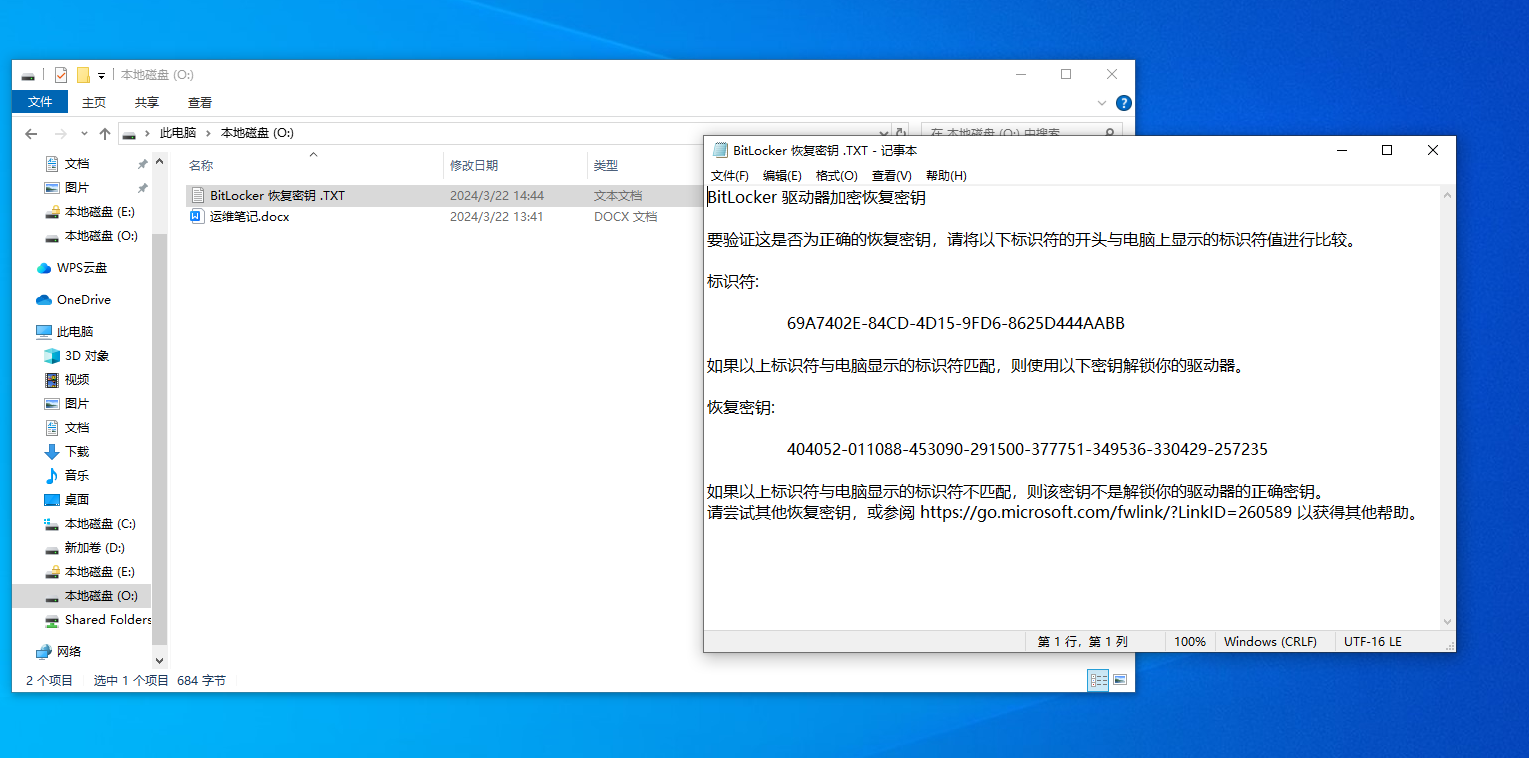

5. 分析技术员赵某的windows镜像,bitlocker的恢复密钥是什么【答题格式:111111-222222-333333-444444-555555-666666-777777-888888】

404052-011088-453090-291500-377751-349536-330429-257235

在虚拟机中用上题得到的密码挂载VC,获得密钥

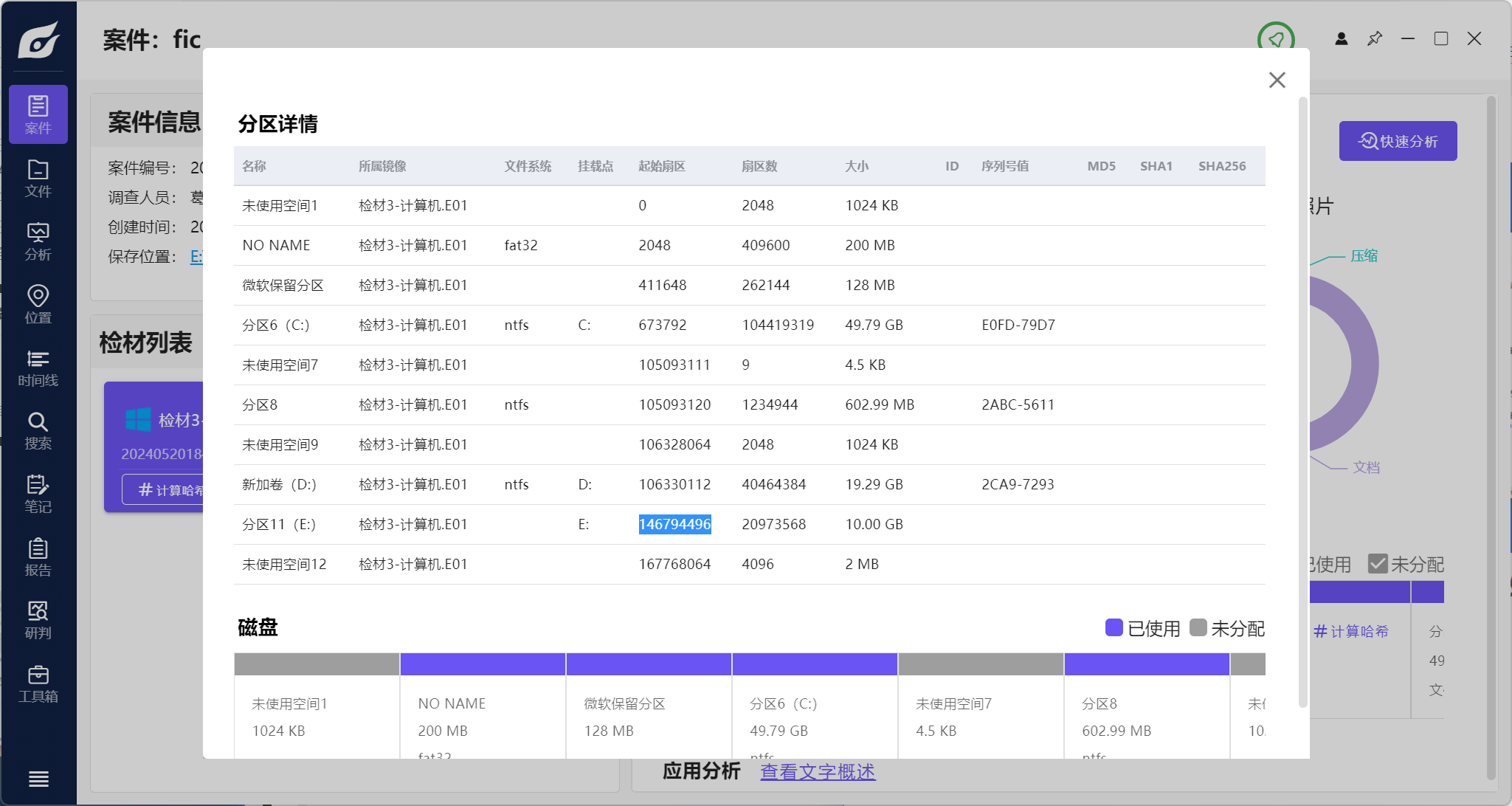

6. 分析技术员赵某的windows镜像,bitlocker分区的起始扇区数是【答题格式:1024】

146794496

在火眼分区详情能看见

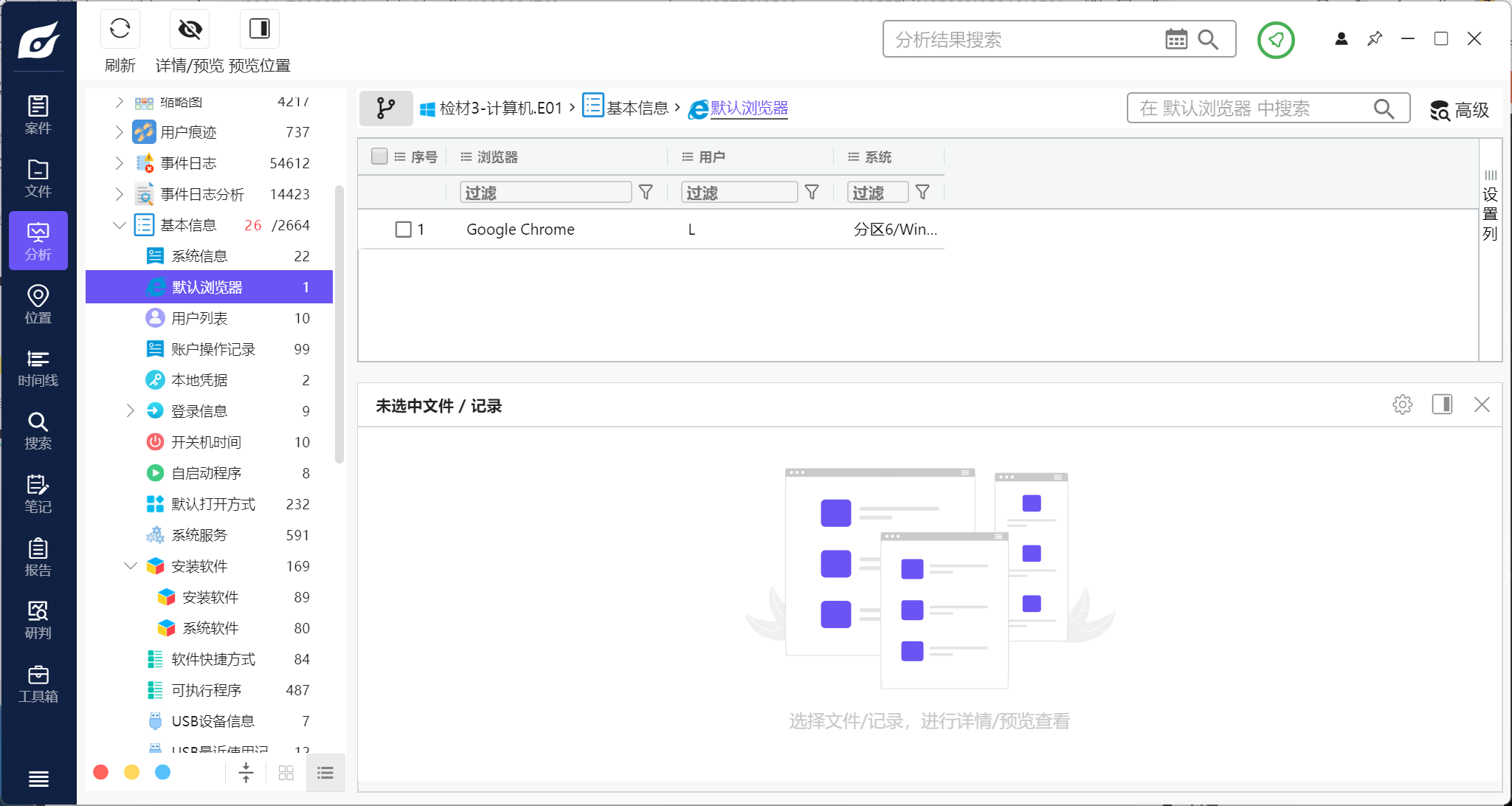

7. 分析技术员赵某的windows镜像,默认的浏览器是

Google Chrome

火眼基本信息中的默认浏览器可见

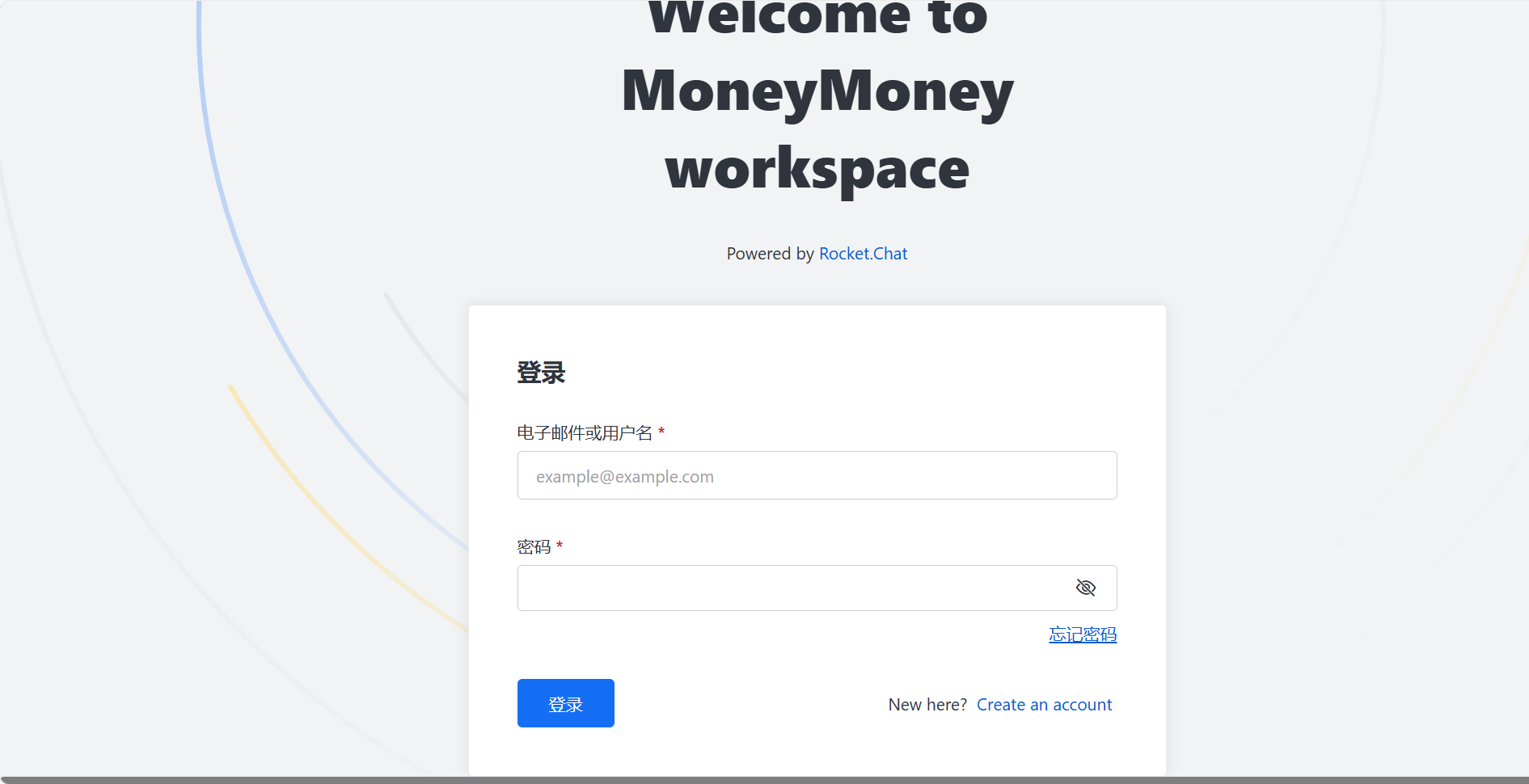

8. 分析技术员赵某的windows镜像,私有聊天服务器的密码为【答题格式:abc123】

Zhao

虚拟机点E盘选择输入恢复密钥,打开E盘

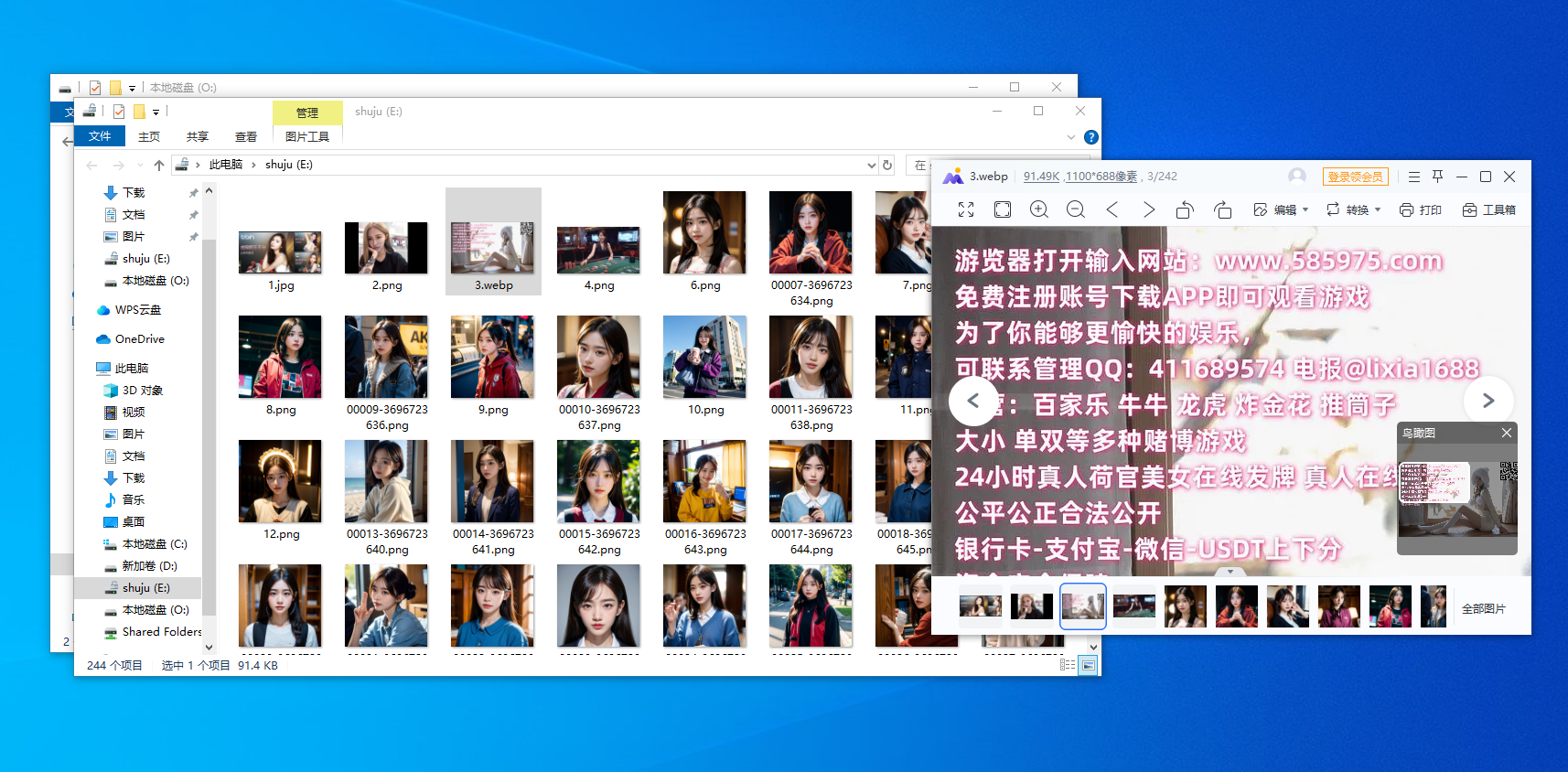

9. 分析技术员赵某的windows镜像,嫌疑人计算机中有疑似使用AI技术生成的进行赌博宣传的图片,该图片中,宣传的赌博网站地址为?【答题格式:www.baidu.com】

www.585975.com

E盘图片可见

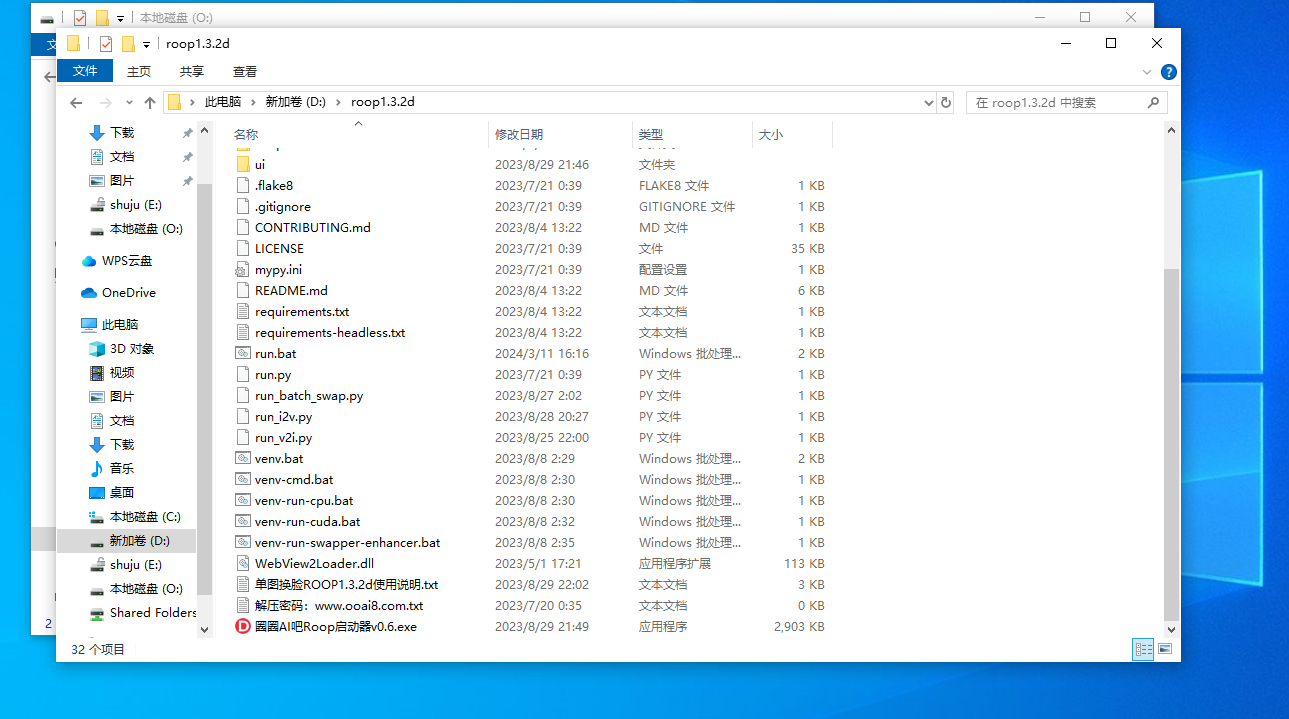

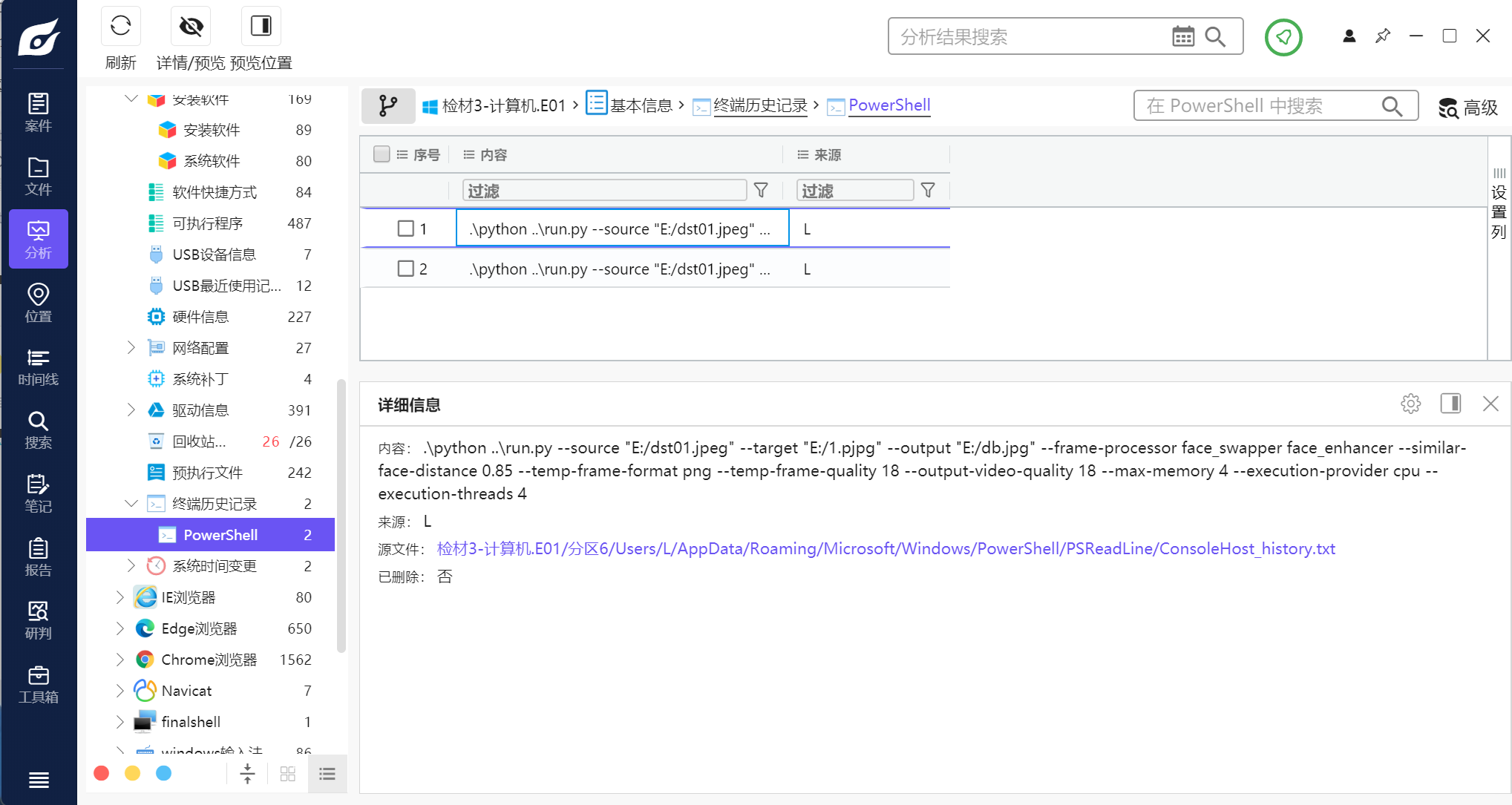

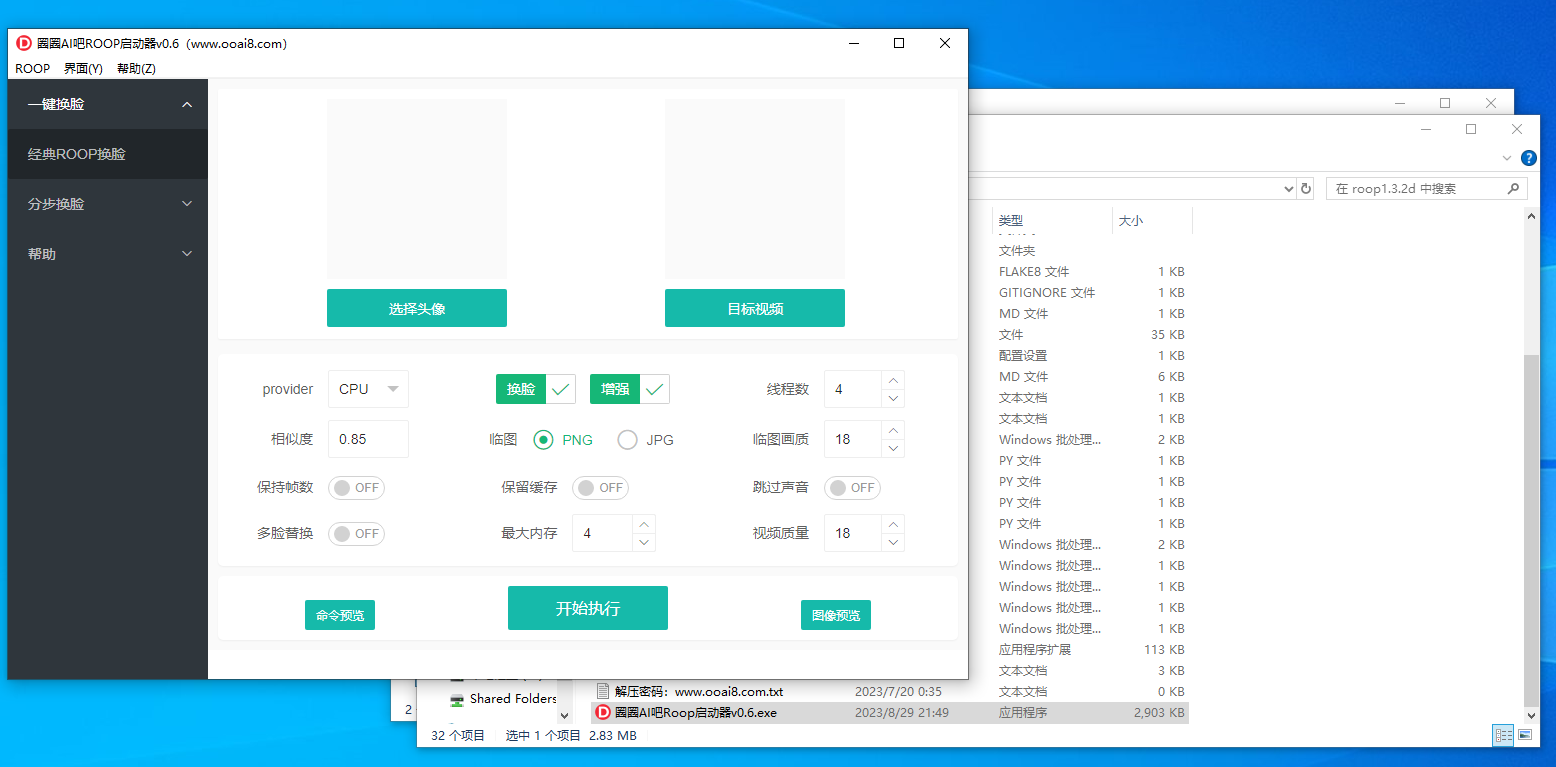

10. 分析技术员赵某的windows镜像,赵某使用的AI换脸工具名称为?

roop

虚拟机D盘中能找到这个AI工具

11. 分析技术员赵某的windows镜像,使用AI换脸功能生成了一张图片,该图片的名称为【答题格式:1.txt】

db.jpg

终端历史记录的powershell中可以找到这条命令

12. 分析技术员赵某的windows镜像,ai换脸生成图片的参数中–similar-face-distance值为【答题格式:20.12】

0.85

同上题,也可以在虚拟机中打开该软件,发现相似度为0.85

13. 分析技术员赵某的windows镜像,嫌疑人使用AI换脸功能所使用的原始图片名称为【答题格式:abc.txt】

dst01.jpeg

同11题

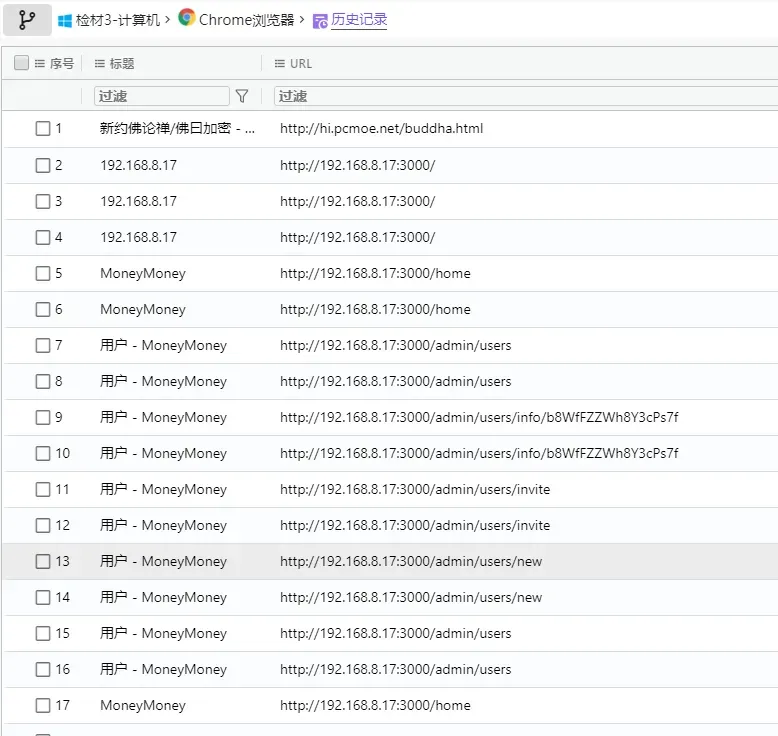

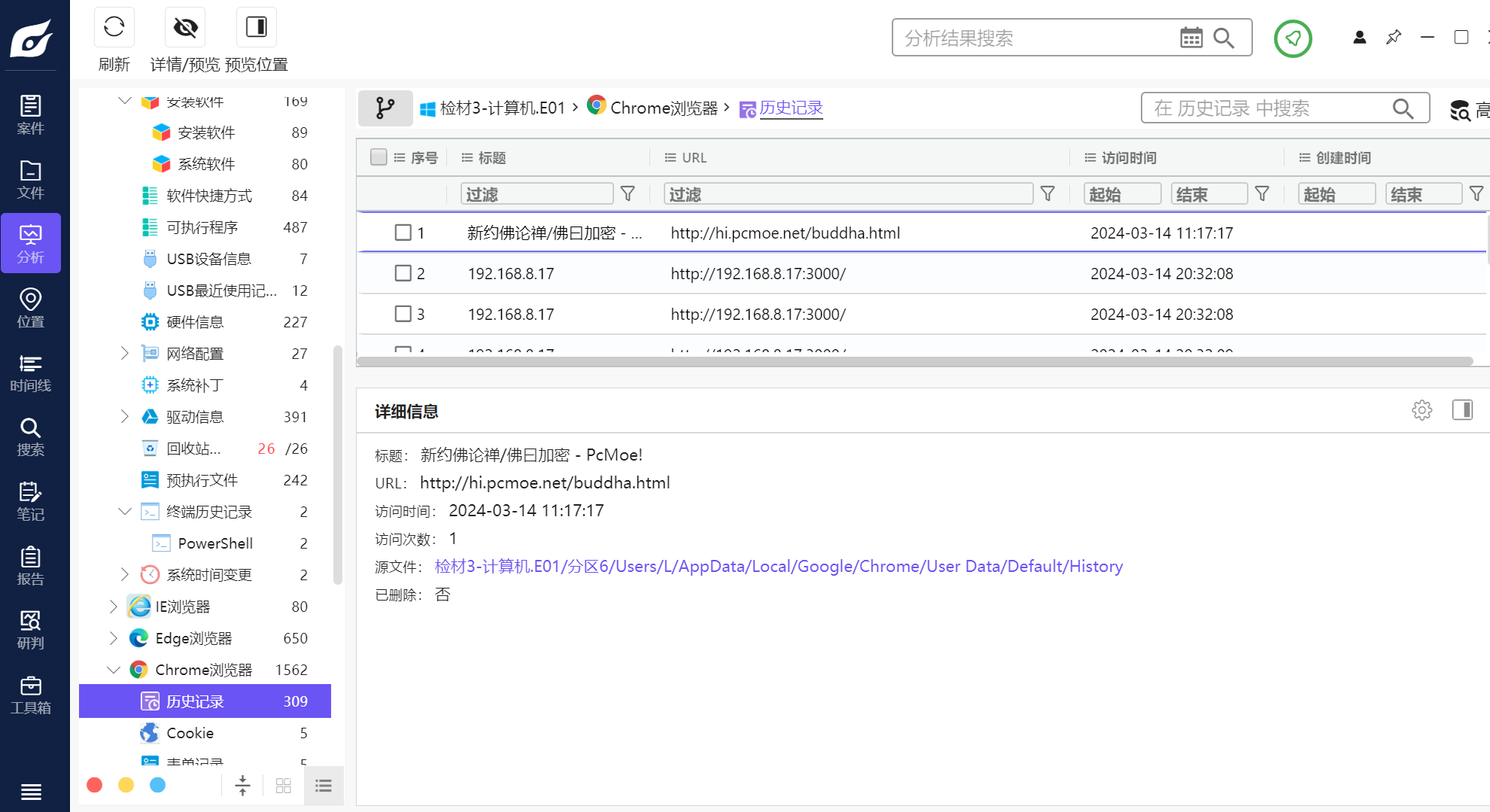

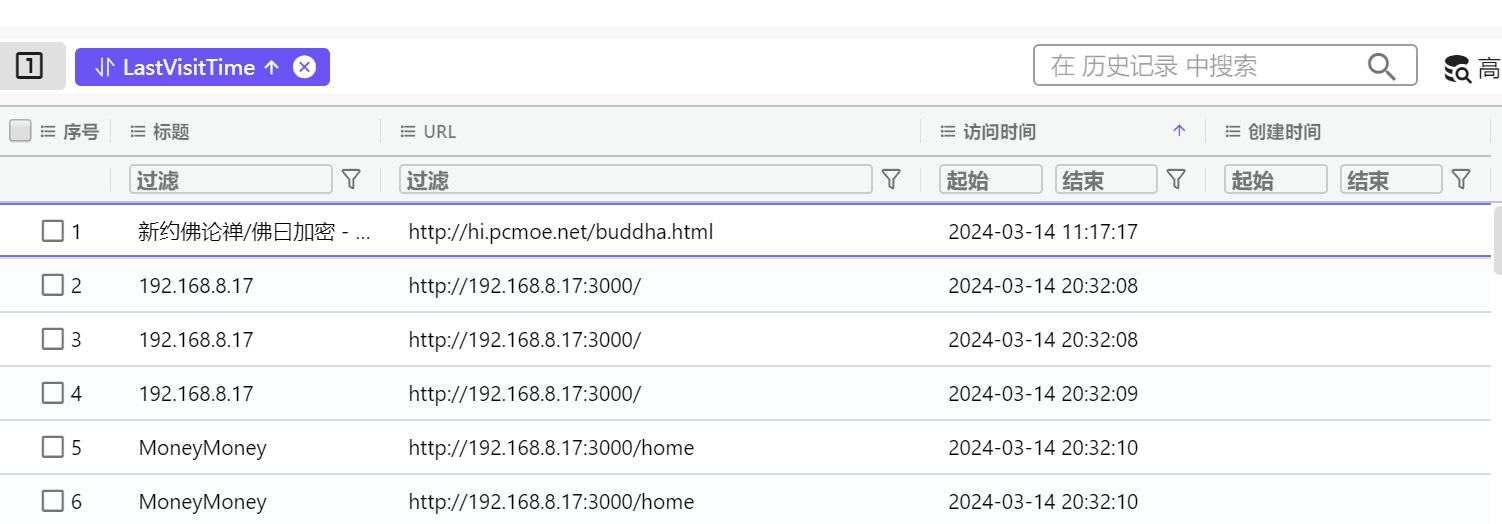

14. 分析技术员赵某的windows镜像,赵某与李某沟通中提到的“二维码”解密所用的网站url地址为?【答题格式:http://www.baidu.com/1.html】

http://hi.pcmoe.net/buddha.html

由二维码可知解密网站是佛曰,在火眼或者虚拟机的历史记录中都能找到

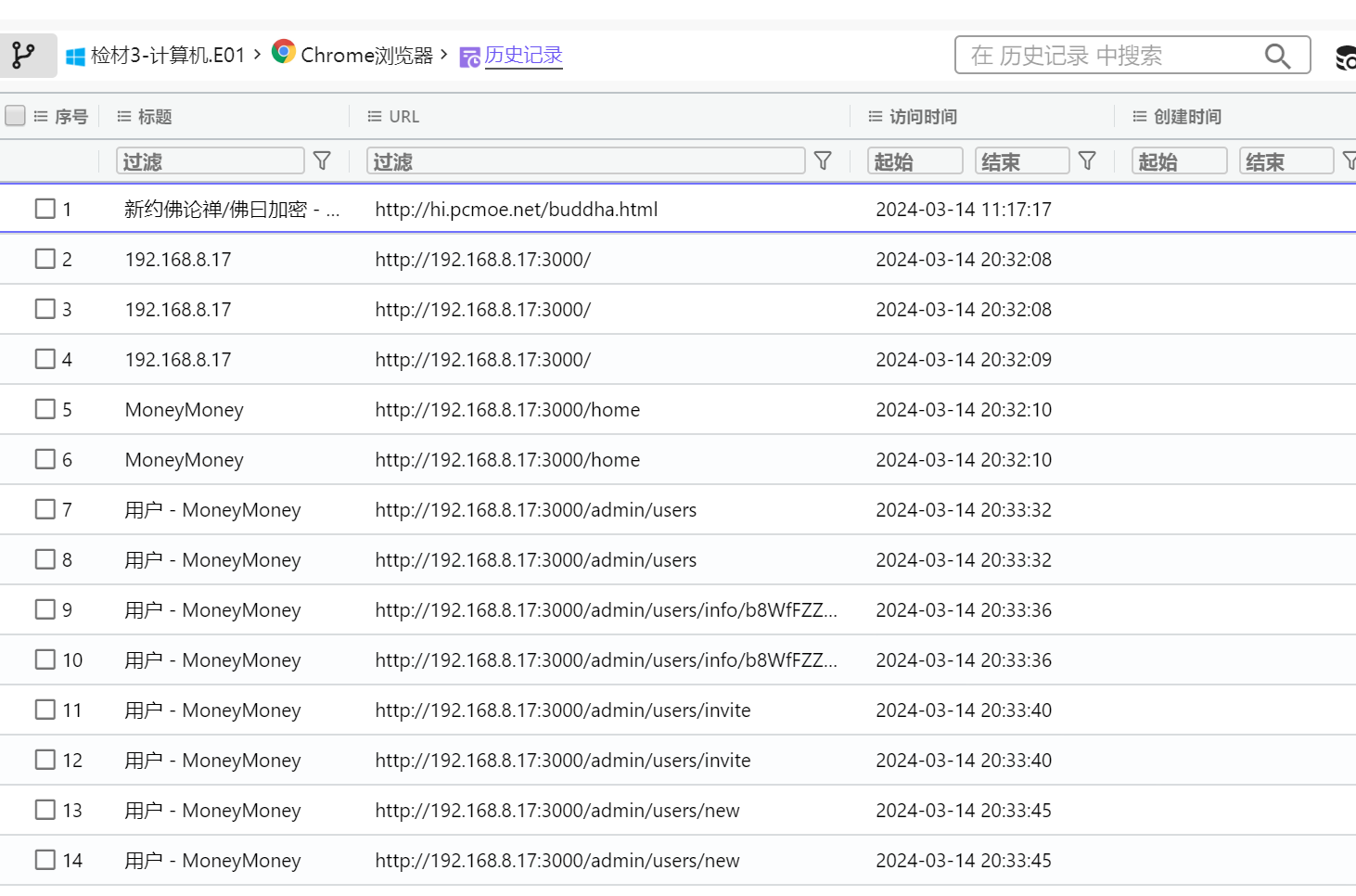

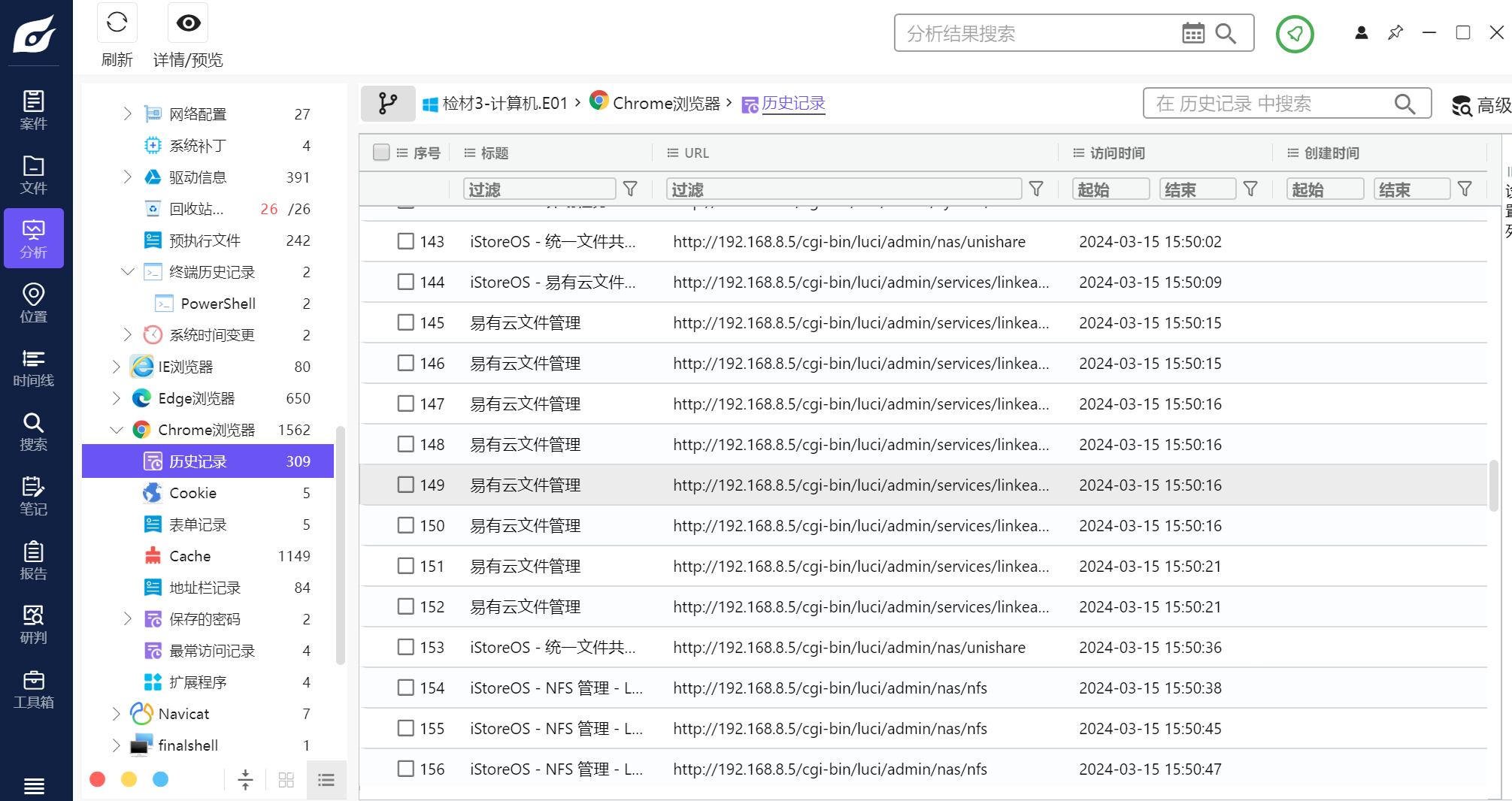

15. 分析技术员赵某的windows镜像,赵某架设聊天服务器的原始IP地址为?【答题格式:192.168.1.1】

192.168.8.17

通过admin和users判断应该是聊天服务器

16. 分析技术员赵某的windows镜像,据赵某交代,其在窝点中直接操作服务器进行部署,环境搭建好了之后,使用个人计算机登录聊天室进行沟通,请分析赵某第一次访问聊天室的时间为?

2024-03-14 20:32:08

用访问时间排序

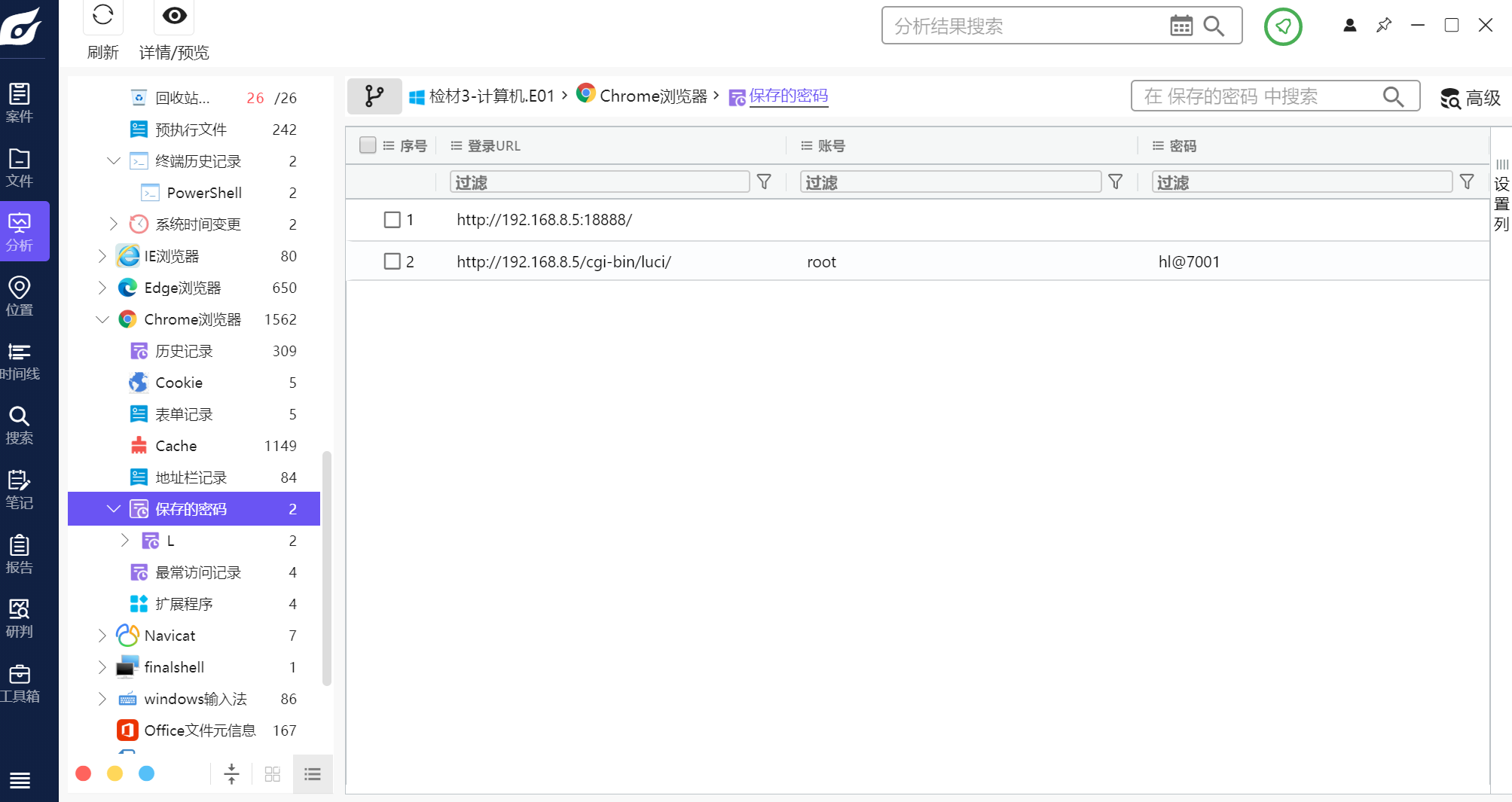

17. 分析技术员赵某的windows镜像,openwrt的后台管理密码是

hl@7001

火眼看见保存的密码

18. 分析技术员赵某的windows镜像,嫌疑人可能使用什么云来进行文件存储?【答题格式:阿里云】

易有云

在历史记录中发现许多易有云记录

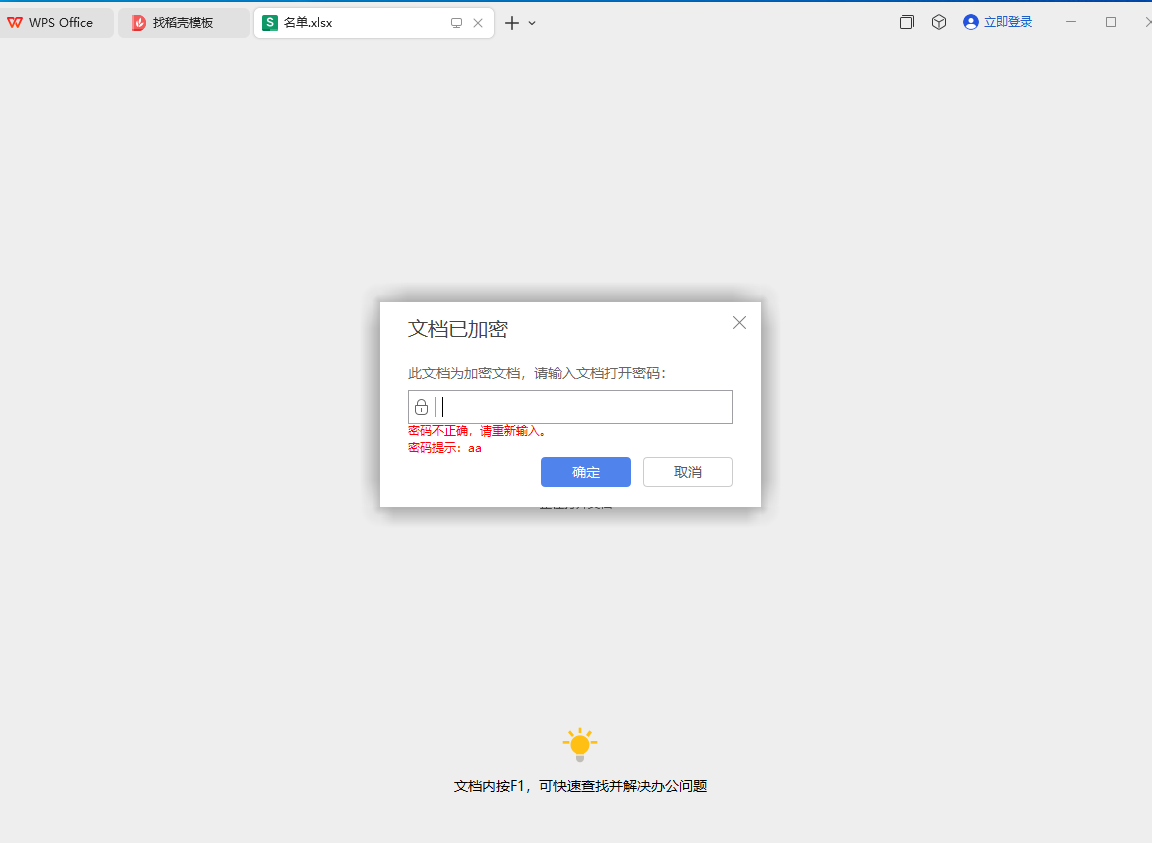

19.分析技术员赵某的windows镜像,工资表密码是多少【答题格式:abc123】

aa123456

文件在虚拟机E盘,可以用文档中的密码字典爆破

输错两次后可以看见提示“aa”,字典中有aa的密码只有两个,手动尝试即可。

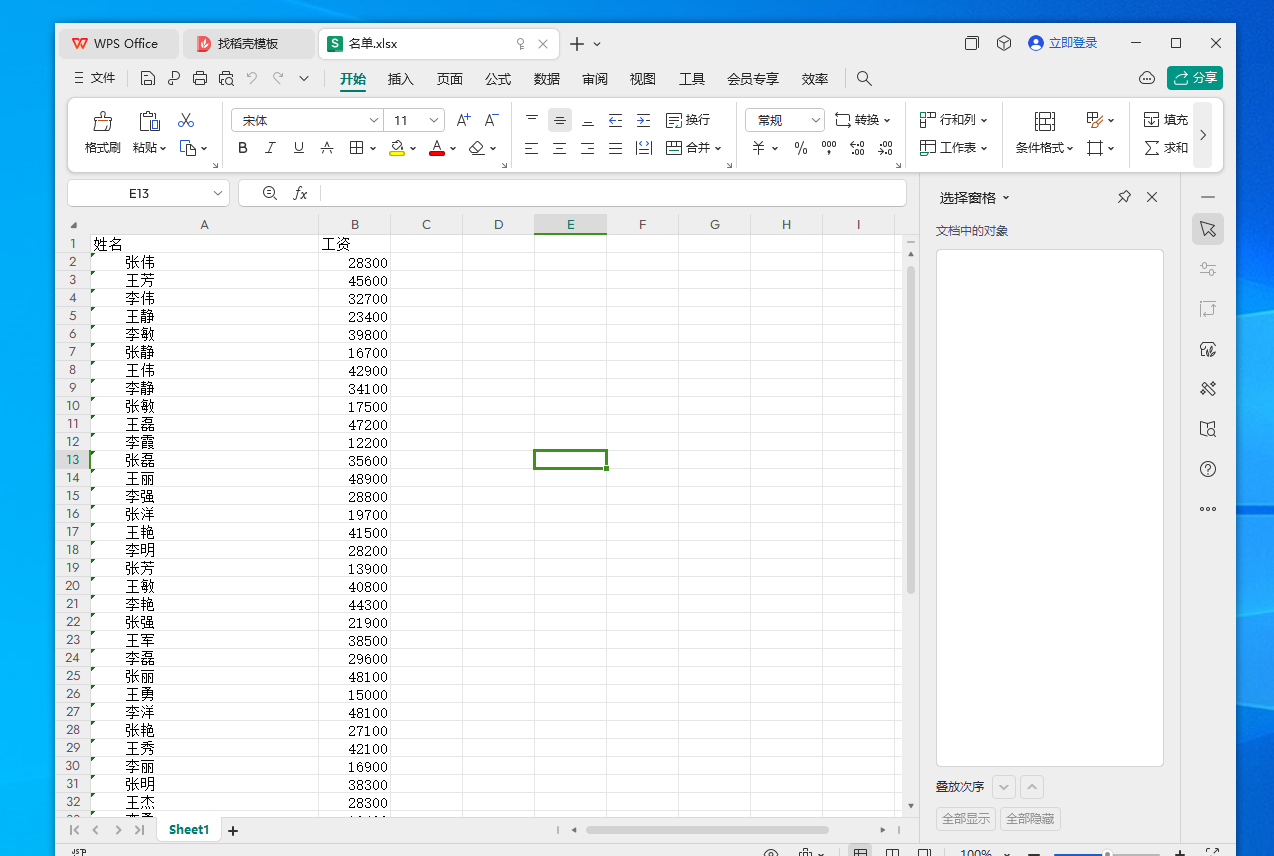

20.分析技术员赵某的windows镜像,张伟的工资是多少【答题格式:20】

28300

接上题打开名单,第一个就是

以上仅为个人观点,如有不对,请各位大佬指正。